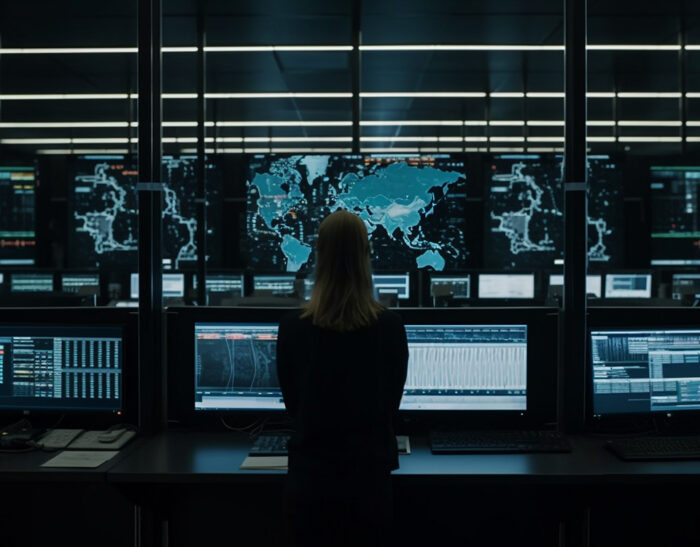

Ddl Cybersicurezza: Verso un Futuro più Sicuro attraverso Normative Rafforzate, Resilienza delle PA e Gestione Trasparente degli Incidenti

Il Ddl Cybersicurezza, approvato dal Consiglio dei Ministri, mira a rafforzare la sicurezza digitale nazionale. Estende il perimetro di applicabilità, impone nuovi obblighi alle P.A. per aumentare la resilienza cibernetica e introduce sanzioni per la mancata notifica di incidenti. Il disegno di legge rappresenta un passo cruciale verso una gestione più efficace delle minacce informatiche…