Il captatore informatico Trojan: stato dell’arte e profili giuridici

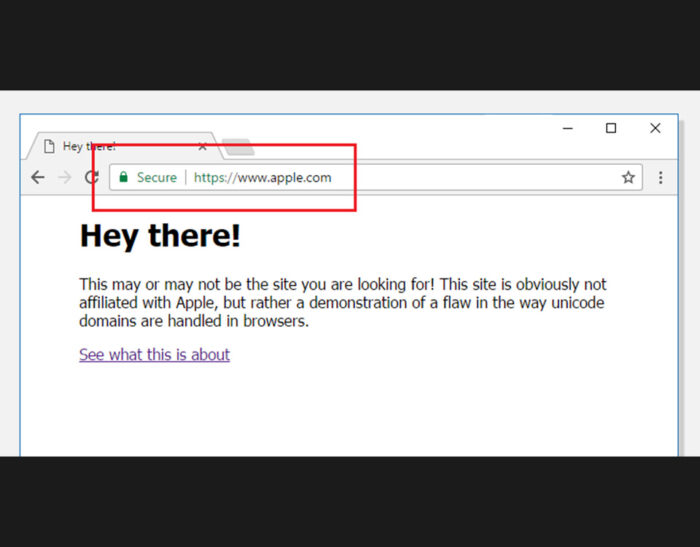

I captatori informatici, evoluzione dei trojan, rappresentano una sfida nel panorama giuridico italiano. Questi strumenti, capaci di intercettare comunicazioni e accedere a dati privati, sollevano questioni di legalità e privacy. La Corte di Cassazione ha stabilito limiti al loro uso, specialmente in ambito di criminalità organizzata. Gli esperti sottolineano la necessità di regolamentazioni chiare per…