Tecniche di evasione degli Antivirus. Veil e TheFatRat. Ecco perché l’uomo costituisce la difesa più importante contro il Malware

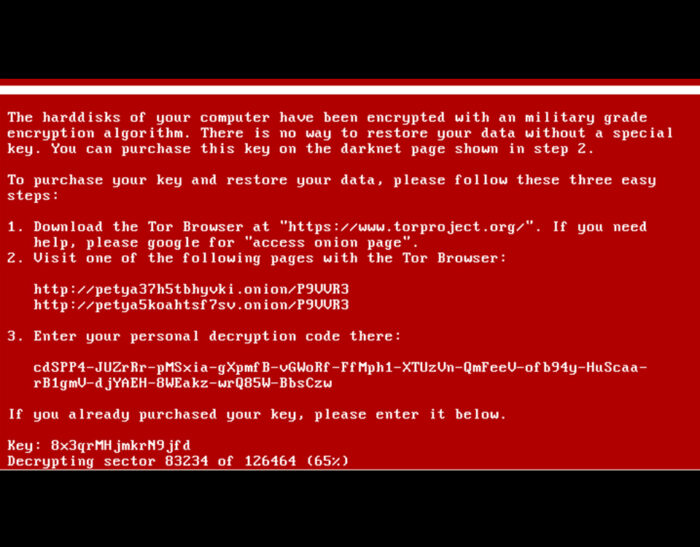

Per proteggerci dai pericolosi, innumerevoli e quotidiani attacchi Malware (Virus, Trojan, Ransomware, …) sentiamo dire sempre più spesso che da solo l’antivirus, non basta più. Non c’è cosa più vera. In questo articolo vorrei far comprendere come sia proprio “l’utente” la difesa più importante per la sicurezza dei dati aziendali e di quelli personali quando…