Remotegrant: Sicurezza Informatica e Protezione dei Dati per le PMI

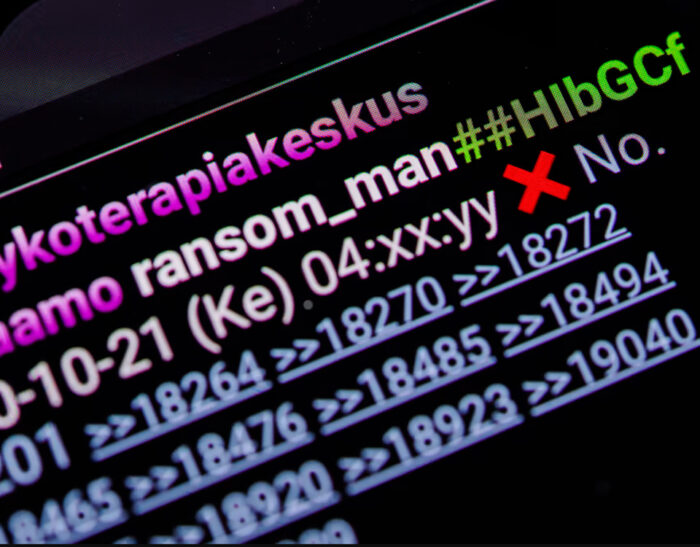

L’intervento di Valerio Pastore, cofondatore di Cyber Grant, intitolato “Allarme Data Breach: 7 attacchi su 10 in EMEA hanno rubato i tuoi dati. Attenzione anche alle minacce interne!”, tenuto durante il 22° Forum ICT Security, esplora le sfide attuali, tra cui il pregiudizio che porta a minimizzare i rischi di ransomware da parte delle PMI…