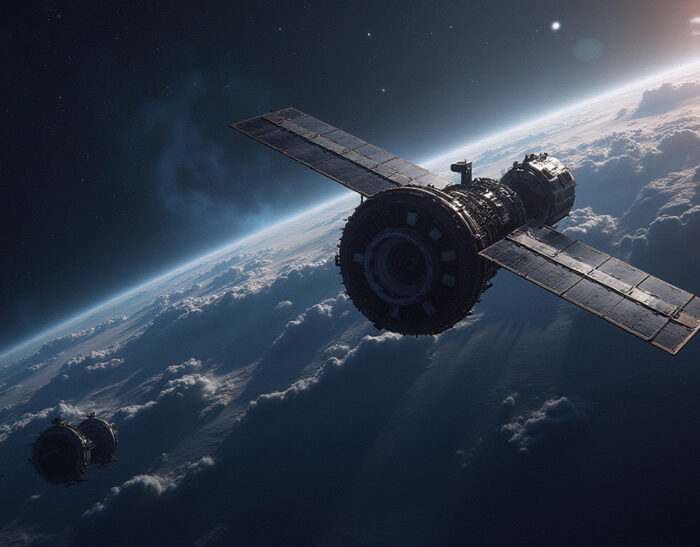

Spazio e cyber, un intreccio per le nuove dinamiche di potere

Come ben noto a chiunque segua anche marginalmente le notizie provenienti dal mondo – e come anche trattato in precedenti numeri di questa pubblicazione – negli anni recenti si è assistito all’aumento dei piani, o canali, su cui interagiscono e si confrontano gli Stati di tutto il mondo. L’evoluzione del cyberspace Il cyberspace è sicuramente…