Fabrizio Pisasale – Intervista al Forum ICT Security 2017

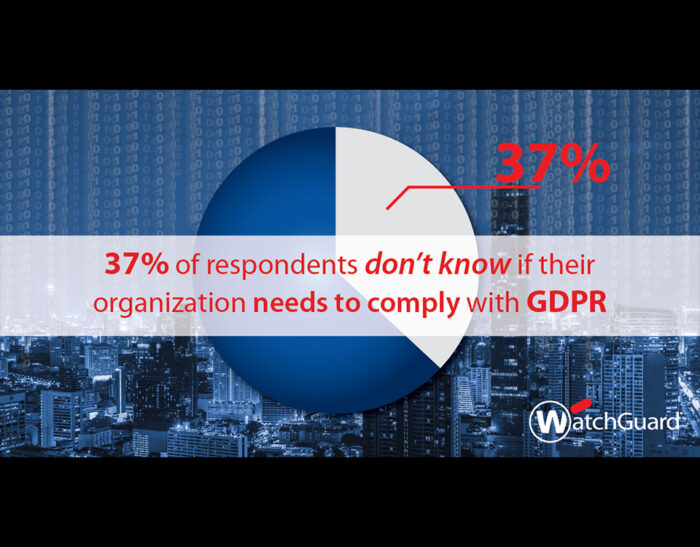

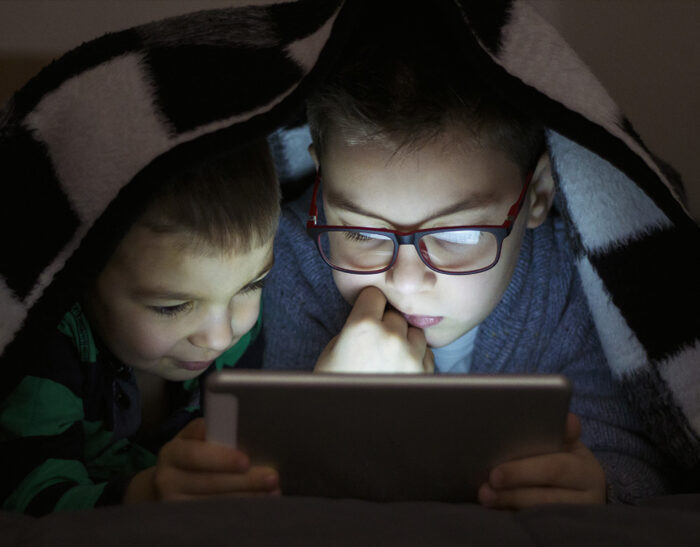

[video_embed video=”242231773″ parameters=”” mp4=”” ogv=”” placeholder=”” width=”700″ height=”400″] Fabrizio Pisasale, Marketing Specialist di Par-Tec, nella sua intervista ha voluto sottolineare l’importanza del fattore umano, non a caso l’art.39 del nuovo GDPR vede nella formazione del personale un elemento fondante della sicurezza. Proprio per questo Par-Tec ha lanciato un programma educational tramite una piattaforma di e-learning….