Security Awareness: consapevolezza dei rischi informatici come componente chiave dei progetti IT sulla sicurezza in azienda

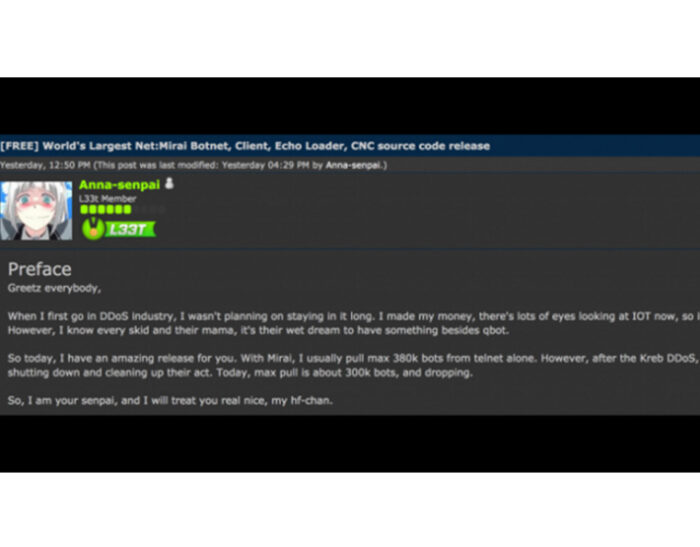

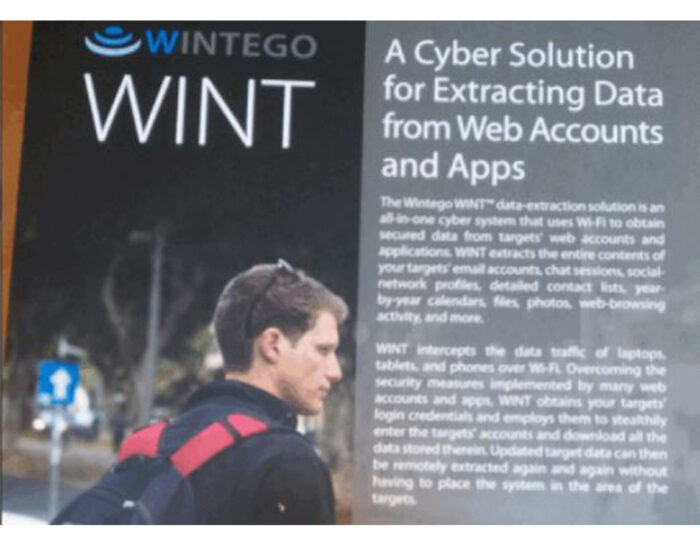

La Security Awareness è fondamentale per proteggere le aziende dalle minacce informatiche. L’elemento umano rappresenta l’anello debole nella catena di sicurezza, con il 90-95% degli attacchi di successo che iniziano con il phishing. Le organizzazioni dovrebbero implementare programmi di Security Awareness continui, utilizzando test di penetrazione e ingegneria sociale per valutarne l’efficacia. Nuovi approcci come…