Kaspersky Lab, da sempre rispettiamo elevati standard etici. Mai aiutato alcun governo al mondo a condurre campagne di cyber spionaggio

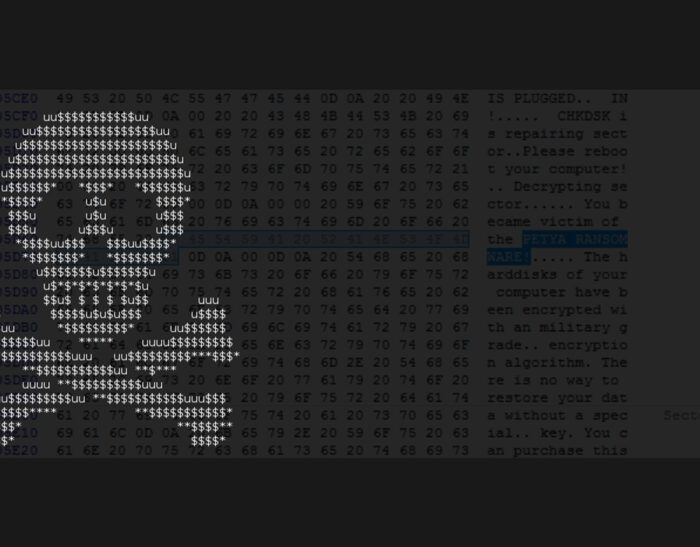

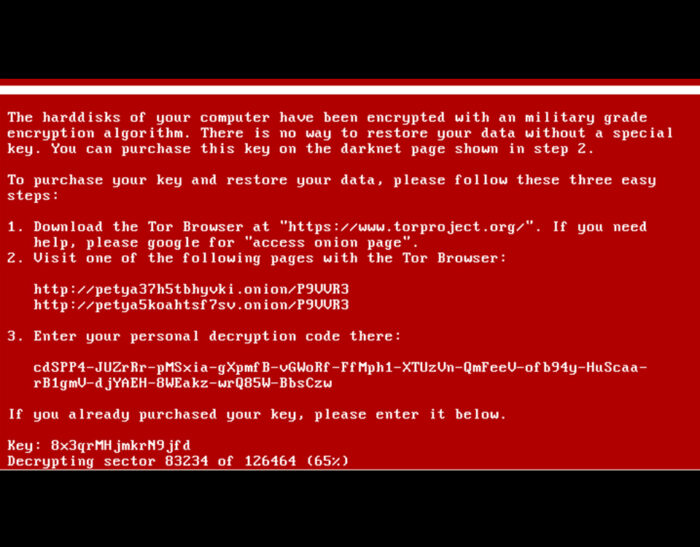

La società russa Kaspersky Lab, specializzata nella produzione di software per la sicurezza informatica, messa ieri al bando dall’amministrazione Trump, respinge le accuse mosse nelle ultime ore e rivendica la propria professionalità e correttezza. Riportiamo in anteprima le parole dalla sezione italiana dell’azienda: “Kaspersky Lab non ha legami con alcun governo e l’azienda non ha…