Differenza tra sicurezza IT e OT

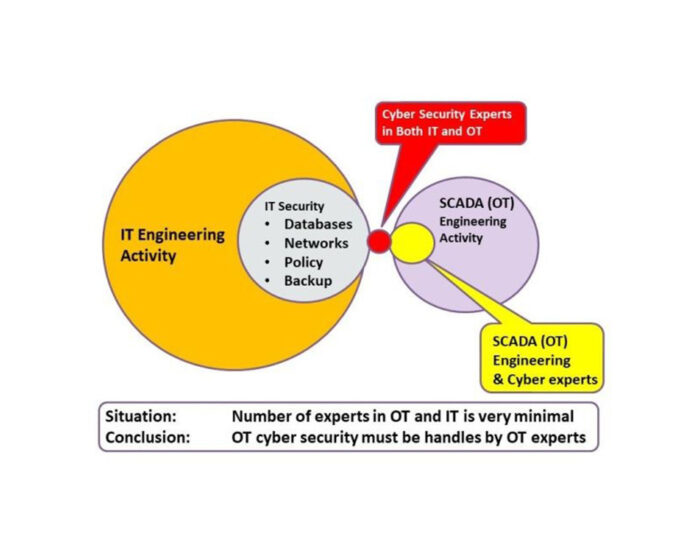

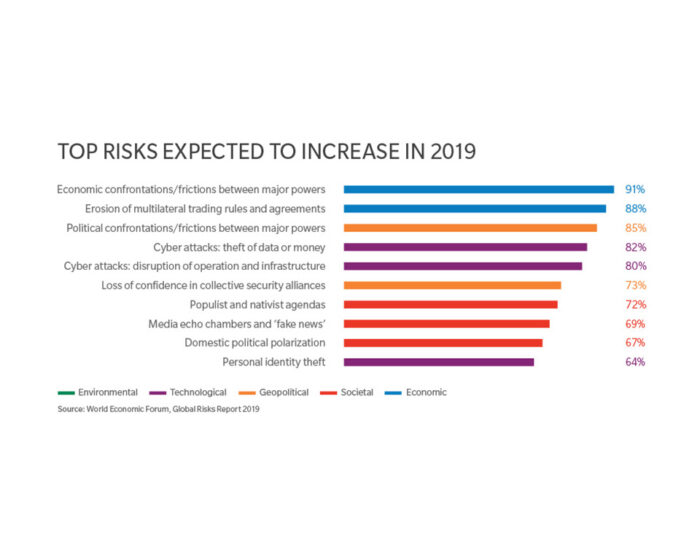

A ottobre 2018, Daniel Ehrenreich, esperto di sicurezza della “tecnologia operativa” (OT), ha pubblicato un breve articolo su LinkedIn con l’immagine che accompagna questo articolo. In sostanza dice che chi si occupa di sicurezza informatica (orientata alla difesa di riservatezza, integrità e disponibilità) non può riutilizzare gli stessi concetti legati alla sicurezza della tecnologia “operativa”….