I Dati… questi Viaggiatori

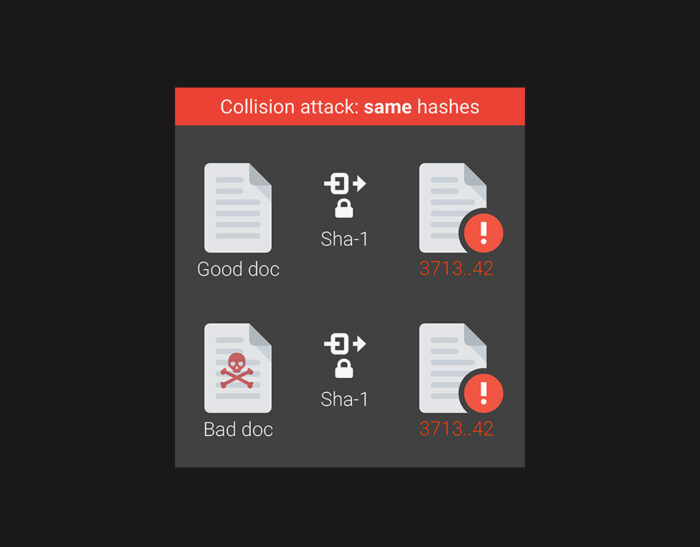

Solo una parte dei dati è destinata ad essere residente in un server protetto da attacchi esterni. Ma un’altra parte deve uscire e raggiungere Clienti, Fornitori, Etc. Come proteggerli? Quando si dice che tutte le aziende sono destinate a subire attacchi informatici, che è solo questione di tempo e che dei dati verranno persi, purtroppo…