Zero Trust security per la banking industry

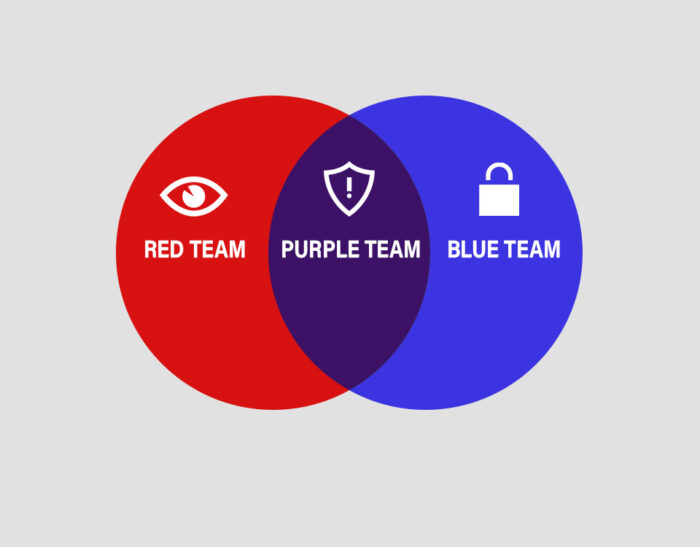

La sicurezza informatica è oggi un tema imprescindibile per le banche sia per la crescente digitalizzazione dei sistemi e dei processi, sia per la natura sempre più sofisticata dei cyber attacchi che, sempre più frequentemente, sfruttano il furto delle credenziali d’accesso ai sistemi bancari o di pagamento per arrivare a compiere transazioni fraudolente all’insaputa del…