L’AI come arma fondamentale nella guerra ai ransomware

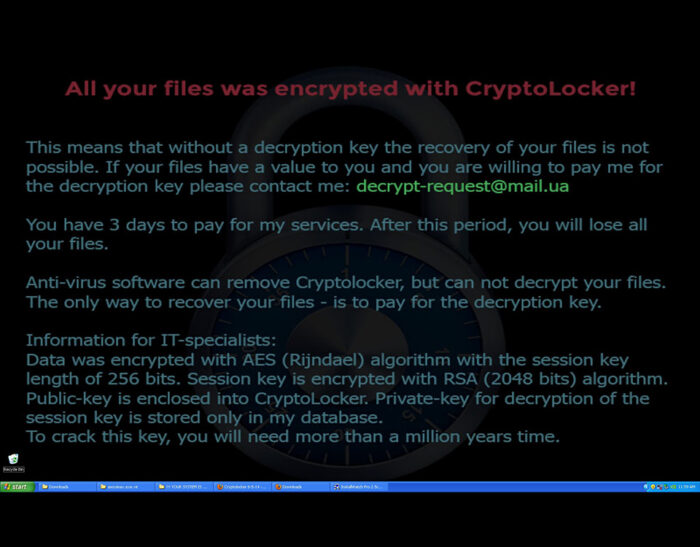

Che i ransomware siano oggi la vera minaccia non è più una novità, eppure il verificarsi di attacchi informatici con conseguente richiesta di riscatto a danno di aziende ed enti pubblici continua a fare notizia. Anche se non sempre si conosce se e quale sia stata la cifra estorta, nel 2020 sono finite nel mirino…