XDR (eXtended Detection and Response): Il Futuro della Cybersecurity Aziendale

Nel panorama in rapida evoluzione della sicurezza informatica, l’Extended Detection and Response (XDR) emerge come una soluzione all’avanguardia per contrastare le crescenti minacce cyber. Ma cos’è esattamente l’XDR e perché sta diventando indispensabile per le aziende di ogni dimensione? Questo articolo esplora in dettaglio le capacità dell’XDR, la sua architettura e il suo impatto sulla postura di sicurezza delle organizzazioni moderne.

Cosa è l’XDR e Perché è Fondamentale per la Sicurezza Informatica Moderna

L’XDR rappresenta un salto evolutivo significativo rispetto ai sistemi di sicurezza tradizionali. Integrando dati provenienti da molteplici fonti all’interno dell’infrastruttura IT, l’XDR offre una visione olistica della sicurezza aziendale, superando le limitazioni dei sistemi che operano in silos.

XDR: Definizione e Importanza nella Sicurezza Informatica

L’XDR, acronimo di eXtended Detection and Response, rappresenta un’evoluzione significativa nelle strategie di cyber protection. Questa tecnologia avanzata integra e coordina dati provenienti da molteplici punti dell’infrastruttura IT.

Caratteristiche chiave dell’XDR

- Visibilità completa sull’intera infrastruttura IT

- Analisi avanzata basata su AI e machine learning

- Rilevamento rapido e preciso delle minacce

- Risposta automatizzata agli incidenti di sicurezza

- Correlazione di dati provenienti da diverse fonti

- Capacità di identificare minacce complesse e sconosciute

L’evoluzione della sicurezza informatica: dal TDR all’XDR

Per comprendere appieno l’importanza dell’XDR, è fondamentale confrontarlo con il suo predecessore, il Threat Detection and Response (TDR) tradizionale.

Il TDR tradizionale si concentra generalmente su:

- Monitoraggio di specifici punti dell’infrastruttura IT

- Rilevamento di minacce basato su regole predefinite

- Risposta manuale o semi-automatizzata agli incidenti

- Analisi limitata ai dati provenienti da fonti singole o poche fonti correlate

Limitazioni del TDR:

- Visibilità limitata sull’infrastruttura complessiva

- Elevata probabilità di falsi positivi

- Tempi di risposta più lunghi

- Difficoltà nel rilevare minacce complesse o sconosciute

Extended Threat Detection and Response (XDR)

L’XDR espande e migliora il concetto di TDR in diversi modi chiave:

- Integrazione di dati da molteplici fonti (endpoint, rete, cloud, applicazioni)

- Analisi avanzata basata su machine learning e intelligenza artificiale

- Correlazione automatizzata di eventi provenienti da diverse parti dell’infrastruttura

- Risposta automatizzata e orchestrata agli incidenti

- Visibilità completa sull’intera superficie di attacco

Vantaggi dell’XDR:

- Rilevamento più accurato di minacce complesse e avanzate

- Riduzione significativa dei falsi positivi

- Tempi di risposta notevolmente ridotti

- Capacità di identificare e rispondere a minacce sconosciute (zero-day)

- Analisi contestuale più ricca per una migliore comprensione delle minacce

Tabella Comparativa TDR all’XDR:

Architettura e Componenti dell’XDR: I 5 Pilastri della Sicurezza Integrata

L’efficacia dell’XDR risiede nella sua architettura integrata, che si basa su cinque componenti fondamentali:

1 – Raccolta dati multi-sorgente

L’XDR integra log e telemetria da una vasta gamma di fonti, inclusi: endpoint (computer, dispositivi mobili), firewall e sistemi di sicurezza di rete, applicazioni cloud e on-premise, sistemi di autenticazione e gestione delle identità, IoT e dispositivi smart.

2 – Motore di analisi avanzato

Il cuore dell’XDR è il suo motore di analisi che utilizza: algoritmi di machine learning sofisticati, analisi comportamentale, tecniche di rilevamento delle anomalie, correlazione di eventi multifattoriale.

3 – Orchestrazione automatizzata

L’XDR implementa risposte automatizzate attraverso: playbook predefiniti per scenari comuni, azioni di risposta personalizzabili, integrazione con sistemi di sicurezza esistenti, capacità di isolamento e contenimento rapido delle minacce.

4 – Console di gestione centralizzata

Una dashboard unificata offre: visualizzazione in tempo reale degli eventi di sicurezza, strumenti di analisi e reporting avanzati, gestione centralizzata delle policy di sicurezza, interfaccia intuitiva per operatori SOC.

5 – Cyber Threat Intelligence integrata

L’XDR si mantiene aggiornato sulle ultime minacce attraverso: feed di intelligence in tempo reale, analisi delle tendenze globali delle minacce, aggiornamenti automatici delle firme e delle regole di rilevamento, condivisione di informazioni sulla sicurezza tra organizzazioni.

Il Processo di Rilevamento e Risposta alle Minacce nell’XDR: Un Ciclo in 8 Fasi

Il ciclo di rilevamento e risposta dell’XDR è un processo continuo e sofisticato che si articola in otto fasi critiche:

1 – Raccolta Dati Continua

- Monitoraggio 24/7 di tutti i punti di ingresso della rete

- Acquisizione di log, eventi di sistema e traffico di rete

- Integrazione di dati da sistemi di sicurezza e applicazioni aziendali

2 – Analisi e Correlazione

- Utilizzo di algoritmi di AI per analizzare grandi volumi di dati

- Correlazione di eventi apparentemente non collegati

- Identificazione di pattern e anomalie altrimenti sottostimate

3 – Rilevamento delle Minacce

- Applicazione di regole di rilevamento avanzate

- Utilizzo di modelli di machine learning per identificare comportamenti sospetti

- Comparazione con database di minacce note e emergenti

4 – Contestualizzazione

- Valutazione delle minacce considerando il contesto aziendale

- Analisi del comportamento degli utenti e delle tendenze storiche

- Determinazione dell’impatto potenziale e della priorità delle minacce

5 – Risposta Automatizzata

- Implementazione immediata di contromisure per minacce note

- Isolamento automatico di sistemi compromessi

- Blocco di connessioni sospette e revoca di privilegi compromessi

6 – Escalation e Intervento Umano

- Notifica al team di sicurezza per minacce complesse o sconosciute

- Fornitura di informazioni dettagliate per l’analisi approfondita

- Supporto decisionale per azioni di risposta non standard

7 – Remediation e Ripristino

- Guida passo-passo nel processo di bonifica

- Ripristino sicuro dei sistemi e dei dati

- Verifica dell’integrità post-incidente

8 – Apprendimento Continuo

- Aggiornamento dei modelli di identificazione in base agli incidenti passati

- Affinamento delle regole e delle politiche di sicurezza

- Condivisione delle lezioni apprese all’interno dell’organizzazione

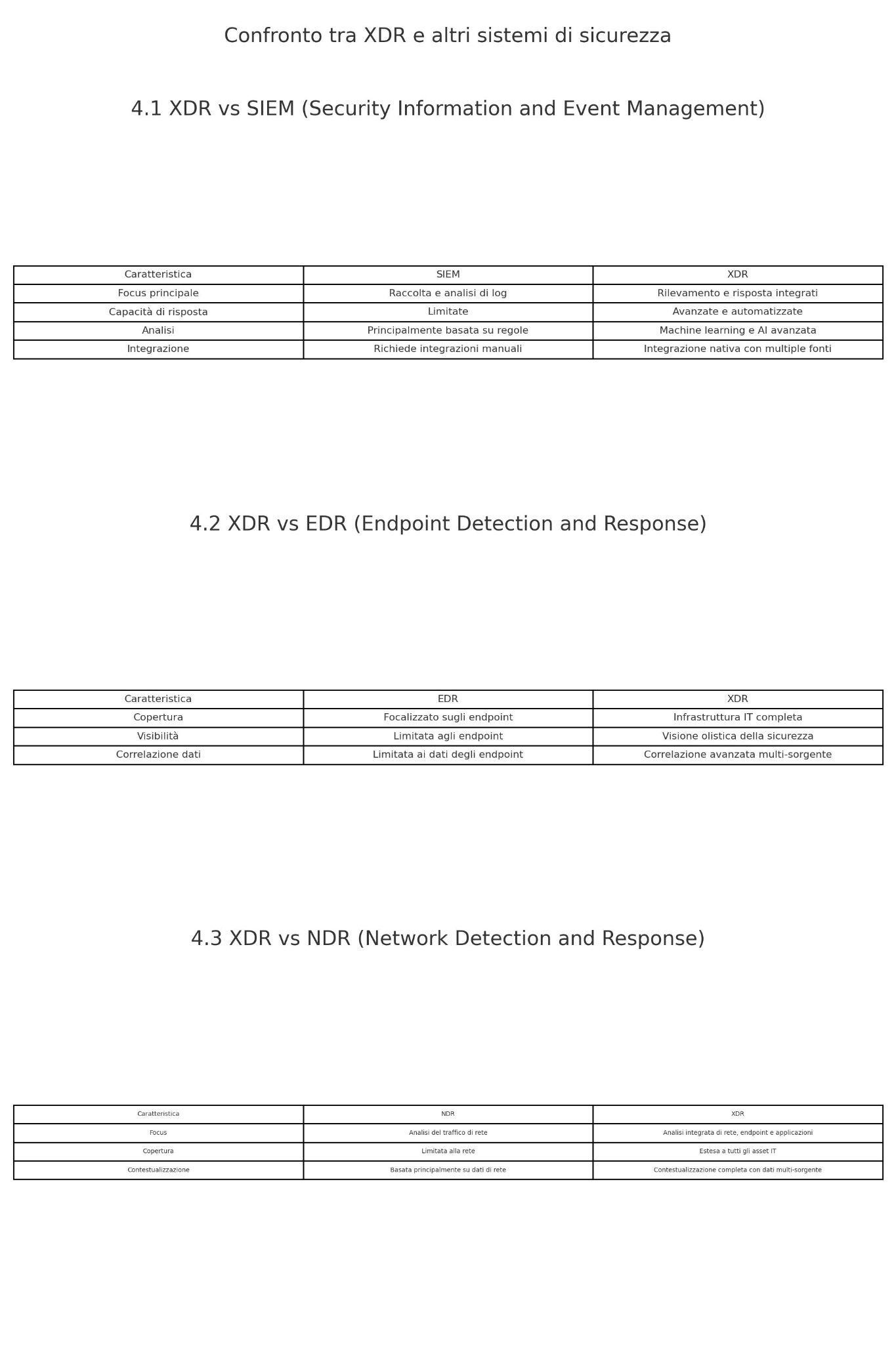

XDR vs Soluzioni di Sicurezza Tradizionali: Un’Analisi Comparativa

L’XDR si distingue dalle soluzioni tradizionali per la sua capacità di integrare e correlare dati da diverse fonti. Vediamo un confronto dettagliato:

Implementazione dell’XDR: 5 Considerazioni Tecniche Fondamentali

L’adozione dell’XDR richiede una pianificazione attenta e considerazioni tecniche specifiche:

1 – Integrazione con l’infrastruttura esistente

- Valutazione della compatibilità con soluzioni di sicurezza preesistenti

- Pianificazione della migrazione da sistemi legacy

- Sviluppo di connettori personalizzati se necessario

2 – Scalabilità

- Capacità di gestire grandi volumi di dati

- Adattabilità alla crescita dell’organizzazione

- Flessibilità nell’aggiunta di nuove fonti di dati

3 – Compatibilità cloud

- Protezione efficace per ambienti ibridi e multi-cloud

- Integrazione con servizi cloud nativi

- Gestione unificata della sicurezza on-premise e cloud

4 – Personalizzazione

- Flessibilità per adattarsi alle esigenze specifiche dell’organizzazione

- Capacità di creare regole e playbook personalizzati

- Interfacce API per integrazioni avanzate

5 – Compliance e privacy

- Configurazione in linea con normative come GDPR, HIPAA, PCI DSS

- Gestione sicura dei dati sensibili

- Capacità di generare report di conformità automatizzati

Sfide e Considerazioni Future: Preparare l’XDR per il 2025 e oltre

L’implementazione dell’XDR presenta alcune sfide significative e prospettive future interessanti:

Sfide attuali

- Complessità di integrazione con sistemi legacy

- Gestione e analisi di volumi di dati sempre crescenti

- Necessità di personale altamente qualificato in cybersecurity

- Evoluzione ed adeguamento continuo e rapido delle tattiche e tecniche dell’attaccante

Tendenze future dell’XDR

- Integrazione più profonda con l’intelligenza artificiale avanzata

- Potenziale utilizzo del quantum computing per l’analisi delle minacce

- Maggiore focus sulla sicurezza degli ambienti IoT e 5G

- Sviluppo di capacità predittive per anticipare le minacce

Preparazione per le sfide future

- Investimento continuo nella formazione del personale di sicurezza

- Adozione di un approccio proattivo alla sicurezza

- Collaborazione più stretta tra vendor di sicurezza e organizzazioni

- Sviluppo di framework di sicurezza adattivi e resilienti

La cybersecurity si è evoluta da semplice protezione dei dati a una soluzione completa e certificata che garantisce la “cyber-serenità” per infrastrutture critiche, reti e ambienti operativi, permettendo alle organizzazioni di concentrarsi sulle loro attività principali con il supporto di provider di fiducia, come raccontato in questo video:

Il Futuro della Cybersecurity: XDR come Pilastro della Difesa Digitale nel 2024 e oltre

l’XDR (Extended Detection and Response) si afferma come una tecnologia indispensabile nel panorama in rapida evoluzione della sicurezza informatica. La sua capacità di integrare dati da molteplici fonti, analizzarli con intelligenza artificiale avanzata e orchestrare risposte automatizzate lo rende uno strumento potente nella lotta contro le minacce cyber moderne.

Le aziende che adottano l’XDR si posizionano in prima linea nella difesa contro attacchi sempre più sofisticati, beneficiando di:

- Rilevamento precoce e accurato delle minacce

- Riduzione significativa dei falsi positivi

- Tempi di risposta notevolmente ridotti

- Visibilità completa sull’intera infrastruttura IT

- Protezione avanzata contro attacchi zero-day

Mentre il panorama delle minacce continua a evolversi, l’XDR si configura come una soluzione adattiva e scalabile, pronta a affrontare le sfide future della cybersecurity. Per le organizzazioni che mirano a mantenere una postura di sicurezza robusta e resiliente, l’implementazione di una soluzione XDR non è più un’opzione, ma una necessità strategica.

Prossimi Passi per Potenziare la Vostra Cybersecurity

- Valutate la vostra attuale postura di sicurezza

- Esplorate le soluzioni XDR disponibili sul mercato

- Considerate una prova pilota con una soluzione XDR

- Formate il vostro team IT sulle capacità dell’XDR

- Sviluppate una roadmap per l’integrazione dell’XDR nella vostra strategia di sicurezza

Non lasciate che la vostra organizzazione rimanga vulnerabile alle cyber minacce, L’XDR offre la protezione avanzata di cui avete bisogno per navigare sicuri nel complesso panorama digitale di oggi e di domani.

Approfondite la Vostra Conoscenza dell’XDR

Per scoprire come l’XDR può trasformare la sicurezza della vostra azienda, esplorate le risorse Stormshield:

- https://www.stormshield.com/it/ressourcescenter/whitepaper-xdr-perche-lextended-detection-response-sara-il-nuovo-paradigma-della-sicurezza-informatica/

- https://www.stormshield.com/it/ressourcescenter/unofferta-xdr-completamente-integrata-e-controllata-con-stormshield/

Proteggetevi oggi per un domani più sicuro con le soluzioni XDR all’avanguardia. Verificate oggi stesso come le soluzioni XDR possono migliorare la vostra sicurezza informatica aziendale.