Operazione Flax Typhoon: L’FBI neutralizza una sofisticata botnet cinese in un’epica battaglia cibernetica

Nel teatro globale della cyberwarfare, un nuovo capitolo si è appena concluso con un colpo da maestro dell’FBI. In un’operazione che ricorda le più audaci missioni di controspionaggio, l’agenzia ha smantellato non una, ma due reti botnet legate al governo cinese, ridefinendo le regole d’ingaggio nel conflitto digitale internazionale.

Anatomia di Flax Typhoon: Un’infrastruttura di attacco distribuita

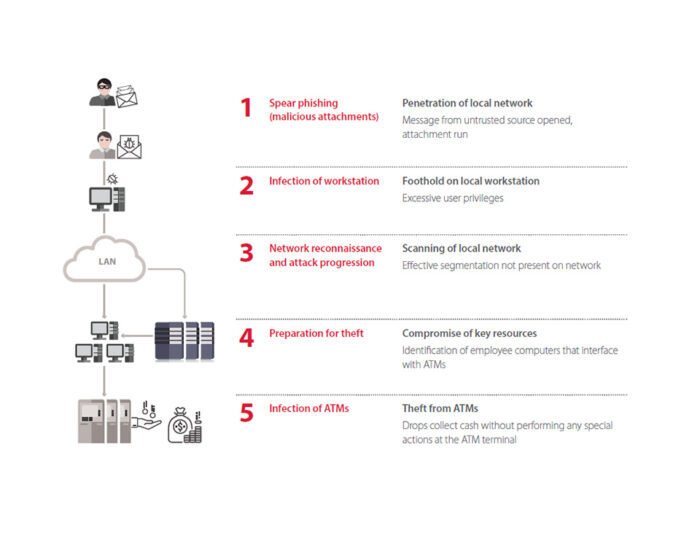

Dopo il clamoroso takedown di Volt Typhoon, l’FBI ha colpito ancora, questa volta neutralizzando un Advanced Persistent Threat (APT) noto come Flax Typhoon. Questo sofisticato threat actor ha orchestrato una rete di comando e controllo (C2) che ha trasformato centinaia di migliaia di dispositivi IoT – dalle innocue IP cam ai NAS, passando per DVR e router domestici – in un esercito di zombie digitali pronti all’azione.

Questa botnet, un capolavoro di ingegneria malevola, si estendeva ben oltre i confini statunitensi, infettando endpoint in Sud America, Europa, Africa, Sud-est asiatico e Australia, creando una vera e propria rete di proxying globale per operazioni di cyber-espionage.

L’operazione: Un capolavoro di digital forensics e incident response

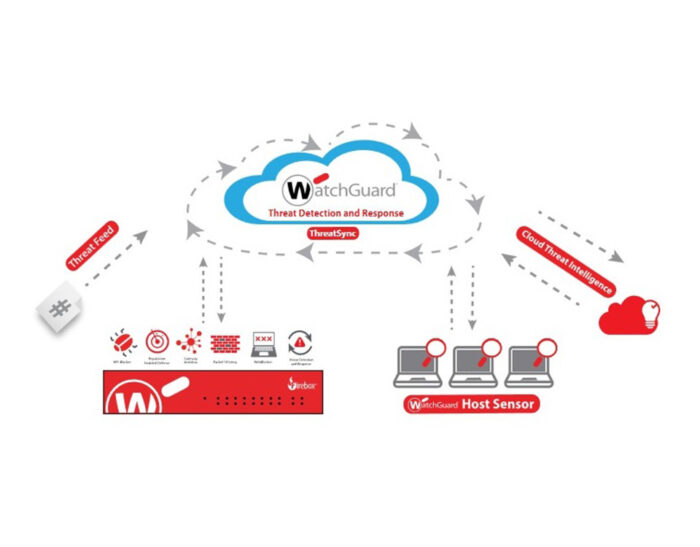

L’FBI, armata di un mandato basato sulla Rule 41, ha eseguito un’operazione di takedown che passerà alla storia della cybersecurity. Utilizzando tecniche avanzate di reverse engineering e malware analysis, gli agenti hanno non solo sequestrato l’infrastruttura C2 di Flax Typhoon, ma hanno anche implementato una sofisticata procedura di disinfection sui dispositivi compromessi.

Il momento clou? Un tentativo di counter-attack da parte degli operatori di Flax Typhoon, che hanno lanciato un massiccio attacco DDoS contro l’infrastruttura dell’FBI. Immaginate la war room dell’agenzia: analisti che monitorano freneticamente i SIEM, esperti di threat intelligence che decodificano in tempo reale i pattern di attacco, mentre i team di blue team respingono ondate di traffico malevolo.

La risposta dell’FBI? Un virtuosismo di incident handling. In un time frame di poche ore, non solo hanno mitigato l’attacco DDoS attraverso sofisticate tecniche di traffic scrubbing, ma hanno anche eseguito un rapido threat hunting che ha portato all’identificazione della nuova infrastruttura di Flax Typhoon. Di fronte a questa dimostrazione di cyber resilience, gli attaccanti hanno optato per una kill chain inversa, bruciando la loro infrastruttura in un disperato tentativo di operational security (OPSEC).

Integrity Technology Group: La facciata APT del cyber-espionage cinese

Dietro questa operazione si cela un’entità con un nome paradossalmente rassicurante: Integrity Technology Group. Questa shell company si presentava come un legittimo Managed Service Provider (MSP), ma in realtà era il cervello operativo di Flax Typhoon. In un twist degno del miglior techno-thriller, il loro CEO ha pubblicamente ammesso le connessioni con le agenzie di intelligence cinesi, trasformando quello che sembrava un caso di cybercrime in un chiaro esempio di state-sponsored hacking.

Metriche di compromissione: Una panoramica allarmante

Le cifre di questa campagna di cyber-attacco sono da capogiro. A giugno, il threat assessment indicava oltre 250.000 endpoint compromessi a livello globale. Ma il vero shock è arrivato con la scoperta di un database contenente oltre 1,2 milioni di record di dispositivi potenzialmente infetti, di cui 385.000 solo negli Stati Uniti. Christopher Wray ha rivelato che circa il 50% dei dispositivi hijackati si trovava in territorio statunitense, dipingendo un quadro allarmante dell’estensione di questa campagna di cyber-espionage.

Impatto operativo: Non solo statistiche, ma disruption reale

Flax Typhoon ha dimostrato una notevole capacità di target selection, colpendo un ampio spettro di asset critici: “dalle corporate network alle infrastrutture mediatiche, passando per reti universitarie e sistemi governativi”, come ha sottolineato Wray. Ma oltre i numeri, ci sono storie concrete di business disruption. Un’organizzazione in California, la cui identità rimane classificata, ha dovuto attivare protocolli di incident response di livello critico, subendo significative perdite finanziarie e reputazionali.

Geopolitica cibernetica: La nuova frontiera della deterrenza strategica

Questa operazione si inserisce in un contesto più ampio di cyber deterrence. Gli Stati Uniti hanno ripetutamente lanciato warning sulla capacità della Cina di posizionare persistenze a lungo termine nelle infrastrutture critiche occidentali, potenzialmente per attivare kill-switch in scenari di conflitto reale.

L’operazione contro Flax Typhoon, seguita a breve distanza dal takedown di Volt Typhoon, segnala una chiara escalation nella cyber cold war tra le due superpotenze. Siamo di fronte a una nuova dottrina di Mutually Assured Disruption (MAD) digitale, dove il vantaggio strategico si misura in 0-day exploit e backdoor silenti.

La narrativa cinese: Un esercizio di cyber-deception

Come in ogni operazione di alto profilo, anche qui assistiamo a un sofisticato gioco di cyber-deception. L’ambasciata cinese a Washington ha accusato le autorità statunitensi di “jumping to conclusions” e di muovere “groundless accusations”, sostenendo che Pechino è in prima linea nel contrasto al cybercrime. Un classico caso di plausible deniability su scala geopolitica, con implicazioni potenzialmente devastanti per la stabilità del cyberspace globale

Prospettive future: Una cyber arms race senza fine

Il direttore del Federal Bureau of Investigation (FBI), Christopher Wray ha definito questa operazione solo “un round in una lotta molto più lunga”. E ha ragione. Mentre celebriamo questo successo tattico, dobbiamo essere consapevoli che là fuori ci sono altri APT come Flax Typhoon e Volt Typhoon, costantemente impegnati in campagne di zero-day hunting e supply chain attacks.

La vera sfida sarà mantenere questo livello di cyber vigilance e threat intelligence sharing a livello internazionale. L’FBI ha dimostrato capacità di cyber attribution e takedown di livello mondiale, ma la natura stessa della cyberwarfare implica una continua evoluzione delle TTPs (Tecniche, Tattiche e Procedure).

Riflessioni conclusive: Vivere nell’era della guerra cibernetica persistente

In un mondo dove il confine tra la nostra digital footprint quotidiana e il cyber battlefield globale è sempre più sfumato, operazioni come questa ci ricordano l’importanza critica della cyber hygiene personale e aziendale. Mentre torniamo alle nostre routine digitali, dobbiamo essere consapevoli che ogni dispositivo connesso è potenzialmente un punto di ingresso per operazioni di cyber-espionage di livello statale.

Questa operazione dell’FBI non è solo una vittoria tattica, ma un wake-up call strategico: nel XXI secolo, la sicurezza nazionale si gioca tanto nei SOC (Security Operation Center) quanto nei tradizionali centri di comando militari. E mentre noi, come utenti finali, continuiamo a navigare nel cyberspace, dietro le quinte si combatte una guerra silenziosa ma cruciale per il futuro della nostra digital sovereignty e della nostra privacy.

La lezione è chiara: in un’epoca di persistent threats, la cybersecurity non è più un’opzione, ma una necessità esistenziale per la sopravvivenza digitale di individui, aziende e nazioni intere.

Fonti: