Minaccia Malware prende di mira il settore dell’aviazione e dell’industria aerospaziale

I ricercatori di Proofpoint hanno rilevato TA2541, un attore di minaccia persistente che da anni prende di mira i settori di aviazione, industria aerospaziale, trasporti, produzione e difesa.

La campagna in breve

- Denominato da Proofpoint TA2541, questo attore utilizza costantemente trojan di accesso remoto (RAT) che possono essere impiegati per controllare da remoto macchine compromesse.

- TA2542 utilizza temi coerenti legati ad aviazione, trasporti e viaggi, con temi e obiettivi simili fin dal 2017.

Overview

TA2541 è un cybercriminale persistente che distribuisce numerosi trojan di accesso remoto (RAT) a vari settori, tra cui spiccano aviazione, aerospaziale, trasporti e difesa. Già dal 2017, Proofpoint segue questo attore di minacce, che ha sempre utilizzato tattiche, tecniche e procedure (TTP) coerenti nel tempo

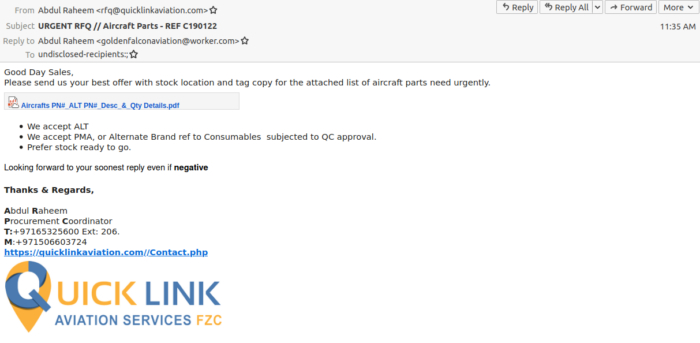

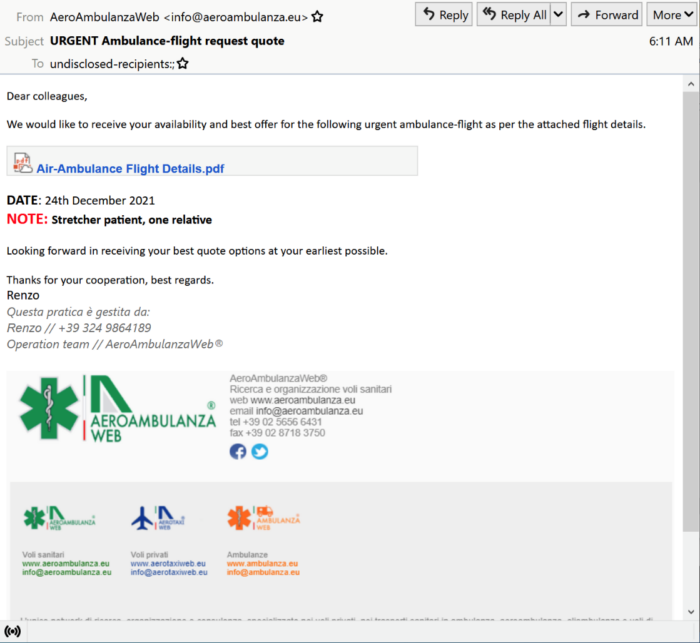

TA2541 sfrutta temi legati ad aviazione, trasporti e viaggi. Quando Proofpoint ha iniziato a monitorarlo, il gruppo inviava allegati di Microsoft Word carichi di macro che scaricavano il payload del RAT; oggi, invia più di frequente messaggi con collegamenti a servizi cloud, come Google Drive, che ospitano il payload. Proofpoint considera TA2541 un cybercriminale a seguito dell’uso di malware commodity specifico, dell’ampio target colpito da elevati volumi di messaggi e dell’infrastruttura di comando e di controllo.

La segnalazione pubblica relativa a simili attività pericolose risale almeno al 2019, ma è la prima volta che Proofpoint condivide i dettagli completi che collegano dati pubblici e privati sotto un cluster di attività criminale definita TA2541.

Dettagli della campagna

A differenza di molti cybercriminali che distribuiscono malware commodity, TA2541 non usa generalmente eventi attuali, argomenti o notizie di tendenza nelle sue esche di ingegneria sociale. In quasi tutte le campagne osservate, TA2541 utilizza temi che includono termini relativi al trasporto come volo, aereo, carburante, yacht, charter, ecc.

TA2541 mostra attività di minaccia persistente e continua da gennaio 2017 e, in genere, le sue campagne malware comprendono da centinaia a migliaia di messaggi, quasi sempre in lingua inglese, anche se è raro vedere invii superiori ai 10.000 alla volta. Le campagne hanno un impatto su centinaia di organizzazioni a livello globale, con obiettivi ricorrenti in Nord America, Europa e Medio Oriente.

Nella primavera del 2020, TA2541 ha brevemente sfruttato argomenti legati a COVID-19, ma coerenti alle tematiche generali di voli cargo e informazioni di volo e ha distribuito, ad esempio, esche associate a spedizioni cargo di dispositivi di protezione individuale o kit di test COVID-19.

Numerosi ricercatori hanno pubblicato dati su attività simili dal 2019, tra cui Cisco Talos, Morphisec, Microsoft, Mandiant e ricercatori indipendenti. Proofpoint può confermare che le attività in questi report si sovrappongono a quelle dell’attore monitorato come TA2541.