Le 6 maggiori tendenze che incidono sulla sicurezza aziendale

Secondo quanto riporta il 2016 Cyberthreat Defense Report, pubblicato di recente da CyberEdge Group, l’anno scorso il 76% delle aziende è stato vittima di un cyber-attacco andato a segno. Ciò a discapito del fatto che l’85% delle imprese stanno investendo almeno il 5% dell’intero budget IT in soluzioni di sicurezza e che – in maniera ancor più sorprendente – il 30% di queste ne ha destinato almeno il 16%.

A questi numeri è possibile dare svariate interpretazioni: o le aziende sono estremamente sicure del proprio apparato di difesa; o sottovalutano che le aree in cui potrebbero risultare potenzialmente vulnerabili ad attacchi esterni stanno aumentando considerevolmente; oppure ancora, non sono del tutto coscienti di quanto profonde possano essere le ripercussioni dei recenti trend IT sul proprio impianto di sicurezza. Per molte aziende, infine, si tratta di tutt’e tre i casi insieme.

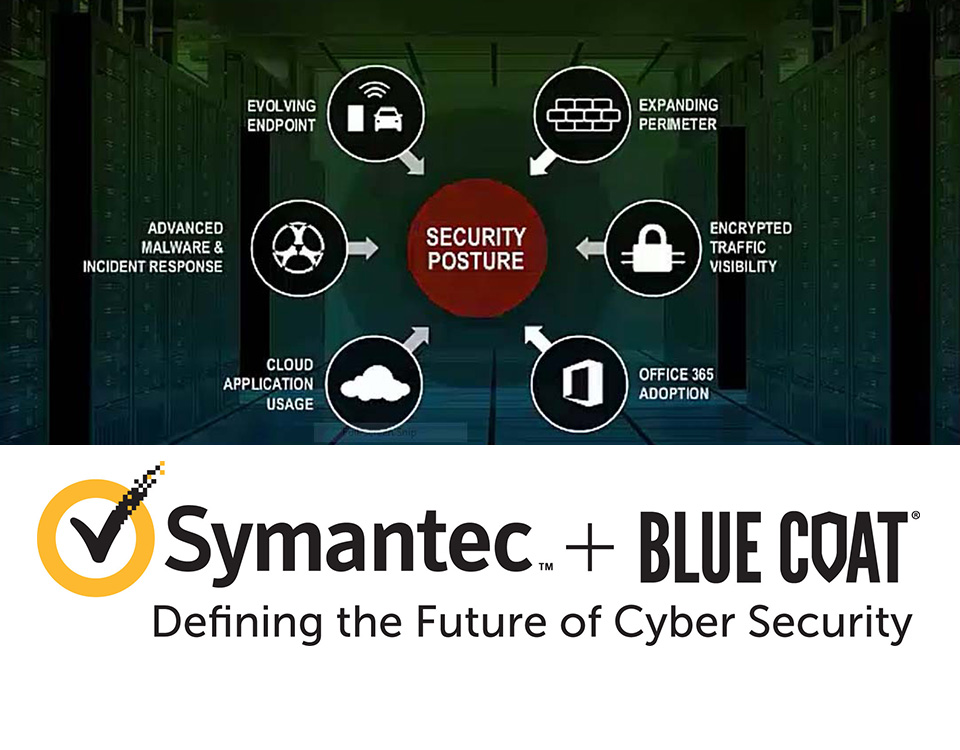

Ad ogni modo, il punto d’inizio per intensificare le difese aziendali è analizzare in maniera più strutturata i contraccolpi che le nuove evoluzioni in ambito IT potrebbero avere sull’apparato di sicurezza, e assegnare di conseguenza la giusta priorità ai relativi investimenti. A questo proposito, Blue Coat ha identificato i sei maggiori trend del momento, delineando per ciascuno requisiti chiave e considerazioni che potranno essere d’aiuto nel rafforzare la cosiddetta “security posture” dell’azienda.

#1: Evoluzione degli endpoint

Negli ultimi anni abbiamo assistito al rapido incremento del numero e della varietà di endpoint da mettere in sicurezza, soprattutto in conseguenza dell’ascesa travolgente di mobilità, cloud e Internet of Things (IoT). Gartner, si sa, ha stimato che più di 26 miliardi di dispositivi si connetteranno a internet entro il 2020, secondo Cisco saranno 50 miliardi, mentre per Intel 200 miliardi. Fate voi. La sostanza rimane la stessa: l’aumento esponenziale dei volumi e della varietà degli endpoint sarà a breve una realtà con cui fare i conti.

Dal punto di vista della security, la preoccupazione maggiore risiede nel fatto che molti di questi dispositivi interconessi non dispongono di un profilo o di un agent dedicati utilizzabili dall’azienda per validarne il livello di sicurezza. Dopo tanti anni di presenza sul mercato, l’iPhone, ad esempio, risulta ancora carente nei controlli di sicurezza solitamente richiesti da numerose policy aziendali per l’adozione diffusa del device a livello enterprise. La stessa carenza si riscontra in molti dei sensori e delle macchine intelligenti che formano l’IoT.

Dal punto di vista del network, invece, è utile che l’azienda adotti una policy di sicurezza che si applichi in modo coerente a tutti gli endpoint, nuovi e nuovissimi, e che consenta la scalabilità e la visibilità necessarie ad adempiere ai controlli di sicurezza previsti.

#2: Espansione delle reti

Così come per gli endpoint, anche per le reti a cui tali device si collegano si registra una crescita esponenziale. Solo fino ad alcuni anni fa i punti di connessione predominanti erano il network dell’ufficio e quello di casa. Oggi, invece, ci capita di collegarci a svariati network nel giro di poche ore. Ci svegliamo e controlliamo le e-mail di lavoro agganciandoci alla rete di casa; lavoriamo un pochino al bar sfruttando il guest wi-fi; arrivati in ufficio ci connettiamo alla rete aziendale; passiamo poi sul guest network dell’aeroporto, e persino su quello dell’areo. E, siamo sinceri, quante volte, fermi al semaforo, abbiamo dato un’occhiata alla posta elettronica utilizzando la nostra connessione wireless 4G?

Tutti questi network aggiungono un nuovo strato di complessità alla superficie d’attacco. Per garantire il livello di sicurezza adeguato attraverso tutte le reti, è fondamentale fare ricorso a una tecnologia che sia location-agnostic, ovvero capace di seguire l’utente ovunque si trovi, indipendentemente dai suoi spostamenti. Quel che serve è una copertura di protezione unificata e senza interruzioni di sorta.

#3: Visibilità nel traffico cifrato

A Blue Coat siamo soliti riferirci al traffico cifrato come a un “killer silenzioso” che è spesso veicolo di malware senza mai far scattare campanelli d’allarme. Certo, la cifratura protegge la privacy degli utenti e le comunicazioni aziendali sensibili, ma costituisce anche un gran bel nascondiglio per i malware dal momento in cui i tradizionali tool di security in cui le imprese investono non sono in grado di decifrare il traffico in tempo reale.

E questo genera zone d’ombra nella sicurezza, un problema che si fa sempre più serio essenzialmente per due ragioni. Primo: il traffico cifrato crea un falso senso di sicurezza poiché gli amministratori IT non ricevono mai alert di rischio. Secondo il 2016 Cyberthreat Defense Report, l’85% degli addetti alla security ritiene che la propria azienda abbia affrontato con successo la questione; tuttavia, un’alta percentuale di minacce avanzate persistenti (APT) che sfruttano l’SSL riesce ancora a passare inosservata.

Secondo: l’utilizzo della cifratura SSL (Secure Socket Layer) e TLS (Transport Layer Security) è in aumento. Nella maggior parte dei casi, le stime vedono oggi la cifratura coprire dal 30% al 50% del traffico aziendale totale, con picchi fino al 70% in determinati settori economici. Questo significa che è oramai sempre più difficile riuscire a farsi un’idea precisa della reale portata dei rischi generati dal traffico cifrato che è in circolazione all’interno della rete aziendale.

Per sconfiggere i malware che si nascondono nelle zone d’ombra dell’SSL, sono necessari tool capaci non solo di ispezionare il traffico cifrato SSL con rapidità e accuratezza, ma anche di decifrarlo in tempo reale, senza causare problematiche di data integrity o deteriorare le performance dell’intero network. Inoltre, tali soluzioni dovrebbero essere posizionate nei punti di giuntura più critici: in entrata e uscita dal network, in prossimità di gateway web e cloud, così come nel cuore del network dove al traffico dannoso server-to-server piace annidarsi.

#4 Adozione di Office 365

La migrazione verso il cloud sta subendo un’accelerata maggiore ora che le aziende si stanno rendendo conto di quanto vaste e varie siano le opportunità di questo nuovo modello tecnologico: con il cloud, infatti, le imprese possono puntare maggiormente sull’innovazione, lavorare in maniera più collaborativa, rilasciare software migliori e in meno tempo, e persino trasformare i processi IT. Ben inteso, sempre che riescano ad assicurare sicurezza e privacy.

Lo spostamento verso la soluzione cloud-based Microsoft Office 365 rappresenta una svolta critica. Da un lato, è un importante banco di prova per il cloud pubblico in generale, in quanto non implica solo i benefici economici di non dover più mantenere la propria infrastruttura interna per l’esecuzione di Office, Exchange o SharePoint, ma offre anche feature avanzate: ad esempio, è possibile inviare e ricevere file che superano il tradizionale limite dei 10 MB o 25 MB di dimensione perché non si dipende più dalla capacità di storage o dall’infrastruttura IT locali.

Dall’altro lato, tuttavia, parlando di sicurezza, una migrazione massiccia e indiscriminata verso il cloud non dovrebbe iniziare sotto le fattezze di un mero licensing agreement con Microsoft. Piuttosto, avete valutato di essere davvero pronti per il cloud pubblico? Riuscirete a mantenere la stessa security posture che avete realizzato internamente e a estenderla al cloud? Come otterrete la visibilità necessaria nei comportamenti degli utenti e nelle attività cloud? Come farete a sapere se verranno condivisi dati aziendali sensibili?

E, in caso di migrazione verso Office 365, c’è da chiedersi pure se si dispone di tutte le misure di sicurezza fondamentali durante il passaggio dall’infrastruttura on-premise a quella cloud, quali controlli DLP, visibilità degli exploit di sicurezza e delle minacce avanzate persistenti, event management, incident response e recovery. Perché non si possono sfruttare appieno i vantaggi economici del cloud se la sicurezza ne esce compromessa.

#5 Utilizzo delle applicazioni cloud

Viviamo in un’era in cui l’utente occupa la posizione predominante. Non lo sviluppatore di una data applicazione e nemmeno il suo effettivo proprietario. Lo spostamento verso il modello cloud sta dando all’utente un grado di controllo di cui non ha mai goduto prima, rispetto a quali device e applicazioni utilizzare e in quali condizioni. Chiunque abbia a disposizione una carta di credito e una connessione a internet può aggirare le disposizioni dell’ufficio IT e contrattare separatamente con altri service provider. Questo fenomeno si chiama shadow IT ed è passato dall’essere uno spettro molesto che dava grattacapi l’ufficio IT a diventare una pratica accettata e diffusa che deve essere gestita.

La questione non è più limitare lo shadow IT; piuttosto si tratta di recuperare la visibilità e il controllo necessari a proteggere l’utente e l’azienda, raccogliendo informazioni a sufficienza riguardo alle applicazioni che gli utenti utilizzano e a quali dati si scambiano, al fine di garantire la compliance con le policy aziendali.

In altre parole, i dipartimenti IT devono dominare questo trend per via del ruolo primario che è dato agli utenti, i quali potrebbero mettere seriamente a rischio la privacy e i dati aziendali. Le imprese non possono permettersi che la propria security posture sia continuamente minata; necessitano, al contrario, di visibilità, strati multipli di ispezione e capacità di controllo dei dati per mettere nelle condizioni gli utenti di trarre beneficio dallo shadow IT in maniera sicura.

#6 Malware avanzato e incident response

I malware si stanno evolvendo in maniera sempre più sofisticata tramite svariate tecniche di offuscamento e sfruttando il canale della cifratura. Il classico modello “identifica e blocca” non è più la risposta adeguata, mentre una strategia più olistica di monitoraggio dell’intero ambiente, capace di rilevare i tentativi di intrusione e rispondere agli attacchi con rapidità ed efficienza, è proprio quello che ci vuole.

I responsabili della sicurezza sono già coscienti che simili eventi accadono costantemente e ovunque e che c’è bisogno non solo di identificare quelli davvero pericolosi, ma anche di reagire e di mitigare prontamente il danno. Ciò è possibile solo tramite la giusta visibilità e il controllo a tutti i livelli dell’apparato di security dell’azienda, la formulazione di una risposta efficiente e costante a incidenti ed eventi e la capacità di automatizzare il processo di remediation.

Infine, è molto importante imparare anche dagli attacchi che sono stati neutralizzati: ogni cyber-attacco rilevato fornisce preziose informazioni riguardo a suoi autori (strumenti, tecniche, procedure utilizzate) che aiuteranno a costruire barriere di difesa flessibili e aumentare l’efficacia dei controlli.

Per saperne di più: https://www.bluecoat.com/products-and-solutions/encrypted-traffic-management

Fonte: www.bluecoat.com > Company Blog

Articolo di Brian Kenyon, Chief Strategy Officer, Blue Coat Systems