Violazione dei dati aziendali: Il ciclo di vita dei dati rubati, dal furto al profitto

La violazione dei dati aziendali è al centro dell’attenzione in questo momento. Il 2023 ha segnato un record per numero di violazioni dei dati e di individui colpiti, con 3.205 compromissioni dei dati che hanno interessato 353 milioni di persone in totale. In particolare, Travel and Tourism si è classificato al terzo posto tra le aziende prese di mira secondo l’ultimo report Cybersecurity in Travel and Tourism di Reasearch and Markets (Cybersecurity in Travel and Tourism – Thematic Intelligence (researchandmarkets.com)).

Ma cosa succede realmente quando si verifica una violazione dei dati e vengono effettivamente trapelate informazioni sensibili? Quali sono i pericoli specifici per un’organizzazione una volta che tali informazioni vengono esposte?

Questo articolo si addentra nel ciclo di vita dei dati violati, esplorando come gli hacker sfruttano le informazioni trapelate e fornendo strategie attuabili dalle aziende per proteggersi efficacemente.

Come vengono compromessi i dati aziendali

I dati sensibili possono essere compromessi in vari modi e spesso sono l’obiettivo principale di molti hacker e gruppi di criminali informatici. Tra i vari metodi, i dati possono essere violati tramite:

- Software dannoso: malware e trojan possono annidarsi nelle reti e nei dispositivi, esfiltrando dati ed eludendo il rilevamento.

- Accesso non autorizzato: gli attacchi di compromissione degli account realizzati tramite attacchi brute-force, furto di credenziali, phishing o social engineering possono fornire le chiavi di accesso, soprattutto se le aziende non limitano i privilegi o le autorizzazioni degli account.

- Exploit delle vulnerabilità: l’esplosione delle applicazioni SaaS ha aumentato significativamente la superficie di attacco di qualsiasi azienda, rendendo la gestione delle vulnerabilità una sfida più ardua. Ciò significa che gli hacker hanno più facilità nello sfruttare le vulnerabilità note per compromettere le aziende e i loro dati.

Anche i gruppi ransomware stanno ricorrendo all’esfiltrazione dei dati per aumentare le loro possibilità di essere pagati. Tradizionalmente, il ransomware crittografava i dati di un’organizzazione, escludendo l’azienda dalla propria rete o dalle proprie risorse. Ora, i gruppi ransomware minacciano di far trapelare ed esporre dati sensibili, sapendo che ciò potrebbe causare ulteriori danni alla reputazione, a livello legale e finanziario.

In Bitdefender, abbiamo visto gruppi ransomware impiegare mesi per compromettere ed esfiltrare i dati fino ad essere certi di aver raccolto abbastanza informazioni per colpire in modo significativo un’azienda. In questo modo, anche se la vittima ha dei backup e non è disposta a pagare, i gruppi ransomware ricorrono alla minaccia di divulgare e rendere pubblici i dati.

Questo nuovo approccio al ransomware è in gran parte il motivo per cui il tasso e il costo delle richieste di riscatto per ransomware sono aumentati costantemente nell’ultimo decennio.

Una volta che gli hacker hanno accesso ai dati di un’azienda, possono monetizzarli. In molti casi, si rivolgono al dark web.

Trarre profitto dal crimine informatico nel Dark Web

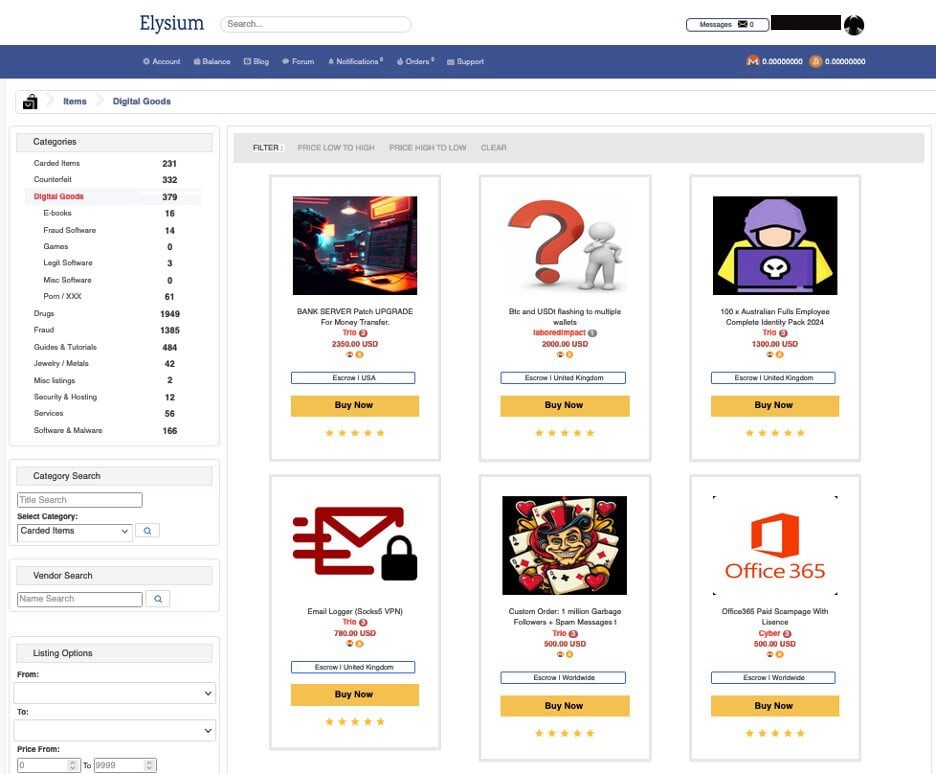

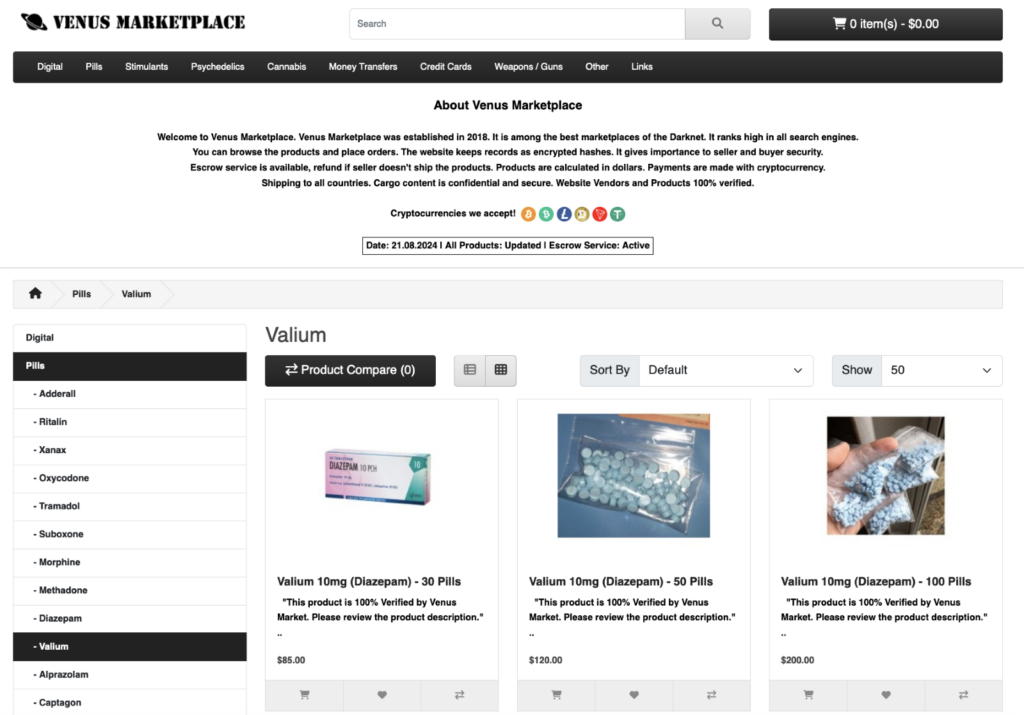

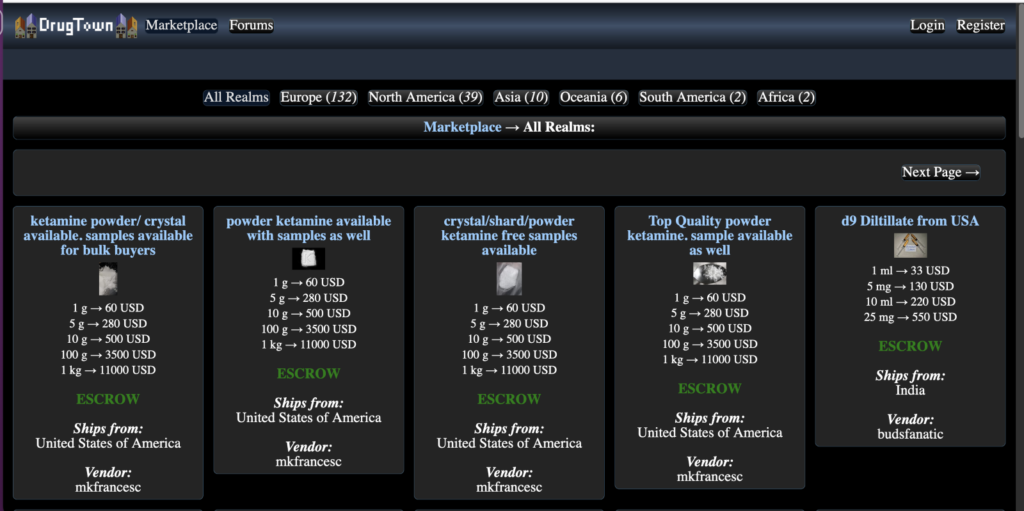

Il dark web è una parte nascosta di Internet accessibile tramite browser specializzati. È progettato per garantire il completo anonimato ed è noto per facilitare l’acquisto di contenuti, servizi e beni illeciti come droghe e dati rubati..

Una rapida immersione nel dark web può rivelare numerose entità che vendono dati come informazioni sulle carte di credito, numeri di previdenza sociale o dati in blocco provenienti da compromissioni aziendali.

Il dark web è spesso il primo posto in cui gli hacker vanno per vendere dati rubati, vendere l’accesso a dati rubati o vendere l’accesso ad account o aziende compromessi. Le aziende compromesse sono beni di grande valore e stanno alimentando l’aumento dei ransomware.

Quasi il 70% degli attacchi ransomware si conclude con dei pagamenti, quindi l’accesso a un’azienda può comportare ulteriori attacchi ransomware. Con un tasso di pagamento così elevato, gli hacker sono fortemente incentivati a monetizzare quell’accesso perché è una vendita facile.

A seconda di ciò che viene venduto, può essere presentato a un prezzo di mercato fisso o venduto tramite un’asta al miglior offerente. Nel corso degli anni, abbiamo scoperto che il dark web si è evoluto ed è diventato più efficiente e senza attriti da utilizzare, facilitando le transazioni e incentivando ulteriormente il furto di dati.

Ad esempio, i depositi non sono più necessari per entrare nei marketplace, rimuovendo una barriera per chiunque potrebbe interagire con il dark web per la prima volta. L’emergere della criptovaluta ha anche facilitato l’attività del dark web perché rende più facile per gli individui coprire le proprie tracce, mascherare la propria attività e rimanere relativamente anonimi.

Anche dopo la chiusura dei principali marketplace, al loro posto sono emersi marketplace mono-venditore, diventando un centro criminale decentralizzato che ha reso difficile per le forze dell’ordine (LEA) rintracciare e chiudere. Oggigiorno, con l’attività delle LEA ai minimi storici, stanno iniziando a spuntare marketplace consolidati con venditori convalidati e recensiti, rendendo ancora più facile per gli acquirenti fare affari con venditori fidati.

Tutti questi progressi stanno rendendo il furto di dati ancora più redditizio perché è più facile utilizzare i marketplace, vendere dati (o accedere ai dati) e stare alla larga dalle LEA. È diventato così facile oggigiorno che persino gli hacker scavenger di basso livello possono prosperare. Sfruttano i casi in cui le violazioni dei dati vengono pubblicate su siti web pubblici e non dark web, come i forum degli hacker. I dati vengono infine eliminati quando viene invocato il GDPR per eliminare le informazioni rubate.

Gli hacker scavenger, tuttavia, possono facilmente prendere quei dati gratuitamente prima che vengano eliminati e venderli sul dark web insieme alla parte responsabile, potenzialmente a un prezzo inferiore. Ciò rende le informazioni ancora più accessibili ai malintenzionati.

Violazione dei dati: Dati rubati del Dark Web e il loro ruolo nei futuri attacchi informatici

Una volta che i dati rubati di un’azienda finiscono nel dark web, vengono esposti a un numero qualsiasi di hacker che hanno acquistato i dati o vi hanno avuto accesso. Ciò può portare a ulteriori compromessi e attacchi come:

- Compromissione dell’account tramite credenziali rubate

- Attacchi APT tramite accesso ad account compromessi

- Attacchi di spear phishing e BEC tramite PII rubati

- Fondi rubati tramite dettagli di conti bancari rubati

- Attacchi di furto di identità tramite PII

Gli hacker sostanzialmente saltano il duro lavoro di hackeraggio e compromissione degli account acquistando dati sul dark web, che è parte del motivo per cui le aziende che subiscono una violazione dei dati hanno il 67% di probabilità in più di essere attaccate di nuovo entro un anno.

Questo è particolarmente preoccupante quando si tratta di combinazioni password/e-mail da altre violazioni dei dati. Poiché le password vengono spesso riutilizzate, gli hacker possono prendere le credenziali rubate da un’azienda e utilizzarle su un’altra azienda con un certo successo.

Violazione dei dati: Come le aziende possono proteggersi dai dati trapelati

Per proteggersi meglio, le aziende devono concentrarsi su due priorità principali:

- Prevenire innanzitutto una violazione dei dati.

- Impedire che i dati sul dark web, che provengano dalla compromissione della propria azienda e o da quella di un’altra organizzazione, vengano utilizzati per attaccare la propria azienda.

Per la prima priorità, possono essere utili strumenti di rilevamento, visibilità e risposta come le soluzioni Extended Detection and Response (XDR) e i servizi MDR. Questi possono vedere se un utente non autorizzato ha accesso ai tuoi sistemi o dati, individuare attività anomale o sospette che potrebbero essere un’indicazione di compromissione. Avere una visibilità completa è fondamentale in questo caso, in modo da gestire tutti i tuoi endpoint, sistemi e asset, assicurandoti al contempo che i propri dati siano protetti e non finiscano nelle mani sbagliate.

Utilizzare questi strumenti e fornitori contribuisce notevolmente alla resilienza informatica. Gli hacker che cercano di rubare dati o di trarre vantaggio da informazioni già trapelate trovano modi facili per entrare. Un’azienda con una soluzione di rilevamento e risposta solida in atto probabilmente dissuaderà un aggressore meno sofisticato. Tuttavia, nessun responsabile della sicurezza dovrebbe pensare di poter prevenire una violazione dei dati: una strategia migliore è presumere che possa accadere e agire di conseguenza. Questo ci porta alla nostra seconda priorità.

Per garantire che le violazioni dei dati passate e future non tornino a perseguitare la propria azienda, occorre essere proattivo e creativo. Una delle cose più importanti che è possibile fare è crittografare le proprie informazioni sensibili. Quando si tratta di dati di password, occorre gestire le proprie password crittografate.

Ciò garantisce che anche se i dati vengono esfiltrati, sono inutili per gli hacker. E’ possibile anche dare informazioni false per vedere dove potrebbero finire. Ciò può essere fatto tramite strumenti automatizzati che possono avvisare di una compromissione attiva e segnalare potenziali hacker che hanno l’organizzazione nel mirino. Vedere le proprie informazioni comparire sul dark web è una chiara indicazione che qualcosa è andato storto e consente di rimanere proattivo piuttosto che reattivo.

Anche la formazione sulla consapevolezza della sicurezza è una componente fondamentale che deve essere uno sforzo continuo. In Bitdefender, abbiamo una formazione per tutti i nostri dipendenti che viene condotta annualmente. Ciò aiuta i dipendenti a mantenere una buona igiene della sicurezza, a individuare potenziali attacchi come attacchi di phishing e di ingegneria sociale e crea una cultura della sicurezza che riduce al minimo la negligenza e gli incidenti che possono portare a una violazione dei dati.

In definitiva, la due diligence più efficace richiede un mix di strumenti, soluzioni e processi per prevenire l’esfiltrazione e ridurre al minimo i danni nel caso in cui i dati rubati vengano utilizzati contro la propria organizzazione.

A cura di Bitdefender