I malware dell’IoT non si fermano: ecco i seguaci di Mirai

Mirai, il malware rivoluzionario nel mondo degli attacchi all’Internet of Things (IoT), ha causato ingenti danni in tutto il mondo. Nel 2016 Mirai è stato impiegato per lanciare innumerevoli attacchi DDoS di alto profilo e ad alto impatto contro una serie di funzionalità e servizi Internet1. Il lancio del codice sorgente di Mirai è stato usato dagli autori di botnet IoT come struttura per realizzare nuovi malware, ampliando la base del codice Mirai originale con capacità e funzionalità nuove e apportando al contempo alcune modifiche.

Tra le principali varianti di Mirai vanno segnalati:

- Satori, che scaturisce dalle capacità di iniezione di codice da remoto sfruttando la scansione di Mirai.

- Il bot JenX, che è l’evoluzione di Mirai che si avvale di una codifica simile, ma senza le capacità di scansione e di exploit.

- Il bot OMG, che è una new entry sulla scena dei malware dell’IoT, e che fa leva sul codice sorgente di Mirai per ampliarlo, conseguendo così capacità proxy HTTP e SOCKS.

- Wicked, che è il più recente pupillo di Mirai, e che si introduce invece nelle falle RCE per infettare router Netgear e dispositivi CCTV-DVR. Nel momento in cui si imbatte in dispositivi vulnerabili avvengono il download e l’esecuzione di una copia del bot Owari.

Sintesi dell’IoT. L’IoT si riferisce a un’ampia gamma di dispositivi, tra i quali (a titolo esemplificativo):

- telecamere IP

- modem DSL e simili

- sistemi DVR

- dispositivi medicali

Qualsiasi dispositivo integrato in cui sia presente un sistema operativo e che disponga di capacità di rete (invio/ricezione di dati tramite una rete) può essere considerato un dispositivo IoT. I dispositivi IoT entrano rapidamente nel mercato a prezzi ridotti. Per questo motivo sono inclini ai tipi di vulnerabilità più basilari, quali:

- credenziali a codifica fissa/predefinite

- buffer overflow

- iniezione di comandi

La maggior parte dei dispositivi IoT di tipo consumer è caratterizzato da questo tipo di vulnerabilità. Quando vengono pubblicate patch volte a risolvere tali problematiche, raramente sono applicate. Il consumatore tipo collega il dispositivo IoT senza preoccuparsi dell’aspetto della sicurezza, oppure semplicemente non è consapevole della necessità di applicare con regolarità le patch e gli aggiornamenti per la sicurezza. Con quasi 27 miliardi di dispositivi collegati nel 2017 che saliranno a 125 miliardi entro il 2030, secondo una recente analisi di IHS Markit2, gli autori di malware possono contare su target interessanti.

Il malware dell’IoT

Nella seconda metà del 2016 è stato registrato un attacco DDoS ad alta visibilità contro un provider/host DNS che ha colpito molti importanti siti internet. Il malware responsabile di questo attacco, tra gli altri, era Mirai.

Mirai ha costruito un’infrastruttura massiccia mediante un attacco telnet di forza bruta contro telecamere IP e router domestici. L’elenco di credenziali sfruttato da Mirai era composto da credenziali predefinite. Il 30 settembre 2016 è stato pubblicato il codice sorgente di Mirai che, da allora, ha contribuito in maniera considerevole a una grande quantità di botnet IoT recenti come Satori, JenX, OMG e Wicked

Panoramica di Satori. NETSCOUT Arbor ha notato la presenza di innumerevoli varianti del Satori tra dicembre 2017 e gennaio 2018, ciascuna delle quali si fondava su Mirai. La variante 2 sfruttava la scansione delle credenziali predefinite, mentre la 3 prevedeva lo sfruttamento di due code injection. La variante 4 è quella che si è imposta con maggiore forza, dal momento che è stata il primo bot IoT rivolto all’architettura ARC.

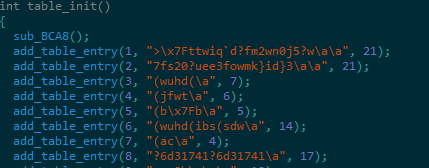

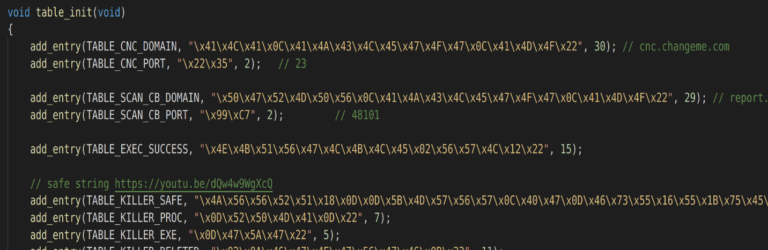

Panoramica di JenX. JenX è un altro esempio di botnet IoT in cui il codice deriva da Mirai. JenX presenta numerose capacità DDoS di Mirai, sfrutta la stessa tabella di configurazione e prevede la medesima tecnica di offuscamento.

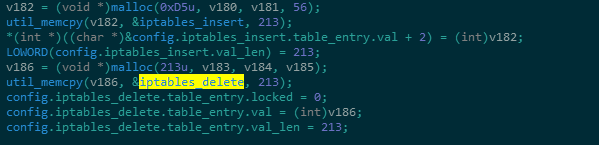

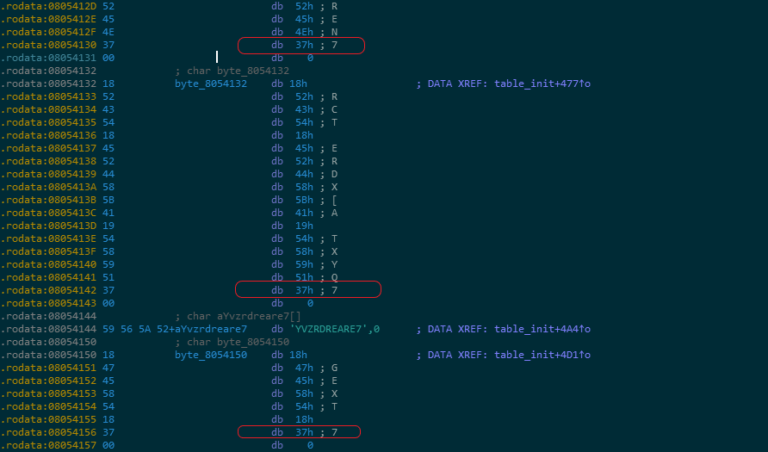

Panoramica di OMG. Uno degli eredi più interessanti di Mirai è senz’altro la botnet OMG. Come nel caso delle altre botnet di cui si è parlato, OMG sfrutta la struttura di Mirai e supporta tutte le funzionalità in esso contenute. Ciò che distingue OMG è legato alle modalità con cui l’autore ha ampliato il codice Mirai in modo da includere un server proxy. Infatti, OMG incorpora 3proxy, che gli permette di abilitare un server proxy SOCKS e HTTP nel dispositivo IoT infettato. Grazie a queste due caratteristiche l’autore del bot riesce a eseguire proxy di qualsiasi traffico desiderato mediante il dispositivo IoT infetto. È inoltre possibile lanciare ulteriori scansioni di nuove vulnerabilità, scagliare altri attacchi oppure introdursi dal dispositivo IoT infettato in altre reti collegate al dispositivo stesso.

Panoramica di Wicked. Wicked è il pupillo di Mirai che si è manifestato più di recente. Simile alla variante 3 di Satori, Wicked rinuncia alla funzione di scansione delle credenziali di Mirai in favore di uno scanner RCE che attacca i router Netgear e i dispositivi CCTV-DVR.

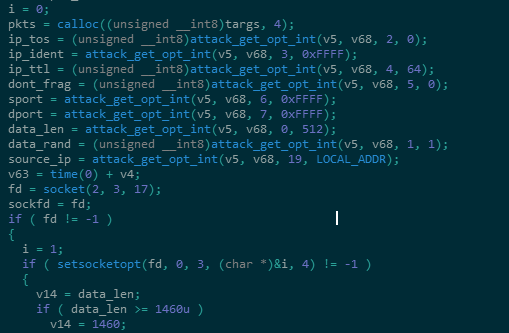

Tipi di attacchi DDoS di Mirai. Tutti i botnet dell’IoT sopra menzionati sfruttano gli stessi tipi di attacchi supportati dal codice sorgente originario di Mirai. Le capacità DDoS seguenti sono presenti sia in Mirai sia in OMG:

- Flood TCP

- Flood UDP

- Flood query al Valve Source Engine (VSE)

- Flood GRE

- Attacchi pseudocasuali ai nomi DNS (noti anche come attacchi “DNS Water Torture”)

- Attacchi HTTP GET, POST e HEAD

Satori, JenX e Wicked supportano le stesse capacità DDoS ad eccezione degli attacchi HTTP.

Difesa DDoS da Mirai. Gli operatori di rete con funzionalità Internet e/o infrastrutture di rete rivolte al pubblico dovrebbero implementare tutte best practice correnti (BCP). Le aziende che utilizzano NETSCOUT Arbor SP possono usufruire della telemetria basata su flow (es. NetFlow, IPFIX,s/Flow, cflowd/jflow, Netstream e altri) che permette di rilevare, classificare e risalire al traffico dell’attacco DDoS.

La telemetria basata su flow è impiegata per individuare gli indirizzi IP dei dispositivi IoT che sferrano l’attacco e i tipi di attacchi utilizzati. Se l’aggressore lancia attacchi DDoS non spoofed, è possibile bloccare gli indirizzi IP che attaccano i dispositivi IoT mediante Black/Whitelists in NETSCOUT Arbor APS/TMS.

Oltre alle capacità esistenti di rilevare rapidamente, classificare, risalire e mitigare gli attacchi DDoS sferrati da questi botnet dell’IoT, l’ultima versione di NETSCOUT Arbor SP/TMS garantisce ulteriori migliorie che permettono livelli superiori di automatizzazione e provisioning.

Conclusione

Facendo leva sulla struttura di Mirai, gli autori di botnet riescono ad aggiungere rapidamente nuove funzionalità e operazioni, di fatto riducendo drasticamente i tempi di sviluppo dei botnet stessi. Il Mirai sorgente non si limita ai soli attacchi DDoS. È stata infatti scoperta una variante di Satori capace di attaccare i clienti per il mining di Ethereum3. Come evidenziato, gli autori di botnet sfruttano già il codice sorgente del Mirai quale base. Dal momento che il boom dei dispositivi IoT non sembra intenzionato a rallentare, riteniamo che le botnet per l’IoT continueranno ad aumentare. Probabilmente osserveremo anche scampoli di Mirai continuare a vivere in queste nuovi botnet.

Gli autori di malware proseguono nell’uso di malware basato sull’IoT in maniera automatizzata, che accresce rapidamente le dimensioni delle botnet mediante attività di espansione simili a quelle di un worm, sfruttando automaticamente le vulnerabilità nei dispositivi collegati a Internet. È dunque importante che le aziende si difendano armandosi adeguatamente con patch, aggiornamenti e strategie di mitigazione DDoS.

Versione italiana a cura di Marco Gioanola, Cloud Architect di NETSCOUT Arbor