Diffusi i dati della gang ransomware Conti schierata a favore di Putin

Il conflitto tra Russia e Ucraina divide anche la comunità di hacker: la cybergang Conti ha subito un grave cyber attacco da parte di un ricercatore ucraino, che ha rilasciato decine di migliaia di conversazioni interne del gruppo, causando la temporanea chiusura del portale utilizzato dagli hacker per riscuotere i pagamenti derivanti dai ransomware.

Il duro colpo messo a segno dal ricercatore, che ha esposto 60.694 messaggi privati suddivisi in 393 file JSON. Al loro interno conversazioni tra membri del team che coprono il periodo da Gennaio 2021 a Febbraio 2022. Questi dati sono molto utili agli analisti di cyber security per comprendere e analizzare l’infrastruttura del gruppo.

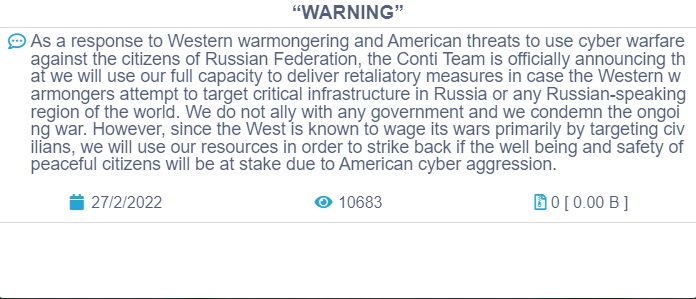

Il data breach è stato inflitto a seguito delle dichiarazioni a favore di Putin. Su Conti News è stato pubblicato un messaggio molto aggressivo in cui il gruppo hacker dichiara il proprio supporto alla Russia nel conflitto che in questi giorni sta scuotendo l’intero mondo.

Le chat di Conti finiscono online, rubati oltre 60.000 messaggi

Tra i contenuti si annoverano numerose informazioni sulle attività segrete di Conti, come le relazioni con le gang malware TrickBot e Emotet. Scoperte inoltre identità di vittime finora sconosciute – che hanno pagato il riscatto e senza mai rivelare di aver subito il data breach – insieme a indirizzi Bitcoin che saranno utili alle forze dell’ordine per tracciare i profitti milionari della gang.

Il data dump, risultato di giorni di agitazioni all’interno delle comunità di hacker, ha messo in seria difficoltà Conti, costretto a chiudere il portale che utilizzava per ricevere i pagamenti dei suoi ransomware. Il sito è tornato online dopo 24 ore, e la gang ha già rafforzato la propria struttura interna: un’organizzazione di questo tipo non viene smantellata facilmente e si prevede che tornerà a breve ad operare attivamente.

Storia del ransomware Conti

Chi c’è dietro Conti e come agisce

La Gang Conti ransomware nasce dal gruppo hacker russo Wizard Spider, creatore del famoso ransomware Ryuk, che si ritiene abbia legami con l’intelligence russa.

L’attacco parte con tentativi di phishing tramite mail o applicazioni non protette che installano i Trojan TrickBot e BazarLoader, oppure sfruttando debolezze nei firewall. Ottenuto l’accesso, il gruppo ruba più dati sensibili possibili, installando backdoor per poter agire indisturbato.

Dopo l’esfiltrazione dei dati, gli hacker lanciano il ransomware, con la tattica della “doppia estorsione”: prima la gang cifra i dati della vittima chiedendo un riscatto, e successivamente minaccia di renderli pubblici o di venderli a competitor nel caso il riscatto non venga pagato.

Trattandosi di un attacco human operated, spesso gli hacker colpiscono contemporaneamente due server, di modo che se la vittima riesce a bloccarne uno, i cyber criminali continuano indisturbati sul secondo.

Il team di hacker è in grado di sfruttare vulnerabilità critiche recenti come le zero-day, ma anche meno recenti ancora non patchate. Nei cyber attacchi utilizzano inoltre credenziali trapelate, porte RDP e tutto ciò che possa tornare utile a violare i sistemi di un’azienda.

Tra gli attacchi più famigerati si ricorda quello al sistema sanitario irlandese, che ha provocato l’arresto dell’intera rete con conseguenze disastrose stimate in danni da 100 milioni di dollari.

Negli ultimi anni il target di Conti sono state principalmente aziende localizzate negli USA ma anche in Inghilterra, Irlanda, Messico, Sud Africa, Australia, Indonesia, Italia, Spagna e Germania. Il settore preferito, fino a prima del conflitto russso ucraino, era quello manifatturiero, ma da sempre attacca anche ospedali, organizzazioni governative e forze dell’ordine.

Come proteggersi dal ransomware Conti

Si consiglia innanzitutto di chiudere ogni eventuale Remote Desktop Protocol connesso a internet, aggiornare costantemente le patch del sistema operativo, cambiare regolarmente le password.

Le organizzazioni devono adottare un approccio di gestione del rischio proattivo, rispetto a quello reattivo, per essere in grado di contrastare questo tipo di attacchi. Rimane fondamentale l’educazione di tutti i dipendenti.