Cybersecurity, presentata la Relazione annuale sulla politica dell’informazione per la sicurezza

La cybersecurity rappresenta uno dei punti salienti della Relazione annuale sulla politica dell’informazione per la sicurezza relativa al 2022, presentata al Parlamento il 28 febbraio.

Come già le precedenti, la Relazione sintetizza i risultati delle diverse attività di “analisi delle informazioni, raccolte con strumenti convenzionali e in ambiente classificato, finalizzate a tutelare la sicurezza della Repubblica e a proteggerne gli interessi politici, militari, economici, scientifici e industriali” effettuate nel corso dell’ultimo anno dal DIS (Dipartimento delle informazioni per la sicurezza), dall’AISE (Agenzia informazioni e sicurezza esterna) e dall’AISI (sua equivalente per la sicurezza interna dello Stato).

La presente edizione si apre tuttavia nel segno di una “marcata discontinuità che ha segnato l’anno trascorso, sino a ridefinire fortemente il contenuto dei nostri interessi nazionali”; discontinuità naturalmente dovuta all’invasione russa in Ucraina, iniziata esattamente un anno fa. Definito alla stregua di “un tornante della storia” capace di determinare un’instabilità globale senza precedenti, tale evento ha prodotto – come noto – un impatto significativo anche sul panorama della sicurezza informatica, a livello tanto interno quanto internazionale.

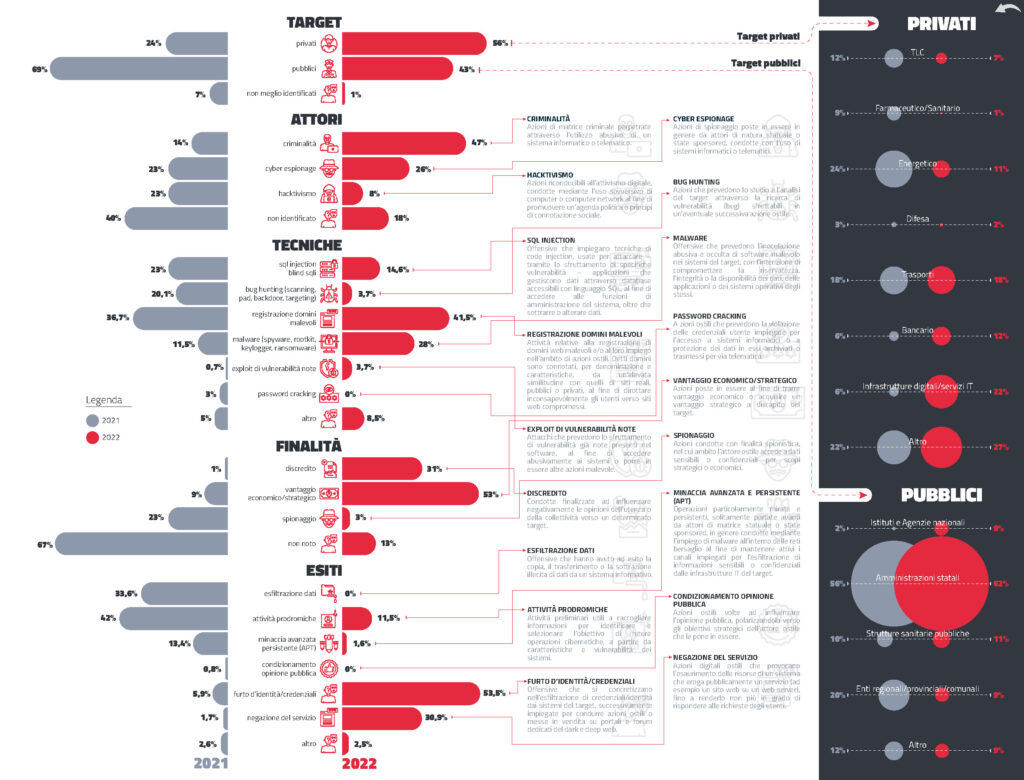

In particolare, nella relativa sezione della Relazione si evidenzia che “le attività cibernetiche ostili condotte nel 2022 verso assetti informatici rilevanti per la sicurezza nazionale” hanno per lo più riguardato “infrastrutture informatiche riferibili a soggetti privati”, concentrando le proprie attenzioni soprattutto verso servizi IT (22%), dei trasporti (18%), bancari (12%) nonché, in misura minore, contro i settori farmaceutico-sanitari e delle forniture energetiche.

Gli attacchi informatici mirati contro obiettivi pubblici (43%) hanno invece privilegiato “Amministrazioni Centrali dello Stato […], enti locali e strutture sanitarie”.

Rispetto alla tipologia di attori osservati, gli analisti d’intelligence – sottolineando “la complessità del processo di attribuzione di una campagna digitale […] e l’elevata sofisticazione delle armi digitali impiegate” – riferiscono di un progressivo calo osservato nelle attività di matrice hacktivista (15 punti percentuali in meno rispetto al 2021), rimaste attive soprattutto in riferimento a campagne ostili rivolte contro il settore sanitario, condotte tramite lo sfruttamento di vulnerabilità di tipo SQL Injection al fine di esfiltrare dati sensibili dai sistemi attaccati.

Un tema a parte riguarda le cosiddette minacce ibride – condotte cioè su più domini nello stesso tempo – e le attività di cyber espionage, solitamente riconducibili ad attori di natura statale o comunque State-sponsored, che pur non registrando percentuali elevate risultano condotte “attraverso azioni altamente strutturate e con l’impiego di tecniche e strumenti sofisticati”.

Sul piano degli obiettivi perseguiti, sebbene resti prevalente la motivazione economica (alla base di oltre il 50% degli attacchi), l’intento di causare un danno reputazionale è innegabilmente aumentato alla luce del conflitto russo-ucraino e risulta centrale nelle aggressioni contro target ritenuti sostenitori di una delle parti coinvolte.

La nota positiva della Relazione va senz’altro rinvenuta nel potenziamento delle capacità di contrasto alle minacce informatiche, da un lato imputabili alla maggiore consapevolezza dei relativi rischi e dall’altro dovute alle normative appositamente introdotte nel nostro ordinamento giuridico, che ora ammettono il ricorso a “particolari misure di intelligence di contrasto in ambito cibernetico, in situazioni di crisi o emergenza a fronte di minacce che coinvolgano aspetti di sicurezza nazionale”.

A cura della Redazione