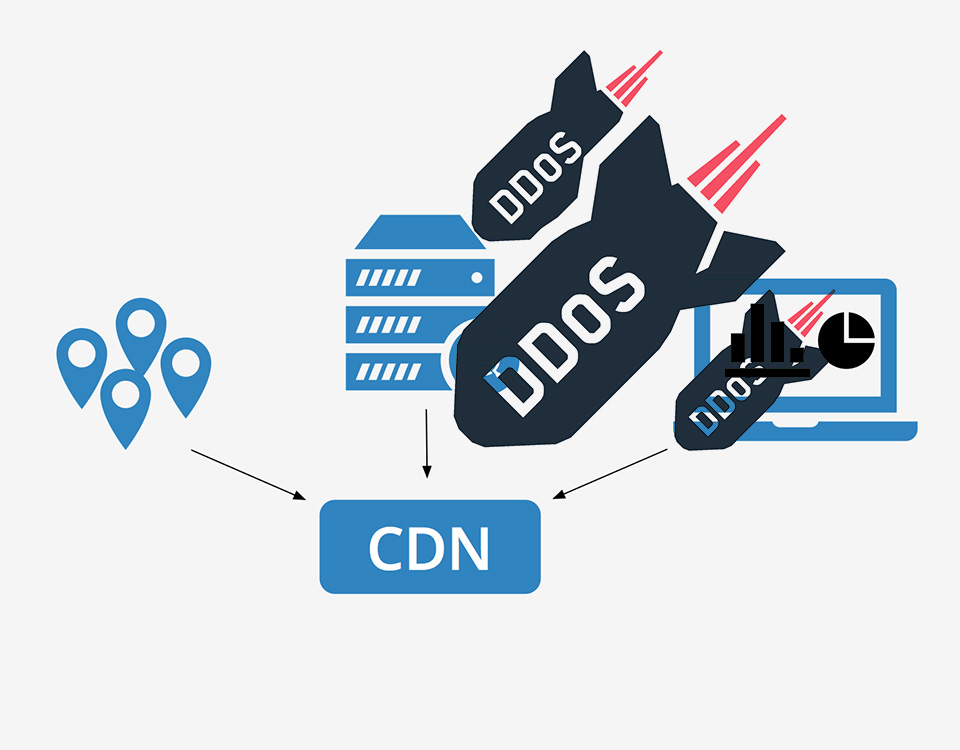

Content Delivery Network (CDN) e protezione DDoS

Non c’è nulla di peggio per un’azienda di una falsa sensazione di sicurezza. Le grandi reti di Content Delivery hanno ormai raggiunto dimensioni planetarie e le tecnologie di interconnessione dei data center hanno reso possibile la creazione di “nuvole” di servizi, e ormai “cloud” è diventato sinonimo di Internet stessa. Quindi, se il proprio sito è nel “cloud” vuol dire che la propria azienda è al sicuro. Attacchi DDoS: problema risolto. Non è proprio così.

In primo luogo, il business della propria azienda non si limita alla vetrina web ospitata dal proprio provider cloud preferito. Per cominciare, ogni impiegato oggi deve accedere a Internet per utilizzare una lunga serie di servizi cloud per e-mail, condivisione di file, sistemi CRM, instant messaging e, ormai, intere suite office. In pratica, se non funziona l’accesso a Internet non si lavora. La connessione a Internet è ormai uno degli asset più critici dell’azienda. Tale connessione è protetta dagli attacchi DDoS? Ci sono molti esempi di quali siano i danni causati da un attacco che blocca l’accesso a Internet aziendale: una notizia del 2016 riporta gli effetti di un attacco DDoS contro i servizi IT della Commissione Europea: “nessuno è riuscito a lavorare questo pomeriggio, in quanto Internet è caduta due volte, per varie ore”; ferie forzate causa DDoS. Nel 2017 la circolazione dei treni in Svezia subì ritardi a causa del fatto che il personale dell’ente trasporti non poteva raggiungere i sistemi di controllo e dovette ricorrere a procedure manuali per la gestione della rete ferroviaria. Nel 2018, un attacco DDoS contro l’operatore ferroviario danese DSB non solo ha bloccato l’emissione dei biglietti, ma in quanto anche e-mail e telefoni erano bloccati, il personale DSB non poteva nemmeno comunicare o prestare assistenza ai clienti.

E c’è di più. Lo scopo principale di utilizzare una CDN è quello di replicare e distribuire globalmente contenuti che sono solitamente generati e tenuti aggiornati sugli origin server aziendali. Gli origin server sono spesso situati all’interno della rete aziendale o in data center di proprietà dell’azienda e sono anch’essi esposti su Internet, e come tali diventano potenziali obiettivi di attacchi DDoS. Non importa quanto sia distribuita o ridondata la CDN: se il flusso di dati viene colpito alla sorgente, tutta la catena si interrompe. Ma gli attacchi possono essere anche più diabolici. Teniamo presente che ogni volta che un cliente cerca di accedere alla descrizione di un prodotto che non è ancora presente nelle cache della CDN, la CDN dovrà interrogare gli origin server per recuperare il contenuto per la prima volta. Anni fa Arbor assistette ai primi casi di clienti che sembravano ricevere grandi attacchi DDoS generati dal loro fornitore CDN, e sviluppò contromisure di mitigation specializzate nel bloccare gli attacchi senza compromettere il traffico legittimamente proveniente dalla CDN. Ciò che stava accadendo era che attaccanti particolarmente astuti erano riusciti a generare flood di richieste apparentemente legittime verso la CDN, che a sua volta le inoltrava, in massa, verso gli origin server per tentare di recuperare i contenuti richiesti. La “nuvola” veniva usata come arma d’attacco.

Un ultimo importante tema è che oggi tutti i maggiori fornitori di CDN promettono qualche tipo di “protezione DDoS” per gli asset presenti sulla loro nuvola, ma a un esame più attento in molti casi queste protezioni si riducono a un insieme limitato di filtri statici. Facendo un parallelo con la sicurezza fisica, è molto facile identificare un rapinatore se questo fa irruzione armato e mascherato, ma se si presenta sotto le spoglie di un elegante gentiluomo come Robert Redford nel suo ultimo film, è facile che arrivi indisturbato fino allo sportello di banca che voleva rapinare. Una CDN che garantisce il blocco dei flood UDP è come un servizio di guardie giurate che garantisce di avvertirvi tempestivamente in caso un carro armato dovesse presentarsi alla vostra porta: certamente efficace, ma non proprio il più “smart” dei servizi.

Il nocciolo della questione è che gli attaccanti sono spesso più tecnologicamente avanzati dei difensori, e hanno dalla loro la possibilità di dedicare più tempo e risorse ad architettare nuovi vettori d’attacco di quante ne possano avere le potenziali vittime per preparare le proprie difese. Per proteggersi da questi attacchi sempre più complessi sono necessari strumenti che la maggior parte delle CDN non forniscono, semplicemente perché non è la loro area di specializzazione: contromisure di mitigation dinamiche e intelligentemente automatizzate, visibilità completa e approfondita dei flussi di traffico legittimo e d’attacco, e soprattutto accesso 24 ore su 24 a un team di esperti dedicato alla protezione DDoS che possa risolvere anche i casi più complessi.

A cura di Marco Gioanola, Senior CE, Services Architect di NETSCOUT Arbor