AutoSploit: il tool per la ricerca di dispositivi IoT vulnerabili

Da tempo si parla dei rischi connessi all’universo, sempre più popolato, dell’Internet of Things. La diffusione capillare, nel nostro quotidiano, di dispositivi connessi con gli usi più svariati – dai veicoli pubblici e privati agli strumenti sanitari, dalla domotica ai sex toys – porta inevitabilmente con sé nuove vulnerabilità: non passa giorno senza che l’attenzione degli operatori di cyber security non debba rivolgersi a una minaccia inedita (come la botnet DoubleDoor scoperta recentemente dai ricercatori di NewSky Security, alla base di numerosi attacchi, in gran parte rinconducibili a IP sudcoreani, verso dispositivi IoT).

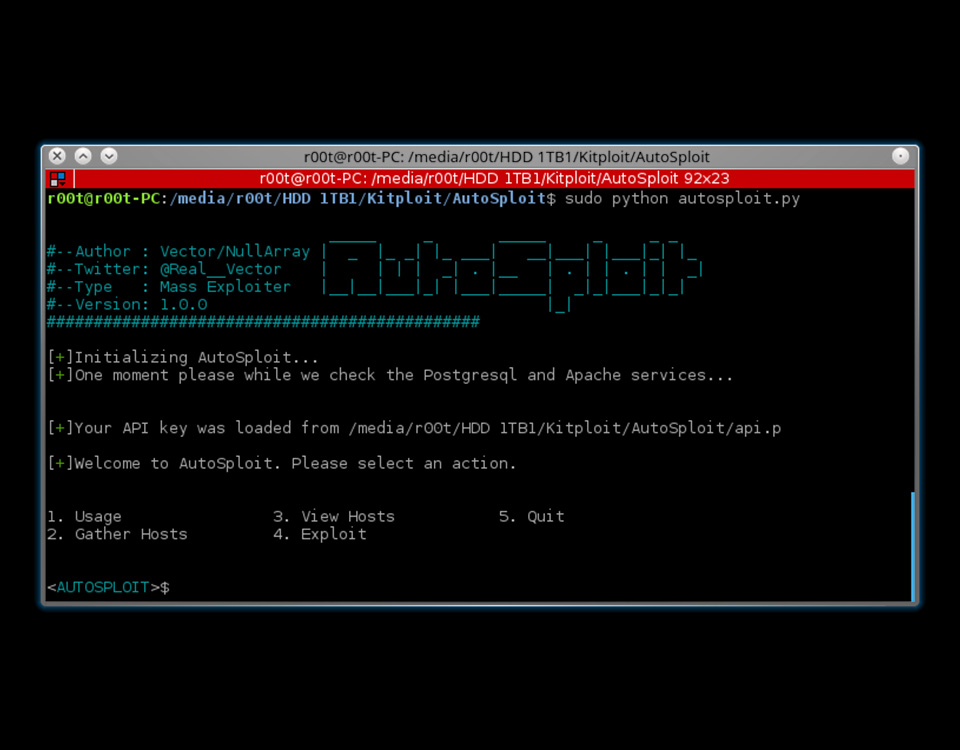

AutoSploit, che ha molto fatto parlare di sé negli ultimi giorni, è un caso parzialmente diverso. Il tool open source rilasciato via GitHub, lo scorso 30 gennaio, da un “cyber security enthusiast” e programmatore (@Real__Vector su Twitter) realizza l’automazione della ricerca di dispositivi vulnerabili combinando Shodan.io, che funziona come un motore di ricerca su devices IoT, con Metasploit, solitamente usato a fini di penetration testing. Una volta introdotta una chiave di ricerca (ad esempio un software o un programma di largo utilizzo) Shodan individua le macchine connesse corrispondenti alla descrizione; subito dopo la componente Exploit del software Metasploit attiva e seleziona una serie di moduli, integrabili da ciascun utente semplicemente editando il file modules.txt, che vengono poi lanciati in sequenza sull’obiettivo.

In questo modo si facilita enormemente il potenziale di attacco dei soggetti meno qualificati – i cosiddetti script kiddies – rendendo automatiche e veloci operazioni che in precedenza avrebbero richiesto diversi strumenti in corrispondenza delle differenti fasi (ricerca di dispositivi vulnerabili, individuazione delle loro falle di sicurezza, attacco vero e proprio) e competenze tecniche ben maggiori.

Il creatore di AutoSploit è stato definito “irresponsabile” per aver fornito una nuova arma a un pubblico sterminato di potenziali attaccanti; per questo c’è già chi ha deciso di diffondere l’antidoto sotto forma di un codice, anch’esso open source, che nasconde i propri dispositivi dalla ricerca Shodan impedendo così ad AutoSploit di individuarli. D’altro canto non sono mancate voci a difesa dell’operazione: come quella di Robert Graham, CEO di Errata Security, che ha definito AutoSploit “un’ottima cosa per la cyber security” in quanto, permettendo a una quantità di attori non qualificati di operare attacchi tutto sommato poco incisivi, costringerà a una maggiore attenzione generale alla sicurezza dei sistemi – che così finiranno, paradossalmente, per ritrovarsi più protetti da minacce reali, come quelle proveniente da cybercriminali professionisti o attori Nation-state.

Solo il tempo potrà dire se AutoSploit si renderà o meno fonte di un miglioramento nel panorama della sicurezza informatica; nel frattempo, come sempre, la scelta migliore resta quella di provvedere all’aggiornamento costante dei propri sistemi per minimizzarne le soglie di vulnerabilità.

A cura di Irene Salvi