Affrontare l’Emergenza di Conformità: il Regolamento Cloud e la direttiva NIS2

In un mondo sempre più connesso e digitalizzato, le innovazioni tecnologiche stanno cambiando radicalmente il modo di comunicare e di gestire i processi di business.

A livello comunitario e nazionale è inoltre in corso un grande lavoro di normalizzazione e standardizzazione della Cybersecurity al fine di rendere i servizi digitali più resilienti ed aumentare la fiducia degli utenti di tali servizi.

Per adattarsi ai cambiamenti, agli sviluppi tecnologici e rimanere competitivi in un mercato fortemente dinamico, le aziende devono implementare processi atti a garantire la digitalizzazione e la protezione dei dati e del patrimonio informativo.

Tra le nuove sfide rientra anche la necessità di essere compliant ai regolamenti e alle normative, anch’esse in continua evoluzione. In questo contesto, l’emergenza di conformità è diventata una priorità per molte aziende e in particolare per le Pubbliche Amministrazioni, specialmente considerando le recenti introduzioni normative.

Ci riferiamo in particolare al regolamento Cloud e alla NIS2, che hanno l’onore e l’onere di proseguire il grande lavoro di innalzamento della cyber security richiedendo alle aziende l’implementazione di controlli di sicurezza secondo un approccio risk-based.

Il Regolamento Cloud nella PA: Nuovi Standard Normativi

Il Regolamento Cloud, adottato da AGID con Determinazione 628/2021, rappresenta una importante iniziativa normativa dal momento che mira a garantire la sicurezza e la protezione dei dati nel contesto dell’uso dei servizi cloud. Nello specifico il Regolamento definisce i livelli minimi di sicurezza, capacità elaborativa, risparmio energetico e affidabilità delle infrastrutture digitali per la PA e le caratteristiche di qualità, sicurezza, performance e scalabilità, portabilità dei servizi cloud per la pubblica amministrazione, le modalità di migrazione nonché le modalità di qualificazione dei servizi cloud per la Pubblica Amministrazione.

Per capire meglio da quale contesto partiamo parlando di una emergenza di conformità, tuttavia, è necessario iniziare ponendoci la domanda che segue.

A che punto siamo in Italia e in Europa sul tema della sicurezza nel Cloud per le PA?

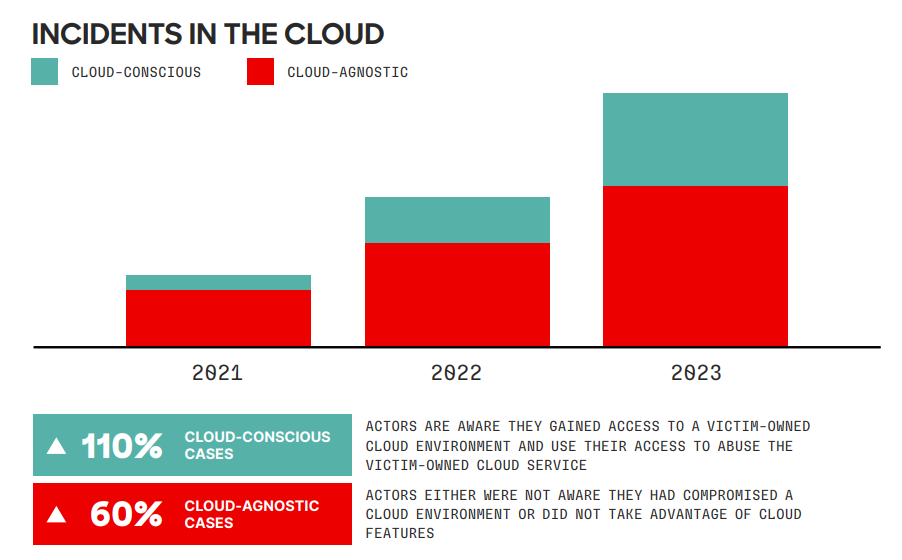

Partiamo dallo scenario più recente. Come si evince dal “CrowdStrike 2024 – Global Threat Report”, il numero di attacchi che hanno coinvolto infrastrutture cloud è aumentato del 75% nel 2023 ed i gruppi criminali specializzati nel prendere di mira esclusivamente gli ambienti cloud sono aumentati del 110%: si parla infatti di avversari “cloud-conscious”.

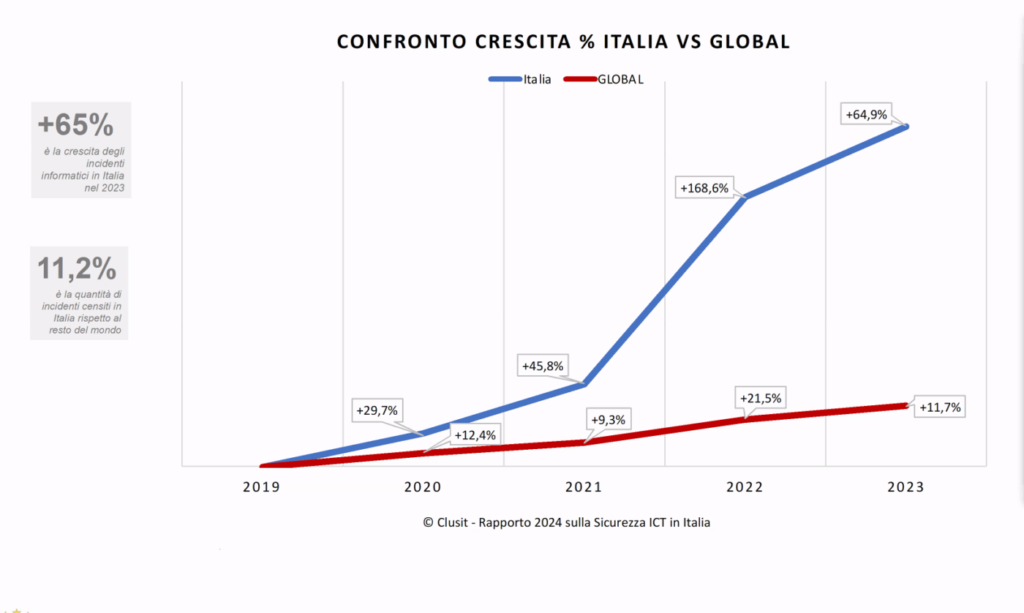

Dal “Rapporto Clusit 2024” emerge che gli attacchi cyber in Italia sono aumentati del 65%. Tra il 2019 e il 2023 il campione ha incluso 653 attacchi noti di particolare gravità che hanno coinvolto realtà italiane. Di questi, 310 incidenti – cioè più del 47% sono avvenuti nel 2023.

Ciò vuol dire che il Cloud non è sicuro? Non è così, ma è necessario adeguarsi agli standard per renderlo un ambiente stabile e protetto da rischi, in particolare per la PA.

Per questo Il 18 gennaio 2022 l’Agenzia per la Cybersicurezza Nazionale ha adottato la Determina n. 307/2022 che definisce, mediante specifici allegati, i requisiti minimi e le caratteristiche che devono assicurare le infrastrutture digitali e i servizi cloud di cui si avvalgono le Pubbliche Amministrazioni. Il percorso di qualificazione dei servizi e delle infrastrutture è sfidante e complesso e prevede l’esecuzione di step obbligatori nel rispetto di deadline stringenti.

Un vero e proprio percorso di adeguamento che deve seguire i seguenti macro-step:

- CLASSIFICAZIONE DEI DATI/SERVIZI: Tutte le Pubbliche Amministrazioni devono classificare i dati e servizi digitali sulla base di tre livelli definiti (ordinari, critici, strategici) secondo il modello predisposto da ACN e comunicare il livello ai propri fornitori.

- ADEGUAMENTO INFRASTRUTTURA E SERVIZI: le aziende che intendono qualificarsi devono soddisfare requisiti sulla base della classificazione dei dati trattati. Il numero dei requisiti è incrementale rispetto al livello precedente.

- QUALIFICAZIONE: Le aziende richiedono la qualificazione tramite il portale ACN. Una volta completato il processo, le infrastrutture/servizi qualificate sono inserite nel Catalogo ACN, disponibile sul sito dell’Agenzia.

Secondo il PNRR, entro il 2026 il 75% dei servizi digitali pubblici dovrà migrare su piattaforme cloud. Allo stesso tempo, il 100% dei servizi e i dati strategici della PA che hanno impatto sul funzionamento dello Stato dovrà essere ospitato su infrastrutture sicure e sovrane. Ma perché parliamo di emergenza di conformità?

Emergenza di conformità: complessità e requisiti

La realtà che ci troviamo di fronte, tuttavia, è la mancanza in Italia di competenza da parte delle aziende di servizi nell’adeguarsi ai requisiti di conformità e nel rendere i sistemi Cloud sicuri e resilienti.

Stiamo parlando di elementi di complessità notevoli, riassunti in questo schema:

- +150 Requisiti di sicurezza da soddisfare

- +50 Politiche di sicurezza da definire

- +80 processi di sicurezza da implementare

- +20 Tecnologie di sicurezza da adottare

Le Pubbliche Amministrazioni nel 2023 hanno comunicato ai propri Cloud Service Provider la tipologia di dati e servizi trattati per loro conto. Sulla base di tale classificazione, i CSP devono soddisfare queste richieste specifiche entro il 30 giugno 2024. Come?

Strategie per rispondere all’emergenza di conformità

Per affrontare efficacemente l’emergenza di conformità derivante dal regolamento Cloud, le PA devono servirsi di strategie e soluzioni concrete, come:

- Valutazione dei Rischi: Effettuare una valutazione approfondita dei rischi per identificare le vulnerabilità e le minacce potenziali alle infrastrutture critiche e ai dati sensibili.

- Implementazione di Misure di Sicurezza: Implementare misure di sicurezza adeguate, come crittografia dei dati, autenticazione multi-fattore e monitoraggio costante dei sistemi.

- Formazione e Consapevolezza: Formare il personale sulla sicurezza informatica e sensibilizzarlo riguardo alle best practice per ridurre il rischio di violazioni dei dati.

- Collaborazione con Fornitori di Servizi Cloud: Collaborare strettamente con i fornitori di servizi cloud per garantire che rispettino i requisiti normativi e adottino misure di sicurezza adeguate.

- Aggiornamento Costante: Mantenere costantemente aggiornate le politiche e le procedure di sicurezza per adattarsi ai cambiamenti normativi e alle nuove minacce informatiche.

E la NIS2? Quali sono le aziende interessate dalla normativa e quali azioni sono richieste?

La direttiva NIS2 (Network and Information Security) si pone l’obiettivo di innalzare il livello di sicurezza dei sistemi, delle reti e delle informazioni dei Paesi membri. L’obiettivo della revisione della Direttiva NIS è da un lato uniformare l’applicazione a livello EU della direttiva, dall’altro estendere in modo significativo la platea di soggetti coinvolti.

La novità principale della direttiva NIS2 è il suo ambito di applicazione. Le nuove disposizioni normative superano la categorizzazione precedente di “operatori di servizi essenziali” e “fornitori di servizi digitali” ed introducono le nuove categorie di “soggetti essenziali” e “soggetti importanti” per una più semplice e coerente identificazione degli operatori.

I principali obblighi per le aziende sono clusterizzabili in tre macro ambiti:

- Attuazione di misure di gestione del rischio cyber (es. definizione di politiche di analisi del rischio e sicurezza dei sistemi informativi, incident handling, business continuity, sicurezza della catena di fornitura, ecc.)

- Notifica degli incidenti di sicurezza con impatto sui servizi erogati. In virtù dei tempi stringenti di segnalazione richiesti dalla Direttiva, le aziende dovranno dotarsi di capability di Detection & Response nell’ottica di monitorare il proprio perimetro, rilevare gli incidenti, valutare le segnalazioni e notificare quelli rilevanti.

- Sensibilizzazione degli organismi apicali, responsabili per l’applicazione delle misure di gestione del rischio. La Direttiva prevede che gli organismi apicali delle entities monitorino e approvino le misure di gestione del rischio cyber e siano opportunamente sensibilizzati e formati sulle materie legate al cyber risk.

Ogni Stato membro ha tempo fino al 18 ottobre 2024 per adottare e pubblicare le misure necessarie per conformarsi alla direttiva (a partire da tale data, di conseguenza, la Direttiva NIS 2 abrogherà la precedente Direttiva NIS, che in Italia era stata recepita nel 2018). In attesa delle leggi di recepimento le aziende possono già avviare un programma di conformità che prevede:

- identificazione dello scope: censimento delle Legal Entity (in particolari per i grandi gruppi) in scope sulla base dei parametri oggettivi forniti dalla Direttiva e identificazione preliminare del perimetro di processi e tecnologie coinvolte

- Mappatura entity-processi-asset risk: Le organizzazioni devono verificare l’applicazione di un processo di Cyber Risk Management sul perimetro coinvolto nell’ottica di:

- Mappare processi e asset delle entities coinvolte

- Identificare processi e asset critici

- Valutare misure di sicurezza in essere

- Verifica presidi di Detect & Respond: Le organizzazioni devono verificare l’esistenza di persone, processi e tecnologie di monitoraggio e risposta agli incidenti cyber. Tali strutture devono essere in grado di monitorare il perimetro critico aziendale per rispondere prontamente alle minacce e incidenti, e adempiere agli obblighi di notifica.

- Verifica awareness e governance Top Management: Le organizzazioni devono garantire che il Top Management (Executive & Board) sia opportunamente sensibilizzato e formato sulle pratiche e sui rischi cyber in azienda. La Direttiva prevede inoltre che gli organi apicali approvino le misure rischi cyber implementate dall’organizzazione.

Quale è il ruolo di Bip CyberSec nel processo di adeguamento al Regolamento Cloud e alla Direttiva NIS2?

Sin dalla sua nascita, BIP CyberSec supporta le aziende nel complesso percorso di analisi e mitigazione dei rischi cyber: questo comporta degli adeguamenti sia in ambito organizzazione e processi, sia in ambito tecnologico. Per questo all’interno della nostra divisione operano professionisti che provengono da percorsi di formazione ed esperienze molto variegate: dagli esperti in ambito legal e compliance, agli ingegneri informatici, dagli esperti in Ethical Hacking ai professionisti che vantano una lunga carriera maturata nel mondo militare.

Grazie a oltre 10 anni di progetti in ambito nazionale ed internazionale, Bip CyberSec ha oggi una padronanza in molti settori di industria: Energy & Utility, Financial Services, Telco & Media, Retail, Life Science, Automotive, ecc.

Le esperienze maturate e le competenze delle persone che sono cresciute in Bip CyberSec costituiscono delle buone fondamenta per affrontare la vera sfida di tutte le aziende che operano nel settore della Cyber Security: prepararsi a supportare un numero di aziende sempre più ampio e di dimensioni molto più ridotte rispetto alle grandi organizzazioni con cui abbiamo collaborato negli ultimi 10 anni.

Sia la normativa sul Cloud nella Pubblica Amministrazione, sia la direttiva NIS2, coinvolgeranno un numero di aziende molto elevato: solo in Italia la stima supera la decina di migliaia di aziende.

Questa sfida richiede una molteplice combinazione di tecnologia, competenze e strumenti: per riuscire a raggiungere queto elevato numero di clienti è necessario passare da un approccio sartoriale ad un approccio industriale, basato sulla definizione di metodologie e prodotti in grado di semplificare l’adozione di strumenti concreti da parte delle aziende che saranno coinvolte da queste nuove normative.

Per poter indirizzare questa nuova sfida del marcato, BIP CyberSec ha deciso di avviare già da diversi anni una strategia di investimenti in una suite di prodotti e servizi in grado di garantire l’automazione e la velocità di risposta nei propri servizi di Cyber Security.

CYBER RISK DIVE

Dalle numerose esperienze nella definizione di metodologie di gestione del rischio cyber, è nata Cyber Risk DIVE, soluzione SaaS in grado di misurare i rischi cyber di qualsiasi organizzazione in modo rapido e approfondito. La piattaforma è dotata di un algoritmo in grado di adattarsi agli specifici contesti aziendali e tecnologici, come ad esempio le infrastrutture critiche, identificando automaticamente le minacce come ransomware, APT, DDoS, Identity Theft e i vincoli normativi applicabili ai diversi contesti.

L’elemento chiave di differenziazione della soluzione si basa sull’offerta di uno strumento all-in-one in grado di gestire centralmente tutti i rischi informatici, combinando approcci Top-Down e Bottom-Up per una vista interna, insieme a fonti esterne (OSINT, Supply chain, etc). Le informazioni raccolte e correlate dalla piattaforma garantiscono una visibilità estesa (rischio sull’organizzazione) e atomica (rischio su servizi e asset) con lo stesso livello di profondità, risultando utile e fruibile per tutti i seguenti use-case:

- Gestione del rischio cyber dell’intera organizzazione

- Gestione dei rischi cyber dovute ai fornitori (Supply Chain Risk Management, SCRM)

- Analisi dei rischi cyber in occasione di fusioni e acquisizioni (gestione del rischio di M&A)

La piattaforma garantisce l’accountability e l’integrità delle informazioni collezionate, nonché un aggiornamento agile delle stesse con conseguente adeguamento dei livelli di rischio in modo automatizzato.

Il vantaggio intenzionale del complesso algoritmo, al quale tutte le variabili di valutazione del rischio contribuiscono, è una rappresentazione chiara e derivata dei rischi informatici a cui le organizzazioni sono esposte. Cyber Risk DIVE include rappresentazioni della articolazione del rischio cyber in report e dashboard progettati per poter essere consultati dal top management delle aziende. Queste funzionalità favoriscono e semplificano la condivisione dell’esposizione ai rischi cyber con i principali responsabili di business dell’organizzazione e la conseguente definizione condivisa di strategie ed investimenti in grado di mitigare i rischi non accettabili dall’azienda. La piattaforma Cyber Risk DIVE consente quindi di tracciare le iniziative di mitigazione del rischio e verificare l’andamento del profilo di rischio nel tempo. Uno dei benefici principali derivanti dall’uso della soluzione riguarda la possibilità di analizzare la compliance rispetto ai principali framework di riferimento come, ad esempio, il NIST Cyber Security Framework, la ISO27001, l’applicazione dei controlli del Center of Internet Security) e alle principali normative come ad esempio la direttiva NIS2, il Perimetro di Sicurezza Nazionale per la Cybersecurity, il regolamento GDPR, il regolamento DORA, etc.).

PRIVACY DIVE

A partire dall’entrata in vigore del regolamento GDPR in Europa, molte aziende si sono trovate di fronte ad una sfida non banale: proteggere i “dati personali” trattati dall’organizzazione adottando un approccio basato sul rischio per i diritti e le libertà fondamentali degli interessati, ovvero definire e tracciare le regole con cui gestire queste informazioni nel pieno rispetto del principio di accountability richiamato dal nuovo regolamento.

Questa nuova sfida ha visto coinvolti diversi attori nelle aziende: l’ufficio legale e in seguito il Data Protection Officer, le funzioni di risk & compliance e la divisione di Information Technology., ognuno con responsabilità ben definite

Per riuscire a dimostrare la compliance a questa nuova e sfidante normativa è necessario che tutti gli attori coinvolti collaborino in maniera sinergica, attraverso un workflow che abiliti la corretta gestione di tutte le fasi del ciclo di vita del trattamento dei dati personali: registrazione, analisi degli impatti, analisi dei rischi, identificazione, implementazione e monitoraggio delle misure di protezione: in questo contesto non è semplice per aziende di medie e grandi dimensioni riuscire a coordinare tutti gli attori coinvolti per indirizzare le prescrizioni richieste dal regolamento.

Per semplificare questa azione di collaborazione e coordinamento fra i diversi attori, BIP CyberSec ha sviluppato la piattaforma software “Privacy DIVE” fruibile via Internet in modalità cloud SaaS. Le principali funzionalità della piattaforma indirizzano la conformità ai requisiti del Regolamento e sono organizzate in specifici moduli, riportiamo di seguito un estratto di quelle più rilevanti:

- Registro delle attività di trattamento – consente la registrazione di tutte le tipologie di trattamento dei dati personali e il tracciamento dei diversi attori in azienda che assumono specifiche responsabilità in merito alla protezione e alla gestione di tali informazioni.

- Selezione delle misure di sicurezza e piano di mitigazione dei rischi – l’identificazione delle misure di sicurezza è una delle azioni più importanti che le aziende hanno in carico, essa consente di definire misure tecniche ed organizzative per la tutela dei dati personali di dipendenti, fornitori e clienti.

- Data Breach – la gestione di un evento di accesso non autorizzato ai dati personali è una delle attività più delicate e complesse che un’azienda si trovi a dover gestire. Il Garante per la protezione dei Dati Personali richiede di rispettare una serie di regole formali che arrivano fino al coinvolgimento diretto di tutti gli interessati i cui dati personali siano stati compromessi. La piattaforma di Privacy DIVE supporta i clienti nella gestione di queste attività così importanti e critiche.

xDEFENSE

Una delle sfide più complesse che tutte le aziende che dispongono di infrastrutture industriali si trovano a dover affrontare è la gestione della sicurezza cyber di tutti gli apparati digitali inseriti nei sistemi di automazione industriale. Disporre di un inventario digitale aggiornato degli asset digitali che sono presenti all’interno di un ambiante OT e poter analizzare le informazioni di dettaglio come il software installato sui sistemi industriali è una delle necessità più impellenti per la stragrande maggioranza di aziende. Dopo oltre 10 anni di esperienza in questo settore, possiamo affermare che se anche sono presenti in qualche forma dei sistemi di inventario, questi risultano incompleti o datati. Spesso le informazioni sono collezionate in modo non organico e gestite in modo che sia complicato comprendere il reale stato di sicurezza degli asset digitali.

Queste complessità appena descritte, unite alla direzione intrapresa dall’Europa a seguito della pubblicazione delle direttive NIS e NIS2 che richiedono in modo esplicito la protezione da attacchi cyber dei sistemi digitali più rilevanti per le aziende che si avvalgono di sistemi di automazione industriale, mette in chiara evidenza l’urgenza di riuscire a portare soluzioni concrete ai diversi attori di questi settori.

Grazie alle numerose attività svolte in ambito industriale, BIPCyberSec ha avuto la possibilità di individuare un approccio metodologico efficace per il censimento e la continua gestione degli asset digitali in ambito OT e successivamente sviluppare una piattaforma con una mission molto precisa: la discovery, l’analisi e la gestione di tutti gli asset digitali presenti sui siti industriali. Infatti, la visibilità dettagliata e costantemente aggiornata dello stato di tutte le risorse digitali che potrebbero essere oggetto di attacco è il punto di partenza per qualsiasi azione atta a garantire una protezione efficace.

XDenfense è la soluzione che permette di:

- Raccogliere informazioni dettagliate degli asset industriali in modo non invasivo e senza impattare sui processi di operation;

- Aggiornare in tempo reale il censimento e le informazioni degli asset ogni qual volta viene modificata una configurazione, istallato un nuovo sistema, modificata una architettura di rete etc.;

- Esplorare i dati in modo gerarchico, attraverso una navigazione top-down, e con tempi di risposta rapidi (circa 300 millisecondi su DB con +100k asset);

- Costruire logiche di tagging che permettono di aggregare gli oggetti e creare coni di visibilità sui dati;

- Analizzare le potenziali vulnerabilità presenti sia a livello di asset che di configurazione di rete

- Contestualizzare le informazioni rispetto agli impatti sul business per supportare i processi decisionali risk-based;

- Collezionare le informazioni necessarie a dimostrare la compliant alle normative;

- Integrarsi con altre soluzioni per supportare i principali processi di Cyber security (Risk management, Incident management, Patching , Compliance etc)

L’architettura della soluzione è scalabile e basata su due principali componenti:

- xDefense CORE: il “cuore” dell’intera piattaforma, memorizza i dati in arrivo dalle sonde e fornisce attraverso un’innovativa GUI funzionalità di analisi e reporting. Questo componente può fungere da broker di dati tra altre fonti di dati e sistemi di gestione delle risorse aziendali

- xDefense PROBE: le sonde responsabili della discovery delle risorse OT e della raccolta di informazioni. E’ possibile scegliere due modalità di raccolta agentless o agent based.

Le caratteristiche che differenziano xDefense dalle altre soluzioni sono l’alto livello di personalizzazione in termini di deployment e integrazione e la fruibilità delle informazioni a supporto dei processi cyber security, tra cui quelli di compliance alle normative.

Re@ck Security Center

Reagire in caso di attacchi cyber in tempi brevi in relazione ai rischi e agli impatti di un incidente, oltre ad essere una delle richieste “mandatory” della maggior parte delle normative, è una della attività più complesse da indirizzare per qualsiasi azienda. Gli attacchi iniziano e potrebbero non terminare mai, sono come le guerre fra popolazioni: le aziende non sono preparate a gestirle, i militari, in questo caso gli addetti ai lavori, …si.

Il mercato dei servizi gestiti in ambito Cyber Security prevede delle specifiche offerte che spesso prendono il nome del centro servizi che viene usato per svolgere le attività: il SOC, Security Operation Center.

Quest’area di mercato è in piena trasformazione per diversi motivi:

- le occorrenze relative a reali attacchi sono aumentate in modo considerevole e le aziende che offrono servizi SOC vengono giudicate sulla base delle capacità di reagire tempestivamente a questi eventi;

- la migrazione di molti servizi IT in contesti cloud ha reso poco efficaci le architetture e le infrastrutture su cui in passato si sono costruiti i data center che ospitavano i servizi di monitoring offerti dai SOC;

- l’analisi di log, eventi e telemetrie, utili a identificare possibili azioni malevole, , richiedono infrastrutture e tecnologie innovative in continuo aggiornamento.

Per poter supportare i clienti in questo conteso di cambiamento è quindi necessaria una nuova strategia e nuove modalità di servizio ma soprattutto dei partner tecnologici in grado di accompagnare i clienti nella gestione di queste nuove sfide.

Per questo motivo già a partire dal 2022 BIP ha deciso di avviare un innovativo servizio per la gestione dei servizi di reazione agli attacchi basato sulle tecnologie di sicurezza di Google Cloud, denominato Re@ck Security Center, un centro operativo h24 per servire clienti nazionali ed internazionali con l’obiettivo di garantire sicurezza informatica ad aziende e istituzioni.

Il Re@ck Security Center di BIP supporta i clienti nell’identificazione e nella gestione delle minacce per la sicurezza delle infrastrutture IT e OT, con particolare attenzione alle azioni di reazione a possibili attacchi identificati.

I servizi offerti da Re@ck si focalizzano sull’arricchimento dei dati, la contestualizzazione e il contenimento delle minacce cyber, in accordo con le regola di risposta e reazione concordate con il cliente.

Uno dei fattori di differenziazione dei servizi offerti da Re@ck Security Center si basa sulla conoscenza dei rischi di business acquisita sul campo da BIP CyberSec in oltre 10 anni a supporto dei propri clienti: la capacità di distinguere gli attacchi che hanno un elevato impatto da quelli che rimangono confinati ad ambiti a minore impatto, consente di abilitare azioni di risposta efficaci e coerenti con le aspettative delle aziende e delle istituzioni che hanno la responsabilità della protezione delle infrastrutture critiche.

In un contesto normativo complesso e dinamico, gli strumenti di BipCyberSec consentono dunque alle aziende di adeguarsi rapidamente ai requisiti cogenti e assicurare la protezione dei propri dati.

Solo adottando un approccio proattivo e integrato alla sicurezza informatica è possibile proteggersi efficacemente dalle minacce emergenti e mantenere la fiducia dei propri clienti.

Per saperne di più sui nostri servizi oppure organizzare una consulenza senza impegno, visitate il nostro sito www.bipcybersec.com.

Vuoi scoprire anche i servizi pensati per gestire i requisiti legati alla Direttiva NIS2? Visita la pagina

dedicata: https://www.bipcybersec.com/it/nis2-e-regolamento-cloud/