7Layers: cybersecurity attraverso l’approccio Zero Trust

Per lungo tempo, l’espressione “Zero Trust” in ambito di sicurezza informatica è stata limitata alle discussioni degli addetti ai lavori; mentre la stragrande maggioranza delle aziende operava – e spesso opera tuttora – in base al concetto di “Implicit Trust”, secondo il quale chiunque lavori all’interno di un’organizzazione avrebbe necessità di accedere senza limitazioni a tutti i suoi sistemi, applicazioni o dati.

Oggi, tuttavia, l’estensione smisurata delle superfici d’attacco fa sì che l’aggiornamento dei framework di cybersecurity non sia più ulteriormente rimandabile.

Scenario di rischio cyber e politiche di sicurezza in chiave Zero Trust delle aziende

Le ragioni di questa estensione sono molteplici e ben note: dalla proliferazione di dispositivi connessi (IoT e IIoT in primis, senza dimenticare la dimensione Cloud) al conseguente aumento degli attacchi informatici e delle tipologie di malware, sempre più specifiche, ad essi mirati.

Pericoli che interessano sia gli enti pubblici sia aziende di ogni settore e dimensione, tra le quali, secondo alcune ricerche, solo il 10% avrebbe in campo processi attivamente tesi ad adottare politiche di sicurezza in chiave Zero Trust.

Riccardo Baldanzi, CEO di 7Layers: “I dati confermano una crescita massiccia delle minacce rivolte agli endpoint delle organizzazioni, complice il nuovo assetto dei processi operativi che coniuga una rampante digitalizzazione dei servizi a sempre più frequenti modalità di lavoro ibride, moltiplicando così punti di accesso e relative opportunità di attacco”. Si stima che entro il 2026 oltre la metà dei cyberattack sarà mirata ad aree “esterne” ai margini tradizionali delle organizzazioni, come le API o i software di terze parti.

Che cos’è l’approccio Zero Trust?

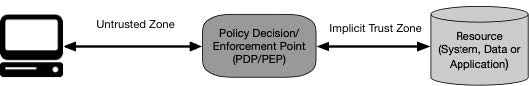

Entro tale contesto emerge l’urgenza di superare l’ormai datato concetto di Implicit Trust in favore di un modello Explicit Trust, ribaltando l’approccio “classico” alla cybersecurity per proteggere ecosistemi sempre più complessi e multi-critici.

Un approccio Zero Trust significa rendere disponibili a ciascun utente le sole informazioni strettamente necessarie per ciascun task da svolgere, eliminando i privilegi superflui o indiscriminati.

Tale cambiamento, che richiede innanzitutto l’adozione di una nuova mentalità, porta con sé innegabili vantaggi. A fronte dell’iniziale sforzo per “rivoluzionare” le proprie politiche operative – implementando misure quali la segmentazione delle reti e rigorose policy di gestione delle identità e degli accessi – l’approccio Zero Trust consente infatti di avere una totale visibilità dei perimetri esposti.

Dover proteggere non più una superficie dai confini ampi e indefiniti, ma una serie di punti di accesso circoscritti permette, com’è intuitivo, di adottare misure di sicurezza estremamente mirate. Limitando al minimo i dati accessibili agli utenti nonché monitorando ogni fase di svolgimento delle attività (ed eventuali anomalie) tramite costanti processi di analisi e specifici enforcement di sicurezza, diventa possibile ridurre sensibilmente il rischio che gli attacchi avvengano ovvero che, una volta avvenuti, si propaghino all’intera infrastruttura, limitando inoltre il potenziale nocivo rappresentato dalle Insider Threat.

A prescindere dalla tipologia di business da difendere, dalla modalità più o meno ibrida della forza lavoro impiegata e dei servizi erogati, o ancora dalle scelte in materia di data storage, l’approccio Zero Trust permette a ogni azienda di razionalizzare tempi, spese e procedure dedicate alla cybersecurity.

Modello di sicurezza Zero Trust

Le moderne architetture IT si fondano sul modello dinamico zero trust poiché mancando un perimetro di rete ben definito ed affidabile, questo si dimostra una scelta indispensabile nel garantire la protezione e la prevenzione delle minacce laterali. Vista la sua capacità di mettere in sicurezza flussi di lavoro, asset, service, network account, ecc, si afferma uno dei metodi più utilizzati per garantire la cybersecurity delle organizzazioni moderne.

Alla base dell’approccio Zero-Trust, che risponde al motto “non fidarsi mai e verificare sempre” c’è una costante verifica delle identità e dei privilegi di utenti, applicazioni e device, viene inoltre effettuata una continua analisi, monitoraggio, filtraggio e verifica della sicurezza al fine di riconoscere eventuali segni di compromissione e rendere la rete Zero-Trust una “superficie protetta”.

La sicurezza della rete si ottiene attraverso la definizione di un perimetro granulare, la microsegmentazione, il controllo degli accessi e la visibilità sul traffico, consentendo così solo il traffico noto proveniente da utenti e applicazioni legittime. Il modello zero trust è fondamentale per rispondere alle nuove esigenze di lavoro che vedono dipendenti, strumenti e risorse sparse per il mondo.

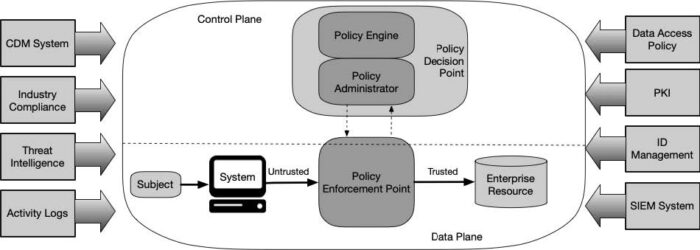

Architettura Zero Trust (ZTA)

Alcune delle caratteristiche di un’architettura Zero Trust sono:

- Visibilità e monitoraggio di tutti gli ambienti: on-premise, cloud, edge, container, dispositivi IoT;

- Mappa dei flussi delle transazioni che si verificano nella rete;

- Autenticazione e autorizzazione: verifica dell’identità e gestione degli accessi utente basati sul principio del privilegio minimo;

- Segmentazione della rete e delle applicazioni;

- Creazione di policy granulari che analizzano le richieste di accesso in base al contesto.

A cura della Redazione