Intervista a Josè Muniz – Cyber Crime Conference 2019

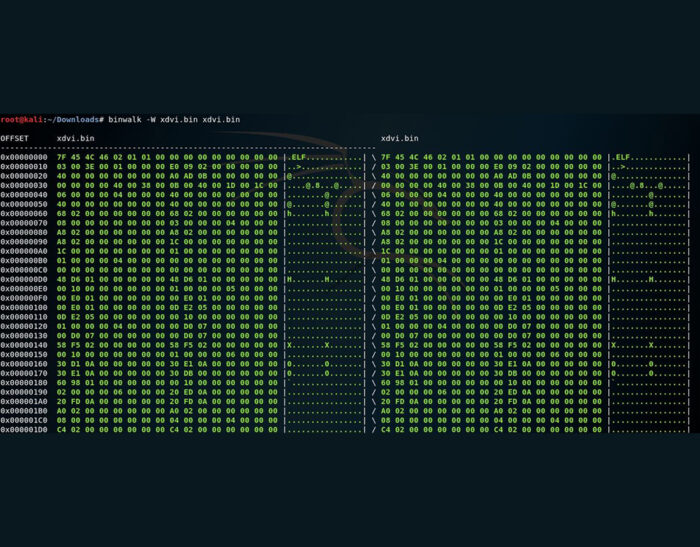

[video_embed video=”331972111″ parameters=”” mp4=”” ogv=”” placeholder=”” width=”900″ height=”460″] 10° CYBER CRIME CONFERENCE Josè Muniz – Solutions Engineer di SentinelOne I sistemi aziendali devono gestire quotidianamente un vero e proprio tsunami di dati. Le soluzioni EDR (Endpoint Detection and Response) sono come camere di sicurezza che correlazionano tali dati per effettuare un’analisi delle minacce, ma vanno…