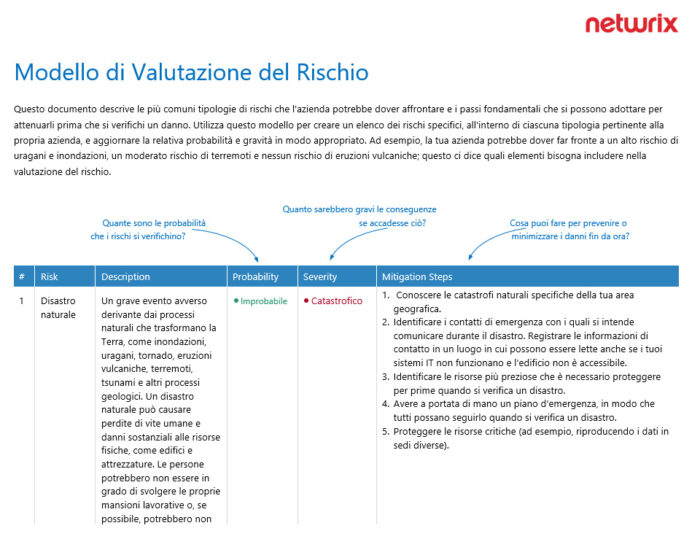

Modello per la valutazione dei rischi in un’azienda

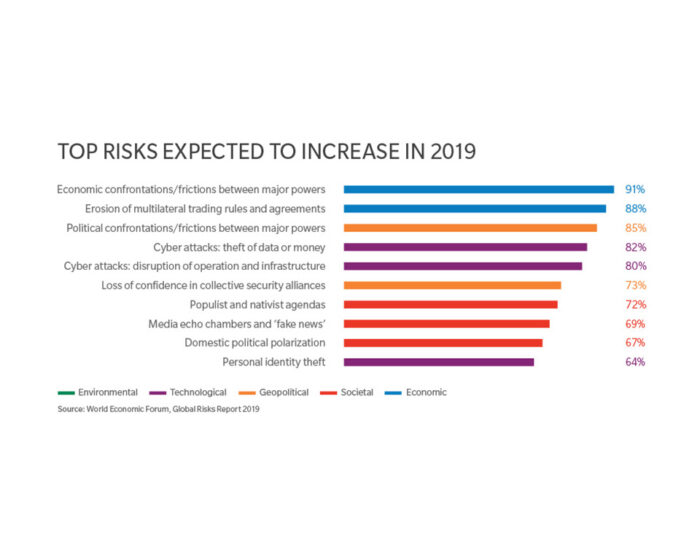

Per un’azienda è difficile prevedere da quale parte potrebbe arrivare una minaccia alla sicurezza. Da un disastro naturale – ad un – più probabile – insider, tutte le minacce sono pericolose e non devono essere trascurate. Valutare i rischi ed essere preparati per qualsiasi avvenimento, è essenziale. Netwrix ha preparo per te il risk assessment…