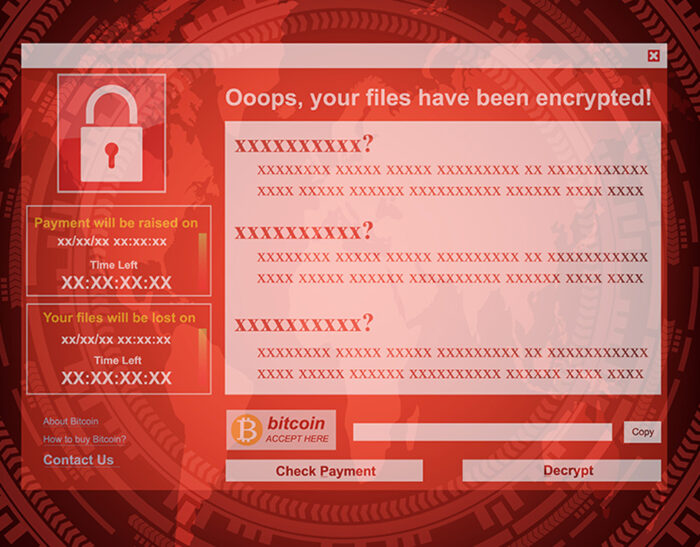

Cybersecurity: l’Apple TV si potrà collegare alla VPN

Sono lontani gli anni in cui la televisione si limitava a trasmettere “semplicemente” le immagini di un programma. Nel corso degli anni, in Italia non si è solo allargata la platea di spettatori ma è anche aumentato il numero di canali disponibili, la qualità dell’immagine e la tecnologia utilizzata per distribuire il segnale. Alla luce…