Predire in modo accurato gli attacchi contro un sistema

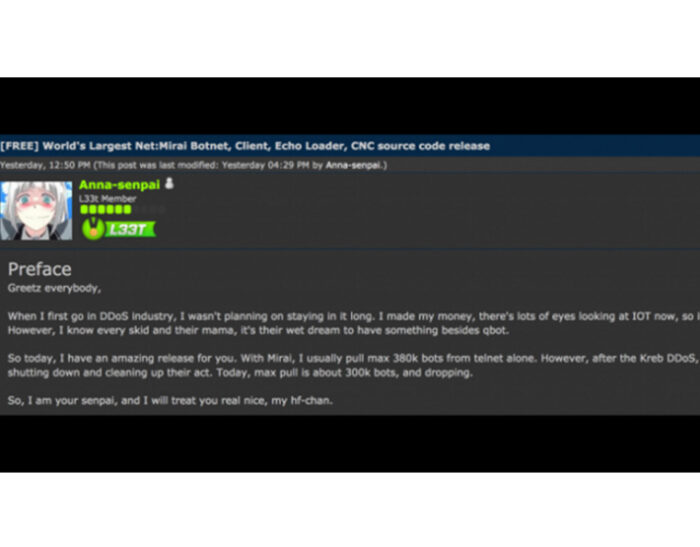

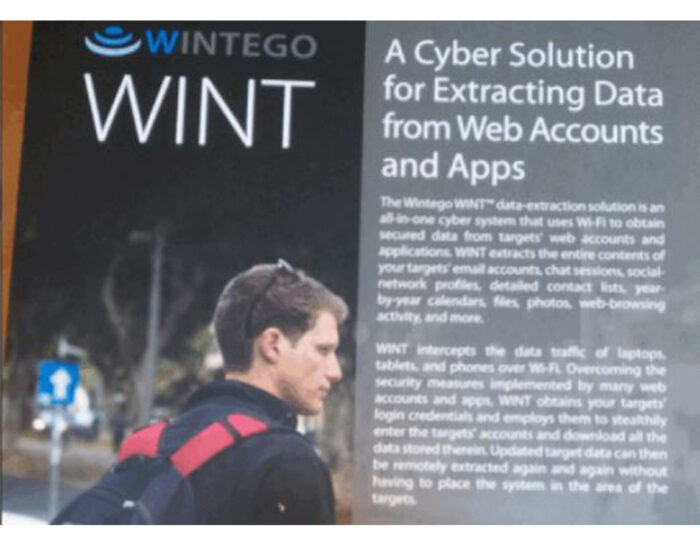

La prevenzione degli attacchi contro un sistema richiede un’analisi approfondita delle strategie di sicurezza informatica. L’approccio predittivo identifica preventivamente le vulnerabilità e le possibili catene di attacco, mentre quello reattivo risponde alle minacce in tempo reale. Utilizzando il metodo Monte Carlo e considerando le relazioni strutturali e funzionali tra componenti, si ottiene una valutazione più…