WatchGuard aggiorna le capacità di rilevazione e rimedio automatico con una sandbox di nuova generazione

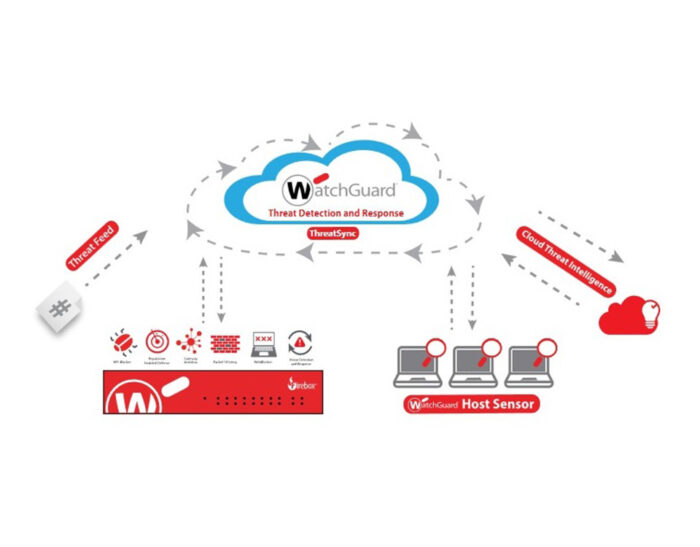

Gli Host Sensors di WatchGuard ora si integrano con APT Blocker per eseguire analisi delle minacce degli endpoint e bloccare attacchi sconosciuti ed evasivi WatchGuard® Technologies annuncia un aggiornamento delle funzionalità di Threat Detection and Response (TDR), il servizio cloud-based per piccole e medie imprese (PMI), aziende distribuite e fornitori di servizi di sicurezza gestita…