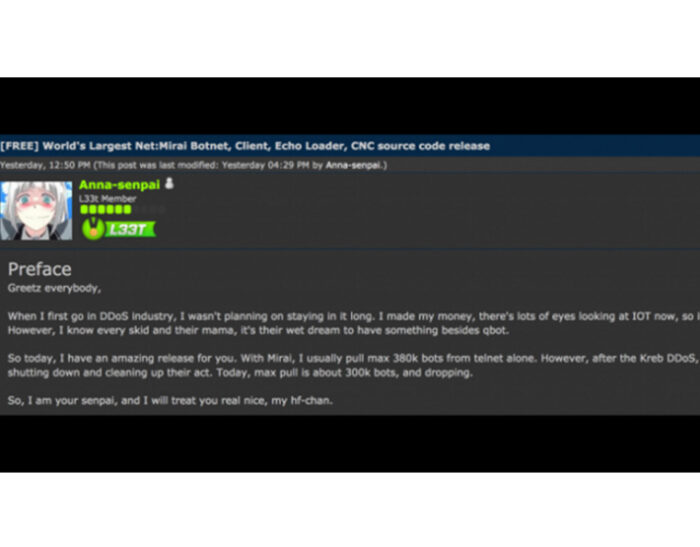

Reso pubblico il codice di Mirai, il malware che attacca tramite l’internet of things

Il web nasconde una nuova minaccia: la condivisione. Andiamo per ordine; il mese scorso il blog dell’esperto di cyber security Brian Krebs è stato target di un attacco DDoS – Distributed Denial of Service. I DDoS sono tra i cyber attacchi attualmente più “di moda” e pericolosi, si tratta di un malfunzionamento dovuto ad un…