WPA3: cosa offre il nuovo standard

Presentato a gennaio 2018, il protocollo WPA3 ha fatto il suo debutto ufficiale lo scorso 25 giugno e sembra rappresentare una svolta nel mondo della sicurezza delle reti senza filo. Sarà adottato come standard per le reti wireless verosimilmente a partire dal 2020.

La Wi-Fi Alliance, l’organizzazione non profit proprietaria del marchio Wi-Fi costituita dalle industrie leader del settore banda larga senza fili, ha introdotto diverse migliorie che dovrebbero sopperire alle mancanze del predecessore WPA2.

Ricordiamo che quest’ultimo, ritenuto fino a poco tempo fa relativamente sicuro purché implementato con una password robusta e un SSID personalizzato, si è rivelato vulnerabile nell’ottobre dello scorso anno a KRACK, un particolare tipo di attacco in grado di bypassare l’autenticazione iniziale di un client, compromettendo l’intera sicurezza della comunicazione client/router. Ne abbiamo parlato nel dettaglio in questo articolo.

Tra le novità principali del nuovo modello WPA, troviamo l’introduzione del protocollo SAE (Simultaneous Authentication of Equals) in sostituzione di PSK (Pre-Shared Key) il quale fonda il proprio principio di funzionamento sul meccanismo di handshake a 4 vie: fu proprio questo scambio di messaggi tra client e Access point a rendere possibile il KRACK attack sviluppato dal belga Mathy Vanhoef.

SAE rivede in maniera sostanziale il meccanismo di autenticazione di ciascun device presente all’interno della rete. Ogni dispositivo viene considerato – come suggerisce l’acronimo – uguale agli altri: di conseguenza viene meno la tipica distinzione client/authority (router nella maggioranza dei casi). Il protocollo sembra essere resistente agli attacchi passivi, attivi e dizionario e dovrebbe fornire un elevato grado di sicurezza senza ricorrere, appunto, ad authority centralizzate o all’utilizzo di certificati da installare su ciascun device. Essendo inoltre un protocollo peer-to-peer privo di asimmetria in grado di supportare contemporaneamente più inizializzazioni, ben si presta all’utilizzo nelle rete mesh basate su 802.11. Infine, la password di ogni singola comunicazione device/router viene cambiata ogni volta che si stabilisce una connessione, vanificando di fatto gli sforzi di un potenziale malintenzionato, il quale dovrebbe ripetere l’attacco ad ogni occasione (oltre a trovarsi fisicamente nei pressi del router oggetto di attacco).

Proprio quest’ultimo aspetto ha un ulteriore risvolto: l’attaccante in possesso della password di rete non sarà più in grado di decriptare il traffico dei vari client catturato in precedenza (si parla in questo caso di forward secrecy).

WPA3-ENTERPRISE

Così come i predecessori WPA1 e WPA2, anche la versione 3 viene implementata in versione personal ed enterprise, quest’ultima destinata a realtà aziendali, istituzioni finanziarie e governative, in cui l’esigenza di protezione di dati sensibili è ancora più sentita. In WPA3-enterprise viene innalzato il livello di crittografia a 192 bit, il minimo richiesto dalle organizzazioni (in primis il CNSS – Committee on National Security Systems) per poter operare in sicurezza. In particolare si prevede una crittografia a 256-bit Galois/Counter Mode Protocol per la comunicazione principale, a 384-bit Hashed Message Authentication Mode per la creazione/conferma delle chiavi e un Elliptic Curve Digital Signature Algorithm per l’autenticazione delle chiavi).

WI-FI EASY CONNECT

Altra novità introdotta – e brevettata da Wi-Fi alliance – è Wi-Fi Easy Connect, dedicata ai dispositivi IoT.

Premettiamo a questo proposito che internet è continuamente oggetto di scansioni e per un malintenzionato imbattersi in un dispositivo IoT (e magari vulnerabile) è relativamente facile: è sufficiente provare il tool autosploit per rendersene conto.

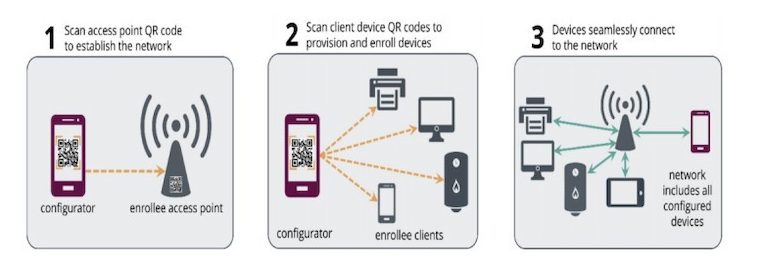

Data l’enorme diffusione di tali apparati per i più svariati utilizzi (termostati, orologi, frigoriferi e così via), è stata sviluppata questa nuova modalità di connessione, che oltre a garantire una maggior sicurezza nello scambio delle chiavi, facilita di molto il collegamento ad internet dei device privi di schermo o interfaccia grafica: anziché dover inserire di volta in volta una password, i device saranno dotati di un unico QR code che funzionerà come una sorta di chiave pubblica: per aggiungere un device alla rete sarà sufficiente scansionare il relativo codice da un dispositivo (smartphone) già collegato alla rete. A scansione avvenuta, la rete e l’apparecchio si scambiano ed autenticano le chiavi per le connessioni seguenti. Da sottolineare che Easy Connect è in realtà un protocollo separato di WPA3: gli apparecchi in grado di supportarlo devono essere certificati WPA2 ma non necessariamente WPA3.

ENHANCED OPEN

Troviamo infine un ulteriore protocollo sviluppato appositamente per le reti pubbliche aperte (tipiche di aeroporti, ristoranti, bar, ecc.), generalmente suscettibili di attacchi di tipo passivo.

Questo standard si avvale del protocollo Opportunistic Wireless Encryption (OWE), definito dall’Internet Engineering Task Force RFC 8110 standard, usato nella protezione dalle intercettazioni e sniffing di dati e in grado di fornire protezione anche da packet injection da parte di un attaccante: in pratica ogni connessione Wi-Fi tra client e Access point viene crittografata singolarmente con una propria chiave, anche se potrebbe non essere necessario – oppure poco pratico per via dell’elevato numero di utenti – inserire alcuna password per collegarsi alla rete.

Tale modalità di collegamento a Internet è sicuramente interessante in ottica dell’iniziativa WiFi4EU, un progetto istituito dalla Commissione Europea per la promozione di connessioni Wi-Fi in spazi pubblici (piazze, biblioteche, musei, centri sanitari) per il quale sono stati stanziati complessivamente circa 120 milioni di euro; si prevede che entro il 2020 tra le 6.000 e 8.000 comunità locali all’interno del territorio europeo siano munite delle infrastrutture dedicate.

CONCLUSIONI

Sebbene le premesse illustrate da Wi-Fi Alliance possano sembrare promettenti, sorgono alcuni dubbi circa la compatibilità dei precedenti apparati con il nuovo standard: la tecnologia SAE non necessita, nonostante una maggior complessità di calcoli demandati alle CPU, di elevati requisiti hardware ma la decisione di aggiornare i firmware dei vari dispositivi per renderli compatibili con WPA3 spetta unicamente ai produttori, che per ragioni di convenienza potrebbero non effettuare l’upgrade dei loro prodotti.

In questo senso le probabilità di implementare WPA3 sui propri apparecchi sarebbero senz’altro maggiori per i firmware open-source sviluppati dalle community come DD-WRT e Tomato.

Non è tutto.

Lo stesso Mathy Vanhoef è preoccupato di come WiFi Alliance sia stata troppo chiusa nell’affrontare quello che potrebbe rivelarsi un cambiamento generazionale: sembra infatti che esperti e matematici non abbiano avuto occasioni per avanzare commenti o critiche circa potenziali vulnerabilità del protocollo SAE voluto dall’organizzazione.

Sottolinea poi come quest’ultima non abbia esplicitamente dichiarato che tutti i dispositivi attuali possano far parte del nuovo standard e che la questione di compatibilità dei device attuali è ancora da definire. Le critiche interessano anche gli altri protocolli rilasciati assieme a WPA3 – Easy Connect e Enhanced Open – che generano confusione all’utente medio, il quale non viene guidato riguardo la scelta da effettuare in base alle esigenze specifiche.

Per concludere possiamo dire che non è il caso di correre ai ripari riempiendo il carrello di apparecchi WPA3 ma è sicuramente d’obbligo ponderare a fondo la questione in caso di investimenti futuri (soprattutto per realtà aziendali e ambienti esposti al pubblico), così come prestare attenzione a release e nuovi firmware che si spera arrivino dai produttori.

Il nuovo standard è più sicuro e la migrazione rappresenta un ulteriore passo avanti per garantire la sicurezza degli utenti… almeno fino alla prossima vulnerabilità.

Articolo a cura di Milo Caranti

Dopo aver frequentato la facoltà di Giurisprudenza, lavora attualmente come programmatore e svolge attività consulenziale per uno studio legale di Milano. Da sempre appassionato di Sicurezza informatica e vicino alle attuali tematiche in ambito ICT, è autore del libro ”Guida al Pentesting con Parrot Security OS”.