Web-based PLC malware: Come IronSpider Rivoluziona le Minacce Cibernetiche in Ambito Industriale

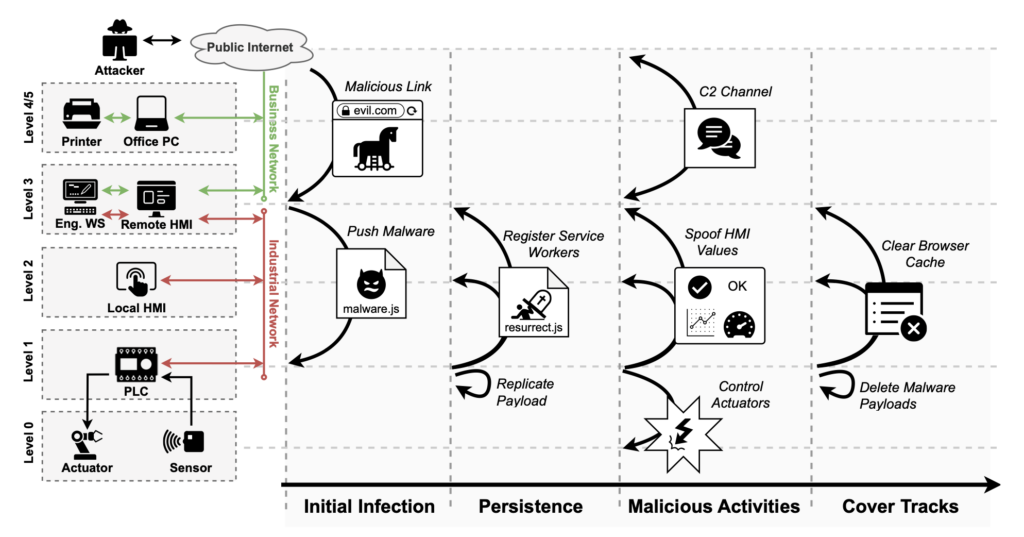

Infatti, i ricercatori hanno sviluppato un malware web-based, denominato IronSpider, che risiede nella memoria del controller, ma è eseguito dai dispositivi dotati di browser presenti nell’ambiente ICS. Questo malware sfrutta le API web legittime del PLC per interferire con i processi industriali o danneggiare le macchine.

Il malware IronSpider sfrutta i service worker per garantire la persistenza, consentendo al codice JavaScript di eseguirsi indipendentemente dalla pagina web che lo ha installato, e può sopravvivere anche dopo la rimozione dal server. Utilizzando questo metodo, il malware può superare gli aggiornamenti del firmware, le nuove versioni degli HMI web-based e persino le sostituzioni hardware.

Una volta distribuito, le capacità del malware dipendono dalla potenza delle legittime API web-based utilizzate, e alcune di queste API sono molto potenti. Ad esempio, possono essere sfruttate per sovrascrivere direttamente i valori di input/output, manipolare gli input dell’HMI, modificare le impostazioni di sicurezza, falsificare i dati visualizzati sull’HMI e persino esfiltrare dati in tempo reale.

I ricercatori hanno dichiarato che il malware può anche stabilire una connessione di Comando & Controllo (C&C), anche se il PLC bersaglio si trova in una rete isolata. Una volta che l’attaccante ha eseguito l’accesso, può coprire le proprie tracce facendo in modo che il malware si distrugga, sovrascriva il payload dannoso con un payload benigno, deregistri tutti i service worker e potenzialmente esegua un ripristino alle impostazioni di fabbrica del dispositivo.

Il malware è stato sviluppato prendendo di mira i PLC Wago. L’attacco simulato coinvolge lo sfruttamento di vulnerabilità precedentemente sconosciute per distribuire il malware quando l’operatore bersaglio guarda un banner pubblicitario appositamente creato. IronSpider è stato paragonato al noto Stuxnet, che ha preso di mira una centrale nucleare dell’Iran più di un decennio fa.

“Stuxnet ha sabotato le strutture nucleari iraniane modificando il segnale di uscita analogico verso i variatori di frequenza che controllavano le centrifughe di arricchimento dell’uranio. Un risultato diretto di questo sabotaggio è stata la distruzione fisica di oltre 1.000 centrifughe e una riduzione del 30% della capacità operativa delle strutture”, hanno detto i ricercatori nel loro paper. Il malware IronSpider è stato in grado di ottenere un attacco fondamentalmente simile utilizzando un approccio drasticamente diverso. Stuxnet attaccava i PLC tramite malware di logica di controllo distribuito tramite workstation di ingegneria compromesse. IronSpider, utilizza un malware we-based distribuito attraverso un sito web maligno senza la necessità di compromettere sistemi periferici.

Sebbene l’attacco sia stato eseguito contro un prodotto specifico, i ricercatori hanno dimostrato che questo tipo di malware PLC può essere utilizzato anche contro PLC Siemens, Emerson, Schneider Electric, Mitsubishi Electric e Allen Bradley.

Nel loro studio, i ricercatori hanno formulato diverse raccomandazioni per proteggersi dal malware PLC web-based, inclusi i passaggi che gli sviluppatori browser possono implementare per impedire l’accesso pubblico alle reti private e i cambiamenti all’architettura dei server web. Hanno inoltre delineato i controlli che i produttori di PLC possono implementare per rendere più sicuri i propri dispositivi contro questo nuovo tipo di attacco.

Fonti: “Compromising Industrial Processes using Web-Based Programmable Logic Controller Malware” Ryan Pickren, Tohid Shekari, Saman Zonouz, Raheem Beyah Georgia Institute of Technology, Network and Distributed Systems Security (NDSS) Symposium 2024 26 February – 1 March 2024, San Diego, CA, USA https://www.ndss-symposium.org/wp-content/uploads/2024-49-paper.pdf

Articolo a cura di Mariacristina Bringheli

Mariacristina è una Cyber Security Manager con oltre 5 anni di esperienza in ambito IT ed OT. Ha lavorato in diversi contesti internazionali, inclusi Stati Uniti e Medio Oriente, interagendo con una vasta gamma di clienti e fornendo supporto nella definizione e implementazione di strategie integrate di sicurezza informatica.

Negli ultimi anni, nell’area Emerging Technology di Deloitte Risk Advisory, si concentra sulle tematiche cyber legate alle tecnologie emergenti, con focus sulla sicurezza OT e IIoT, e ha acquisito una conoscenza strutturata e approfondita diversi processi produttivi e delle minacce informatiche che li prendono di mira, in particolare in ambienti complessi e fortemente interconnessi. La sua esperienza e competenza si estendono anche alla valutazione dei rischi informatici e alla protezione delle infrastrutture critiche.

Inoltre, grazie al suo coinvolgimento in diversi progetti focalizzati sulla gestione delle crisi informatiche e l'esecuzione di simulazioni ed esercitazioni con CEO e Top Management, ha sviluppato competenze nella gestione di crisi cyber a livello strategico, tattico e operativo.