Threat actor, la Cyber Threat Intelligence e i principali framework di analisi

«The great accomplishments of today’s intelligence brotherhood have been of two sorts: collection and analysis»

Sherman Kent [1903-1986], Strategic Intelligence for American World Policy, 1965, xv-xvi

Introduzione

Come già messo in risalto in un precedente Quaderno SOCINT, l’essenza centrale di un’attività di Cyber Threat Intelligence (CTI) è costituita da dati e informazioni raccolte da una serie di fonti sugli attacchi attuali o potenziali contro un’organizzazione, da parte di attori malevoli[1].

Più in dettaglio, la CTI è costituita da dati e informazioni che vengono raccolti, elaborati e analizzati per comprendere le motivazioni, gli obiettivi e i comportamenti di attacco di un agente portatore di una minaccia (Threat actor, TA).

La CTI è importante per i seguenti motivi:

- apporta nuove informazioni su attività malevoli che sono celate, consentendo ai team di sicurezza di approntare delle risposte basate su decisioni adeguate;

- svela i motivi degli avversari così come le loro tattiche, tecniche e procedure (TTP) nonché gli indicatori di compromissione (IOC);

- aiuta a comprendere meglio il processo decisionale dell’autore della minaccia;

- responsabilizza e potenzia gli stakeholder aziendali, come Consigli di amministrazione, Chief information security officer (CISO), Chief information officer (CIO) e Chief technology officer (CTO) così da mitigare il rischio, diventare più efficienti e prendere decisioni più rapide basate sui dati disponibili. In questo senso, lo scopo principale della CTI è rendere consapevoli le organizzazioni dei vari rischi che devono affrontare a causa di minacce esterne, come le minacce zero-day e le minacce persistenti avanzate (Advanced persistent threat, APT).

Tra i vari strumenti che sono stati messi a punto, nel corso degli ultimi decenni, al fine di mitigare tali minacce vi sono senz’altro i framework per l’identificazione dei TA, importanti poiché forniscono un modello comune per analizzare e categorizzare le minacce informatiche, rendendo più facile per le organizzazioni comprendere e rispondere agli attacchi. Inoltre, i framework forniscono un linguaggio comune per la collaborazione e la condivisione delle informazioni tra le diverse organizzazioni e le forze dell’ordine, il che a sua volta migliora la capacità di identificare e neutralizzare i TA.

Tutto ciò si inserisce all’interno di un risoluto e ultradecennale processo di standardizzazione che la comunità CTI ha inteso portare avanti per raggiungere i fini anzidetti e che è consistita, sostanzialmente, di tre fasi principali, qui necessariamente succinte:

- identificare i principali elementi dei dati, quali informazioni sul tipo di minaccia, sulla gravità della stessa, sulla fonte della minaccia, sull’impatto potenziale, ecc.;

- sviluppare un modello di dati mediante la creazione di una tassonomia o di un’ontologia per classificare i diversi tipi di minacce e i loro attributi;

- definire i formati dei dati che verranno utilizzati, i più importanti dei quali possono essere considerati i framework STIX (Structured Threat Information eXpression) e TAXII (Trusted Automated eXchange of Indicator Information).

STIX è un linguaggio standardizzato per descrivere le informazioni sulle minacce informatiche sviluppato da MITRE Corporation nel 2012 ed è arrivato, ad oggi, alla versione 2.0, progettata per essere più flessibile, estensibile e facile da usare rispetto al suo predecessore 1.0. STIX 2.0 include una serie di nuove funzionalità e miglioramenti, tra cui: un’architettura più modulare che consente una più facile personalizzazione ed estensione; un modello di dati semplificato che facilita la rappresentazione di informazioni complesse sulle minacce; un supporto migliorato per gli indicatori di compromissione (IOC) e altri tipi di dati sulle minacce; un migliore supporto per la condivisione e la collaborazione tra le diverse organizzazioni utilizzatrici.

TAXII è, invece, un protocollo che consente lo scambio di informazioni sulle minacce informatiche tra diverse organizzazioni. Lo standard TAXII specifica i dettagli tecnici per lo scambio di informazioni quali il formato dei dati, i protocolli per la loro trasmissione e le misure di sicurezza che devono essere adottate per proteggere le informazioni in transito. Sono ricomprese in TAXII anche delle linee guida per l’implementazione dello stesso in diversi ambienti quali i sistemi di rilevamento delle intrusioni (IDS) e i sistemi di gestione delle informazioni e degli eventi di sicurezza (SIEM).

Lo sforzo di sintesi che viene compiuto in questo testo è, dunque, finalizzato a dar conto dei framework più importanti per l’identificazione dei threat actors nella cybersecurity, considerando che non esiste un elenco esaustivo di questi ma che i più influenti e consigliati possono essere considerati i seguenti:

- Intrusion Lifecycle Model;

- Indicator Types Model;

- Attributional Model.

La breve illustrazione di questi framework, a scopo prettamente divulgativo, con esempi specifici di alcuni modelli, è in grado di fornire una veloce panoramica su quali sono le principali modalità che la comunità della cyber intelligence si è data nel corso degli ultimi decenni al fine di provare a individuare e classificare la natura delle minacce informatiche e, di conseguenza, su come meglio proteggere le reti, i processi e i dati.

Intrusion Lifecycle Model (ILM)

L’ILM è un framework utilizzato per descrivere e analizzare le fasi di un attacco cyber. Questo modello è assai utile perché fornisce una visione complessiva del processo di intrusione dei TA, permettendo ai responsabili della sicurezza informatica di identificare e comprendere i punti deboli nella difesa del sistema e di pianificare una risposta più efficace. Questo modello può essere utilizzato anche per la formazione e la sensibilizzazione degli utenti, per la valutazione del rischio e per la pianificazione della sicurezza. Qui di seguito verranno brevemente illustrate le caratteristiche di quelli più utilizzati quali The Cyber Kill-Chain e il MITRE ATT&CK.

The Cyber Kill-Chain (CKC)

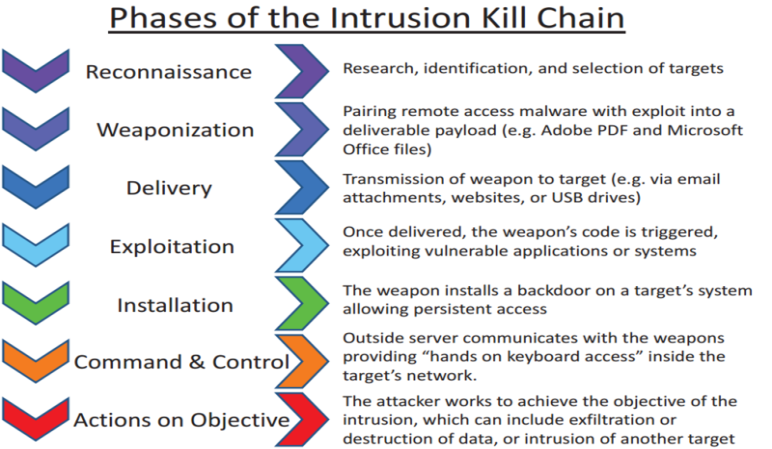

La CKC è un modello concettuale, attribuito alla corporation Lockheed Martin, divulgato in un paper del 2009, mediante il quale vengono illustrate le varie fasi eseguite da un avversario nel raggiungimento dei propri obiettivi di attacco. L’idea sottostante al framework, derivato dall’intelligence militare, è che il difensore deve cercare di interrompere un anello della catena, una volta individuata la fase di attacco, perché poi i passaggi sarebbero abbastanza prevedibili e passibili di contrasto e mitigazione.

«The phrase “kill chain” describes the structure of the intrusion, and the corresponding model guides analysis to inform actionable security intelligence. Through this model, defenders can develop resilient mitigations against intruders and intelligently prioritize investments in new technology or processes. Kill chain analysis illustrates that the adversary must progress successfully through each stage of the chain before it can achieve its desired objective; just one mitigation disrupts the chain and the adversary. Through intelligence-driven response, the defender can achieve an advantage over the aggressor for APT caliber adversaries»[2].

Le varie fasi della CKC sono illustrate nella figura seguente:

La CKC è assai utile per avere una valutazione delle proprie capacità di difesa, ovvero può permettere di evidenziare le proprie lacune strutturali nel contrasto di minacce portate da poderosi attori quali gli APT.

Una seconda ragione è che essa può essere assai utile nelle analisi post-incidente in quanto fornisce un quadro realistico di come si è svolto l’attacco, permettendo di sezionare ogni fase e di profilare il comportamento dell’avversario e del suo eventuale successo, ovvero di fornire una vasta comprensione dell’attacco, dell’attore e di ciò che dovrebbe essere fatto, di conseguenza, per mitigare future minacce.

La terza ragione è di carattere comunicativo ma non meno importante delle altre due, in quanto il framework offre un modo semplice e potente per comunicare, con una storia lineare e con un livello di concettualizzazione semplice ed efficace, una situazione molto complessa, in cui sono presenti molti tecnicismi, sia se ci si deve relazionare ai vertici societari, oppure ai decisori pubblici o alla stampa di opinione[3].

Per tutte queste ragioni, la CKC si è largamente diffusa nella comunità InfoSec. Come tutti gli strumenti, nondimeno, essa non può coprire tutto il campo di analisi in quanto, soprattutto nella fase 7 (“Actions on Objectives”), la quale può durare anche molti mesi, si apre un campo davvero vasto in cui molto deve essere ancora svolto in termini di approfondita elaborazione teorica. Su queste basi, di conseguenza, non sono mancate critiche al riguardo[4].

«Lockheed Martin’s model is intrusion-centric, which was the focus of cyber security when it was created, and is indeed still the focus of (too) much cyber security effort today. […] Then we have the fact that the Chain is completely malware-focused. But malware is only one threat vector facing today’s networks. What about the insider threat? Social engineering? Intrusion based on remote access, in which no malware or payload is involved? The list of threat vectors facing today’s networks is far, far longer than those covered by the Chain»[5].

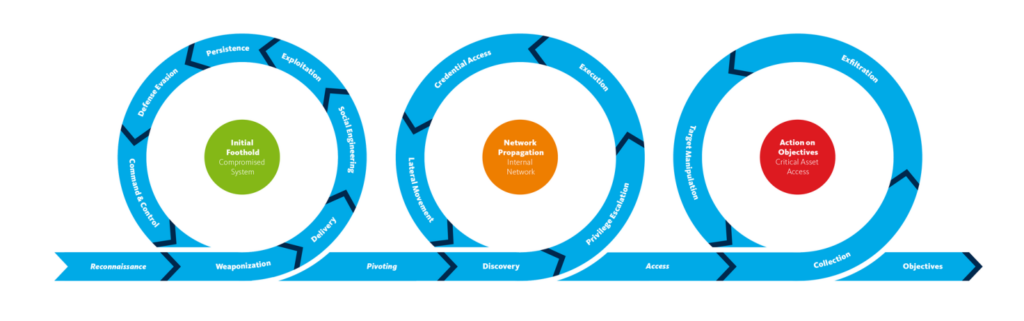

A seguito di tali critiche si sono proposti dei modelli migliorativi, quale la CKC unificata con l’Adversarial Tactics, Techniques & Common Knowledge for Enterprise (ATT&CK), quest’ultimo messo a punto dal centro di ricerca non-profit MITRE Corporation e fatto oggetto di successiva analisi.

Dalla congiunzione di questi due modelli è stato messo a punto un framework unificato, il quale consiste di 18 fasi e prevede tre punti di sintesi:

- Initial Foothold (Compromised System);

- Network Propagation (Internal Network);

- Actions on Objectives (Critical Asset Access)[6].

MITRE ATT&CK

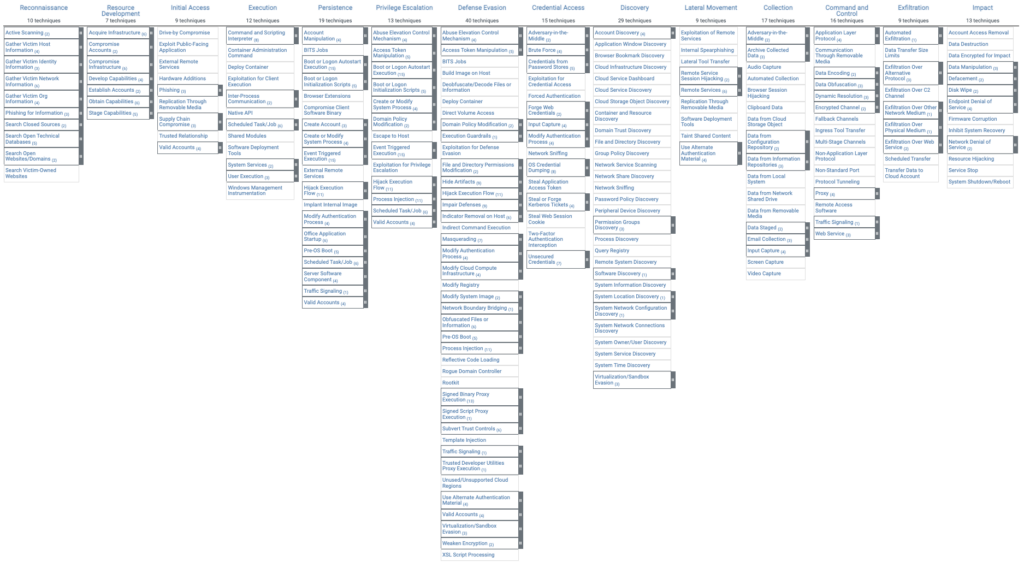

L’Adversarial Tactics, Techniques & Common Knowledge for Enterprise (ATT&CK)[7], divulgato nel 2013, prevede 14 “tattiche” Enterprise le quali rappresentano il più alto livello di astrazione; esse non hanno, tuttavia, un ordine prestabilito di esecuzione e non costituiscono, quindi, una catena di eventi come la CKC.

Le “tattiche” sono le seguenti:

- Reconnaissance (“the adversary is trying to gather information they can use to plan future operations”);

- Resource Development (“the adversary is trying to establish resources they can use to support operations”);

- Initial access (“the adversary is trying to get into your network”);

- Execution (“the adversary is trying to run malicious code”);

- Persistence (“the adversary is trying to maintain their foothold”);

- Privilege escalation (“the adversary is trying to gain higher-level permissions”);

- Defense evasion (“the adversary is trying to avoid being detected”);

- Credential access (“the adversary is trying to steal account names and passwords”);

- Discovery (“the adversary is trying to figure out your environment”);

- Lateral movement (“the adversary is trying to move through your environment”);

- Collection (“the adversary is trying to gather data of interest to their goal”);

- Command and Control (“the adversary is trying to communicate with compromised systems to control them”);

- Exfiltration (“the adversary is trying to steal data”);

- Impact (“the adversary is trying to manipulate, interrupt, or destroy your systems and data”).

Ogni “tattica” è poi composta di numerose “tecniche” così come è dato evincere dall’immagine seguente.

In generale, il MITRE ATT&CK è uno strumento assai utile per analizzare e contrastare le minacce informatiche, ma presenta anche alcuni limiti. Tra i punti di forza del framework si può qui citare, in primo luogo, l’ampia copertura di tecniche e tattiche usate dagli attaccanti, basata su dati reali e verificabili. In secondo luogo, grazie alla sua struttura modulare e flessibile, vi è la possibilità di adattarlo a diversi contesti e scenari operativi. Infine, esso è facilmente integrabile con altri strumenti e fonti di informazione, anche grazie alla sua natura aperta e collaborativa.

Tra i punti di debolezza, invece, può essere qui sottolineata la sua complessità e vastità, il che può renderne difficile la comprensione e gestione da parte degli utenti meno esperti. Un altro aspetto critico può essere considerato la sua potenziale esposizione a manipolazioni o abusi da parte degli attori malevoli, i quali possono sfruttarlo al fine di nascondere o simulare le proprie attività. In ultimo, infine, come tutti questi tipi di modelli, vi può essere una difficoltà di applicazione a minacce emergenti o sconosciute; le quali richiedono, evidentemente, una continua revisione e aggiornamento delle relative tattiche e tecniche.

Indicator Types Model (ITM)

Gli ITM sono modelli utilizzati per classificare i segnali o le tracce lasciati dagli attaccanti durante un attacco informatico. Questi indicatori possono essere utilizzati per identificare la presenza di una minaccia e per aiutare a determinare la natura e le intenzioni dell’attaccante. Qui di seguito viene presentato il framework più conosciuto, The Pyramid of Pain.

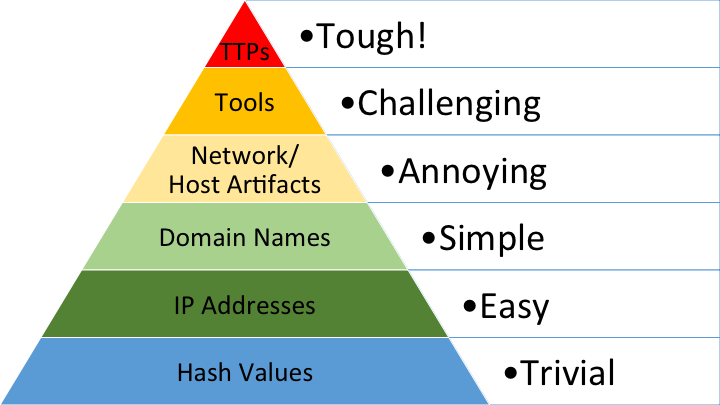

The Pyramid of Pain (PoP)

PoP nasce, nell’elaborazione del suo autore David J. Bianco, nel 2013[8], per rispondere agli incidenti e alla necessità di individuazione delle minacce al fine di migliorare il campo di applicazione degli indicatori di attacco. La “piramide” misura la potenziale utilità della propria sicurezza cibernetica, così come la difficoltà di ottenere tale livello di sicurezza, in quanto più in alto si è sulla piramide e più risorse devono essere spese dagli avversari per attaccarla.

La “Piramide del Dolore” è assai utile, perché aiuta a identificare le fasi critiche dell’attacco e a pianificare la difesa del sistema in modo più efficace. Inoltre, aiuta a valutare il potenziale danno causato da un attacco e a prioritizzare la risposta all’emergenza.

In ogni fase di azione, si ha la possibilità di rilevare le azioni dell’avversario utilizzando determinati indicatori. Ed è qui che entra in gioco la PoP: essa funge da guida per sapere come dare priorità alle proprie risorse, spesso limitate, al fine di arrecare il massimo danno ai piani dell’avversario.

Le definizioni fornite dall’autore sono le seguenti:

- 1) Hash Values: “SHA1, MD5 or other similar hashes that correspond to specific suspicious or malicious files”;

- 2) IP Addresses;

- 3) Domain Names;

- 4a) Network Artifacts: “Observables caused by adversary activities on your network”;

- 4b) Host Artifacts: “Observables caused by adversary activities on one or more of your hosts”;

- 5) Tools: “Software used by the adversary to accomplish their mission”;

- 6) Tactics, Techniques and Procedures (TTPs): “How the adversary goes about accomplishing their mission, from reconnaissance all the way through data exfiltration and at every step in between”.

L’articolo del blog in cui Bianco presenta la PoP nasce a margine di un rapporto di ricerca curato dalla società Mandiant e relativo all’entità malevola APT1: l’autore si chiede perché non vi sia stata nessuna discussione pubblica sui dati/osservabili messi a disposizione dal rapporto e sembra avallare l’utilizzo consapevole degli indicatori di compromissione (IOC). Bianco, difatti, così chiude l’articolo:

«Whenever you receive new intel on an adversary (whether it be APT1/Comment Crew or any other threat actor), review it carefully against the Pyramid of Pain. For every paragraph, ask yourself “Is there anything here I can use to detect the adversary’s activity, and where does this fall on the pyramid?” Sure, take all those domains and IPs and make use of them if you can, but keep in mind that the amount of pain you cause an adversary depends on the types of indicators you are able to make use of, and create your plan accordingly».

Attributional Model

Un Attributional Model è un modello utilizzato nella cybersecurity per identificare la fonte di un attacco informatico. Il modello mira a raccogliere e ad analizzare informazioni sulle caratteristiche tecniche, le motivazioni e le opportunità degli attaccanti al fine di identificare la loro provenienza; a tal fine considera diversi fattori, come ad esempio la lingua utilizzata nel codice dell’attacco, l’ora del giorno in cui è stato effettuato, il modello di elaborazione utilizzato e altri dettagli tecnici. Queste informazioni sono confrontate con database esistenti e analizzate in base a schemi di attacchi noti per determinare la provenienza dell’attacco e l’identità degli attaccanti.

L’attribuzione degli attacchi informatici è importante perché permette di comprendere le motivazioni e le opportunità degli attaccanti, nonché di identificare eventuali tendenze e schemi ricorrenti. Inoltrepuò aiutare a prevenire futuri attacchi, poiché le organizzazioni possono utilizzare le informazioni ottenute per pianificare la difesa contro degli attaccanti specifici. Tuttavia, deve essere qui messo in rilievo che l’attribuzione degli attacchi, soprattutto quelli da parte di attori nation-state, può essere molto complessa e che non sempre è possibile determinare con certezza la fonte di un attacco informatico. Ciò premesso, uno dei principali modelli utilizzati dalla comunità InfoSec è quello del Diamond Model.

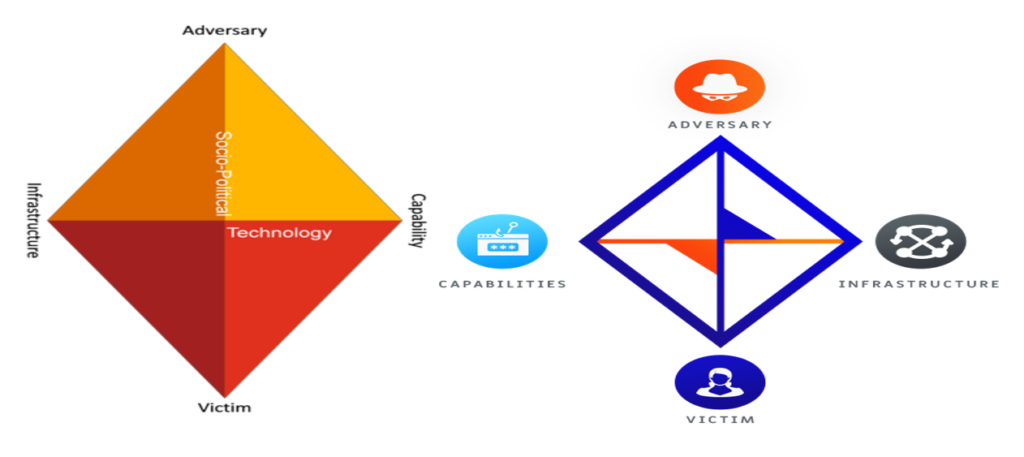

The Diamond Model (DM)

L’approccio del DM si concentra molto più sulla comprensione dell’attaccante – quali strumenti e infrastrutture usa e quali siano le sue motivazioni – rispetto ad altri modelli finora presentati (in primis, la CKC).

Il DM presenta un nuovo modello concettuale di analisi delle intrusioni basato sull’elemento atomico dell’attività di intrusione, l’evento, a cui corrisponde un singolo “diamante”, da cui è stato derivato il nome di questo framework.

Dell’evento vengono mostrate, nello schema riassuntivo, le funzionalità principali di ogni attività dannosa:

- l’avversario (badguy, email addresses, handles, network assets);

- la vittima (personas, network assets, email addresses);

- le capacità (malwares, exploits, hacker tools, stolen certs);

- l’infrastruttura (IP addresses, domain name, email addresses).

Come viene specificato, «for every intrusion event there exists an adversary taking a step towards an intended goal by using a capability over infrastructure against a victim to produce a result»[9].

Questi 4 concetti principali (core-features) sono connessi tra di loro mediante dei vertici i quali rappresentano una relazione unica tra gli stessi concetti e possono dar luogo a un pivoting analitico per cui, da ogni vertice, si possono raggiungere gli altri vertici. In questo senso, una vittima può “vedere” come le capacità vengono usate contro una determinata infrastruttura. Dal vertice dell’infrastruttura si può “vedere”, difatti, l’avversario manovrare le capacità contro le vittime facendo uso di determinate infrastrutture.

È evidente il ricorso alla teoria dei grafi, in quanto si fa esplicita citazione di relazioni e di vertici.

Il framework prevede anche delle meta-caratteristiche (meta-features) quali timestamp, phase (reconnaissance, weaponization, exploitation), result (success, failure, confidentiality compromised, integrity compromised), direction (from or to the victim, bidirectional), methodology (spear-phishing, denial of service attack) e delle external resources necessarie per completare con successo l’attività degli eventi (the target’s email address or IP address, the vulnerability to exploit)[10]. Queste meta-caratteristiche non formano parte costitutiva del modello e, pertanto, possono essere aggiunte o rimosse, a seconda delle esigenze contingenti.

Altra peculiarità del framework è che esso è volutamente ad alto livello di generalità in modo da permetterne la taratura in ogni situazione, così come l’aggiunta di ulteriori sotto-caratteristiche (sub-features); a solo titolo esemplificativo, la vittima può essere ulteriormente caratterizzata come IP address, hostname, organizzazione, ecc.

Il modello, infine, può essere ulteriormente espanso con altri due strati di meta-caratteristiche: l’asse technology, che connette le infrastrutture alle capacità favorendone l’effettiva interazione; l’asse social-political, che descrive le complesse interrelazioni tra vittima e avversario.

«Analytically, the Diamond allows concepts from criminology and victimology to be applied to intrusion analysis allowing one to understand the reason a victim was chosen, the value the victim brings to the adversary, and ultimately how that relationship can be influenced and manipulated to enhance mitigation» (Caltagirone, 2013:4).

L’avversario opera in fasi multiple, utilizzando due o più eventi al fine di ottenere un risultato dannoso sulla vittima; e tale corso di azione (activity threads) può essere attentamente analizzato da un analista. «Threads not only span vertically along a single adversary-victim pair, but horizontally as adversaries take advantage of knowledge and access gained in one operation to enable other operations» (Caltagirone, 2013:4).

In ultimo, il framework permette di effettuare analisi mediante altre concettualizzazioni quali activity-attack graph, adversary processes, activity groups, activity group families ma ciò richiederebbe ben altro spazio a disposizione e, infine, potrebbe inutilmente complicare la presentazione, a soli fini didascalici, del modello stesso.

Conclusioni

Per contrastare le minacce provenienti dagli attori malevoli sempre più diffusi nell’ecosistema digitale attuale, è necessaria una strategia di cyber threat intelligence che si basi su una raccolta e analisi efficace delle informazioni relative al contesto, alle motivazioni e alle capacità degli avversari.

Esistono diversi framework di analisi che possono aiutare i professionisti della CTI a organizzare e interpretare i dati raccolti e in questo breve testo si è cercato di fornire un’iniziale categorizzazione degli stessi, individuati in: 1) Indicator Types Model; 2) Intrusion Lifecycle Model; 3) Attributional Model. All’interno di queste macro tipologie si sono velocemente presentati alcuni modelli principali, tra i quali i più conosciuti e utilizzati sono senz’altro:

- The Cyber Kill Chain;

- MITRE ATT&CK;

- The Diamond Model;

- The Pyramid of Pain.

Questa veloce presentazione non è esaustiva, pertanto, di tutti essi e ha sole funzioni di carattere esemplificativo e divulgativo, al fine di promuovere una cultura crescente dell’awareness in campo cyber security.

Come si è cercato di mettere in luce nel corso del testo, questi framework forniscono una struttura concettuale per identificare gli elementi chiave di un’operazione malevola, come gli obiettivi, le fasi, le tecniche e le contromisure. In questo senso l’utilizzo esteso di questi framework, da parte della comunità di cyber intelligence, può migliorare la qualità e l’efficienza delle analisi delle minacce, facilitando la comunicazione e la collaborazione tra gli analisti e gli altri stakeholder coinvolti nella difesa dei sistemi informatici mediante la condivisione di una modellistica e di un linguaggio comune.

Un esempio di tale processo di standardizzazione, in atto da decenni, nel campo della comunità CTI, oltre ai framework già citati, è anche quello relativo a STIX 2.0 e a TAXII, i quali sono stati brevemente presentati nell’introduzione di questo articolo.

Tutti questi modelli, considerati in maniera olistica, rappresentano quanto di più avanzato l’attuale comunità CTI sia riuscita a mettere a punto e rappresenta, assai bene, quel percorso di crescita e istituzionalizzazione che l’intero ecosistema della cybersecurity sta portando avanti in Italia e nel resto del mondo, sia in campo civile che militare, sia in campo accademico che tra i sempre più numerosi addetti ai lavori.

Note

[1] Achille Pierre Paliotta, Una riflessione preliminare sul processo di Istituzionalizzazione della Cyber Intelligence (CYBINT), in Quaderni di Cyber Intelligence #1, ICT Security Magazine, novembre 2022, https://bit.ly/3OqTXT1

[2] Eric M. Hutchins, Michael J. Cloppert, M. Rohan, Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains, Bethesda (MD), Lockheed Martin Corporation, Technical Report, 2009.

[3] Sean Mason, Leveraging The Kill Chain For Awesome, 2 December 2014, https://bit.ly/3ixdFMr.

[4] Matt Devost, Every Cyber Attacker is an Insider, 19 February 2015, https://bit.ly/2Z0bY2t.

Marc Laliberte, A Twist On The Cyber Kill Chain: Defending Against A JavaScript Malware Attack, 21 September 2016, https://bit.ly/3f2j0sX.

Tim Greene, Why the ‘cyber kill chain’ needs an upgrade, 5 August 2016, https://bit.ly/38saXDk.

[5] Giora Engel, Deconstructing The Cyber Kill Chain, 18 November 2014, https://bit.ly/2Z1xuUE.

[6] Paul Pols, The Unified Kill Chain. Designing a Unified Kill Chain for analyzing, comparing and defending against cyber attacks, Cyber Security Academy, 2017.

[7] https://attack.mitre.org/tactics/enterprise/.

[9] Sergio Caltagirone, The Diamond Model of Intrusion Analysis. A Summary, Hanover (MD), Center for Cyber Threat Intelligence and Threat Research, Technical Report, 2013.

[10] https://www.activeresponse.org/wp-content/uploads/2013/07/diamond_summary.pdf.

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #4” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-4/

Articolo a cura di Achille Pierre Paliotta

Ricercatore senior della Struttura Mercato del Lavoro dell’INAPP (ex ISFOL). Laurea in Sociologia all’Università di Roma “La Sapienza”, Master in Data Science (DS) all’Università di Roma “Tor Vergata” nel 2015 e Master in Cybersecurity (SIIS) all’Università di Roma “La Sapienza” nel 2021. Svolge studi e ricerche sull’innovazione tecnologica, sulla cyber intelligence, sulla cybersicurezza, sulle professioni, sull’incrocio tra domanda ed offerta di lavoro, sulla formazione continua, sull’invecchiamento attivo, sulla contrattazione collettiva e, in generale, su tematiche di sociologia economica. Sta attualmente

svolgendo il I Dottorato nazionale in Cybersecurity presso IMT Lucca e IIT CNR.