Panoramica dei principali Threat Actor legati agli Hostile Nation-State

Nel presente articolo si vuole ripercorrere la nascita dei concetti di minaccia cyber e di threat actor, avvenuta davvero da pochi anni e che giustifica tutti gli sforzi che attualmente si stanno compiendo per stabilire framework con cui definire lo svolgimento di un attacco e classificare/categorizzare al meglio un avversario. Successivamente, saranno analizzati i principali governi che sono oggi considerati ostili e i threat actor a loro legati, fino a introdurre una metodologia che permetta di farne una valutazione.

Dal punto di vista storico, le prime menzioni di targeted cyber threats e, in particolare, di cyber threat al di fuori degli ambiti governativi sono apparse nel 2001 durante un briefing non classificato della National Security Agency del 2010. Il termine APT[1] (o Advanced Persistent Threat) è stato invece utilizzato per la prima volta durante una discussione all’Air Force Intelligence Agency in cui si cercava un termine per classificare una specifica tipologia di attaccanti, molto ben addestrati, che con ogni probabilità erano finanziati e addestrati da enti governativi.

Una definizione attualmente condivisa di Advanced Persistent Threat è fornita dal NIST SP 800-39[2], che li descrive come:

“an adversary with sophisticated levels of expertise and significant resources, allowing it through the use of multiple different attack vectors (e.g., cyber, physical, and deception), to generate opportunities to achieve its objectives which are typically to establish and extend its presence within the information technology infrastructure of organizations for purposes of continually exfiltrating information and/or to undermine or impede critical aspects of a mission, program, or organization, or place itself in a position to do so in the future; moreover, the advanced persistent threat pursues its objectives repeatedly over an extended period of time, adapting to a defender’s efforts to resist it, and with determination to maintain the level of interaction needed to execute its objectives”.

Una caratteristica chiave di un attacco APT è l’uso congiunto di tecniche manuali e automatizzate per raggiungere i propri obiettivi, che possono consistere nella compromissione di computer e di dispositivi mobili. Gli APT sono generalmente associati ad attacchi sponsorizzati dai governi, ma sono utilizzati anche da organizzazioni criminali e da singoli individui.

Generalmente – data la loro complessità – gli APT sono attacchi multi-stage, possono richiedere anche molto tempo per essere preparati e l’aspettativa degli attaccanti è che la compromissione non sia rilevata per per molto tempo (o addirittura anni).

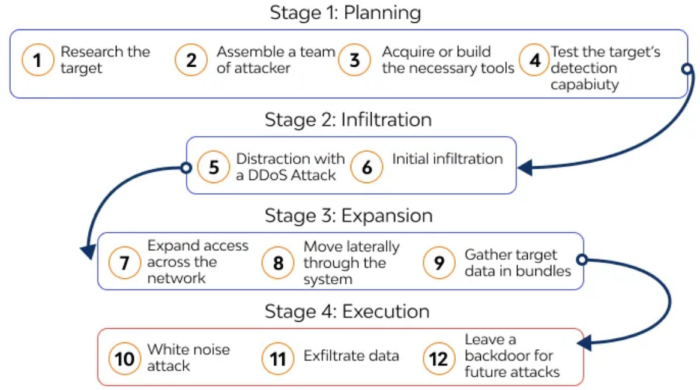

Le fasi che compongono un attacco APT sono le seguenti:

- Observation/Social Engineering: ricerca e raccolta di dati sul target dell’attacco;

- Section: delivery del malware che sarà utilizzato nell’attacco attraverso la tattica scelta (Phishing, Exploit Public-Facing Application, Drive-by Compromise,);

- Discovery: dopo aver ottenuto l’accesso, gli attaccanti devono agire rapidamente per evitare il loro riconoscimento;

- Catch & Exfiltration: i dati riservati del target raccolti durante l’attacco sono inviati ai server dagli attaccanti. Questa fase può essere molto lunga e può contemplare l’interazione continua tra l’attaccante e l’infrastruttura target.

Un attacco basato su APT si differenzia moltissimo dagli attacchi informatici di base e possiamo considerare almeno i seguenti aspetti distintivi:

- un APT è più complesso di una generica minaccia online, in quanto la realizzazione degli strumenti impiegati e l’esecuzione dell’attacco comportano che il gruppo di attaccanti lavori a tempo pieno per realizzarla. Nel setup dell’attacco deve essere anche considerato il tempo in cui gli avversari – dopo aver trovato il primo punto di accesso all’infrastruttura target – svolgono le attività manuali necessarie a garantirne la miglior persistenza;

- gli APT sono creati per perseguire specifici obiettivi (come, ad esempio, specifiche organizzazioni o determinati settori industriali) e quindi non rappresentano una minaccia generale. Per questa caratteristica, gli APT si definiscono tailored.

Nella Figura 1 sono mostrate tutte le fasi che compongono un attacco di tipo APT:

Gli attori di Advanced Persistent Threat possono appartenere ad una (a volte più d’una) tra le seguenti categorie:

- Terrorists

- Corporate espionage actor

- Nation-state actor

- Organized criminal actor

- Hacktivist

Le motivazioni alla base degli attacchi APT possono variare notevolmente, ma le finalità primarie di solito rientrano tra le seguenti:

- raccogliere informazioni;

- ottenere un punto di ingresso per realizzare successive fasi di un attacco o all’accesso indiretto a una società legata al target o a un suo affiliato;

- ottenere un guadagno finanziario;

- ottenere un vantaggio competitivo su altre nazioni;

- danneggiare la reputazione di un’organizzazione;

- produrre interferenze a livello politico;

- mettere fuori uso sistemi, dispositivi o intere infrastrutture;

- condurre operazioni di Cyber Espionage (furto di proprietà intellettuali e accesso alle credenziali, finanziarie, informazioni classificate o sensibili);

- condurre operazioni di Cyber Warfare;

- controllare le attività di singoli o di gruppi di persone.

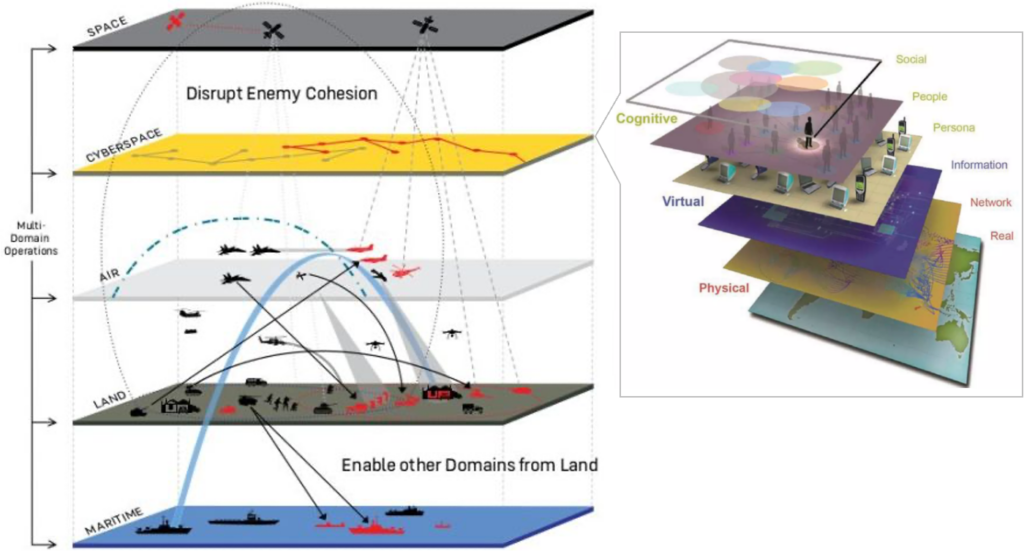

Solo nel 2016[3] il Segretario generale della NATO Jens Stoltenberg, nonostante gli attacchi di tipo APT siano già stati riconosciuti come minacce di alto livello che possono coinvolgere apparati e infrastrutture governativi o privati, riconosce il cyberspazio come dominio operativo.

Dopo l’attacco del 2015[4] alla rete elettrica dell’Ucraina, realizzato utilizzando il malware Black Energy, gli attacchi cyber sono equiparati per pericolosità a quelli fisici.

“We also turned our attention to cyberspace[5]. We agreed that we will recognise cyberspace as an operational domain. Just like air, sea and land. Cyber defence is part of collective defence. Most crises and conflicts today have a cyber dimension. So treating cyber as an operational domain would enable us to better protect our missions and operations.”

Nella conferenza stampa che si è tenuta a seguito dell’intervento, alla domanda di un giornalista riguardo all’implicazione del considerare gli attacchi cyber al pari dei “kinetic attack” rispetto all’attivazione dell’articolo 5[6] per la NATO, alla capacità di identificare gli autori e alla necessità di sviluppare capacità informatiche offensive all’interno della NATO, il Segretario Generale risponde in questi termini:

“We have decided that a cyber attack can trigger Article 5, meaning that a cyber attack can trigger collective defence, because we regard cyber attacks as something that can cause a lot of damage and can be very dangerous. As I said, it’s hard to imagine a conflict without a cyber dimension. So, yes, cyber can trigger Article 5, but the same time I think it’s also important to understand that cyber is not something that always triggers Article 5. […]

What we do is defensive, but it is important to develop our defensive capabilities, and it is important to be able to attribute because one of the challenges when we speak about cyber is that it’s not always easy to tell exactly who is attacking you. So everything related to attribution is one of the issues which are high on our agenda and we are developing capabilities to be better able to attribute different kinds of cyber attacks.”

Sebbene la decisione di inserire anche il cyberspazio come dominio operativo sia stata fondamentale, le tempistiche della NATO nel riconoscere tali attacchi come altamente dannosi possono apparire faziosi se si pensa che, nei primi mesi del 2010, gli esperti della National Security Agency (NSA), in collaborazione con l’Israel Defense Force (IDF), crearono il malware Stuxnet[7].

Tale malware fu in grado di agire sui PLC Siemens Simatic S7-300 adibiti al controllo delle centrifughe utilizzate per produrre l’uranio arricchito. Si stima che l’attacco potrebbe aver messo fuori uso almeno 1.000 delle 5.000 centrifughe iraniane, causando un ritardo di alcuni anni nel programma nucleare iraniano.

Naturalmente, sebbene in misura e con modalità diverse, i governi delegano parte delle attività cyber di tipo offensivo a diversi “stakeholder” che possono essere aziende, freelance o università.

L’attuale conflitto russo-ucraino sta mostrando, nella maniera più ampia possibile, quanti soggetti possano essere disposti sullo scacchiere del cyber warfare: gruppi governativi che si avvalgono di aziende private per la progettazione e sviluppo di strumenti offensivi, ransomware gang e gruppi cybercrime che collaborano con attori governativi e creano per loro uno smokescreen, gruppi (o freelance) che supportano le fasi iniziali di un attacco, quali gli Initial Access Broker (IAB)[8].

Tra le figure non governative generalmente utilizzate nello svolgimento di un attacco vi è quella dei cyber proxy.

Questi[9] conducono o contribuiscono direttamente nelle Offensive Cyber Operation che possono avere una varietà di effetti e di finalità. Oltre ad offrire la plausibile negabilità del coinvolgimento di un governo in un attacco informatico, l’utilizzo dei cyber proxy permette di incrementare la complessità/sofisticazione di un attacco, in quanto questi dispongono generalmente di elevate capability.

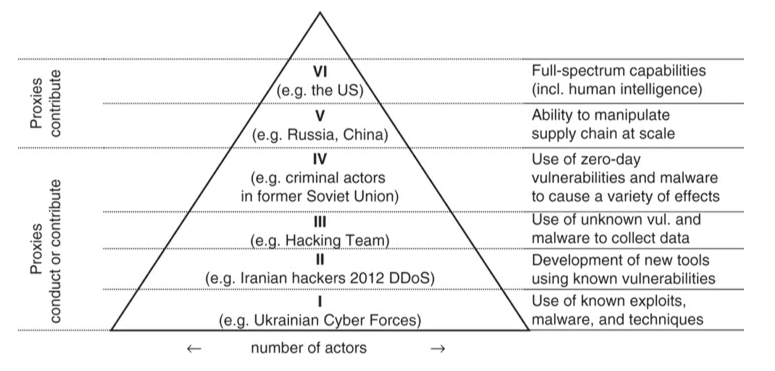

La Figura 3 mostra una gerarchia distinta su sei livelli (I = livello più basso, VI = livello più alto) delle minacce informatiche definita dello US Defense Science Board:

Il grafico riassume le distinzioni fatte confrontando le capacità degli attori statali e non statali: i cyber proxy che conducono operazioni informatiche offensive hanno spaziato dal livello I al IV. I proxy possono anche contribuire alle operazioni informatiche offensive condotte da attori governativi di livello V e VI (quali Stati Uniti, Russia e Cina).

Il Defense Science Board[10] formula due osservazioni particolarmente importanti al riguardo. In primo luogo, “gli attori di livello superiore useranno i metodi e le tecniche al livello più basso necessario per raggiungere i loro obiettivi… per evitare di esporre le loro tecniche più sofisticate” e, in secondo luogo, “gli Stati potrebbero impiegare attori non statali come delegati (proxy). In tali situazioni, le organizzazioni di livello intermedio ottengono l’accesso a capacità di livello superiore”.

Prima di indicare i governi a cui risulta associabile il numero più alto di gruppi APT, è bene fare almeno le seguenti precisazioni:

- la conoscenza dei gruppi APT legati ai vari governi è sicuramente incompleta, ovvero l’attribution potrebbe essere errata o ancora in corso di approfondimento. La difficoltà principale deriva dall’assenza di una completa conoscenza e associazione tra governi e APT e occorre considerare pure la fase di attribuzione è svolta mentre sono in corso continui cambiamenti politici e le tecniche di attacco diventano più avanzate.

- quand’anche un governo non abbia le risorse per sostenere le attività di gruppi APT, non vuol dire che questo non possa disporre di strumenti che – forniti ad operatori legati al governo e opportunamente addestrati – realizzino attività compatibili con quelle svolte da un gruppo APT. A titolo di esempio si può citare lo strumento Pegasus, prodotto dall’azienda israeliana NSO Group e introdotto nel mercato globale nel 2011, poi acquistato e utilizzato – per fini molto differenti – da decine di governi di tutto il mondo.

Sin da quando i governi hanno iniziato a utilizzare i cyber threat actor per incrementare la loro potenza offensiva, alcuni tra questi si sono distinti per un loro uso estensivo[11]. Tra gli Stati che devono principalmente essere presi in considerazione sono Russia, Cina, Nord Corea e Iran, visto che si stima che il 77% delle attività state-sponsored siano a loro associabili[12] [13].

Naturalmente, di seguito saranno evidenziate le caratteristiche dei threat actor di questi Stati senza approcciare le loro attività in una visione complessiva e senza, quindi, esaminare eventuali motivazioni politiche.

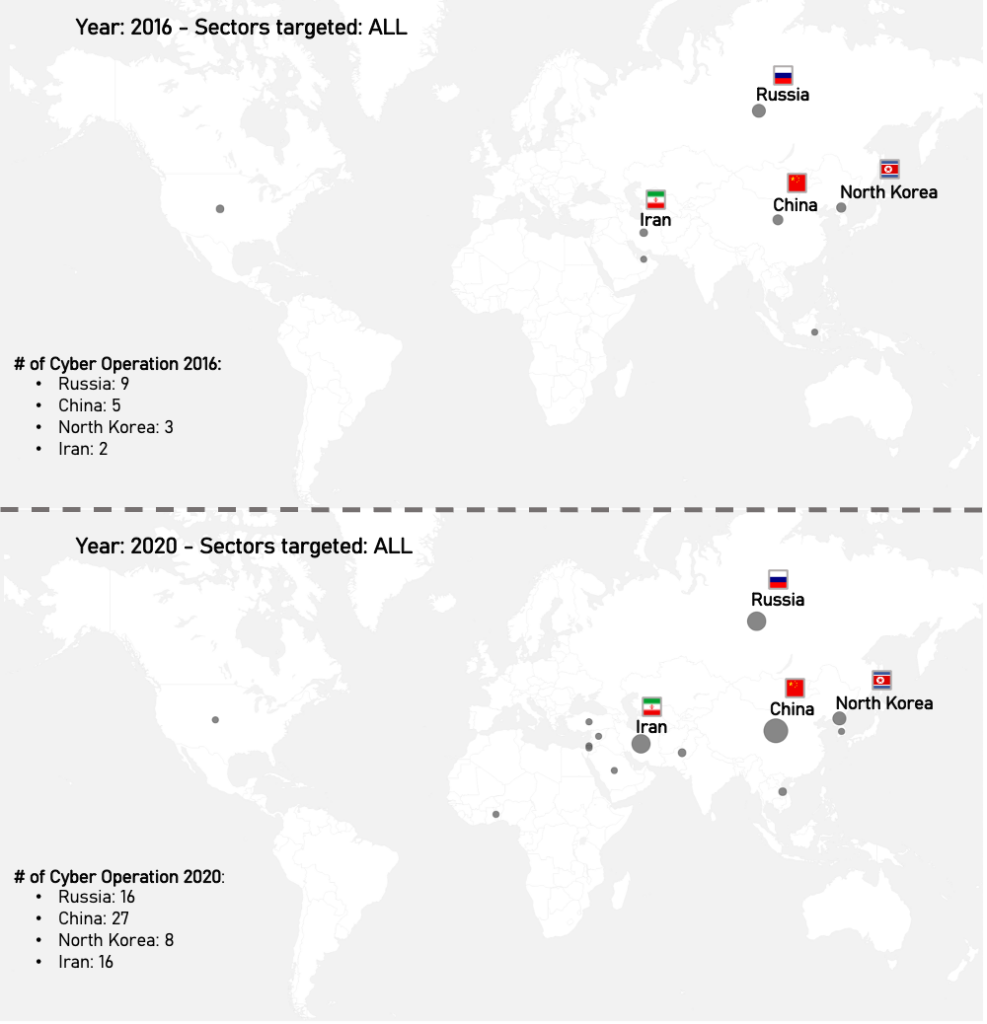

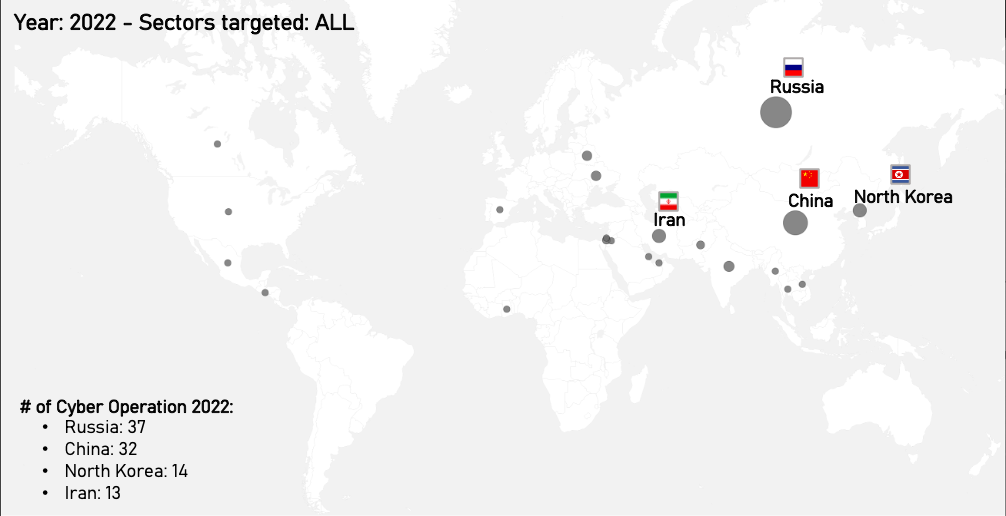

Come mostrato nelle figure seguenti, a partire dal 2016 la numerosità degli attacchi realizzati dai threat actor di questi quattro governi (a volte indicati come big-four tra gli Stati ostili) è sempre cresciuta e la vittimologia è anche mutata al variare degli scenari e delle condizioni socio-politiche:

Nella Figura 4 si riporta la stima, aggiornata al 2022, delle CybOp eseguiti dai diversi gruppi APT di questi quattro governi:

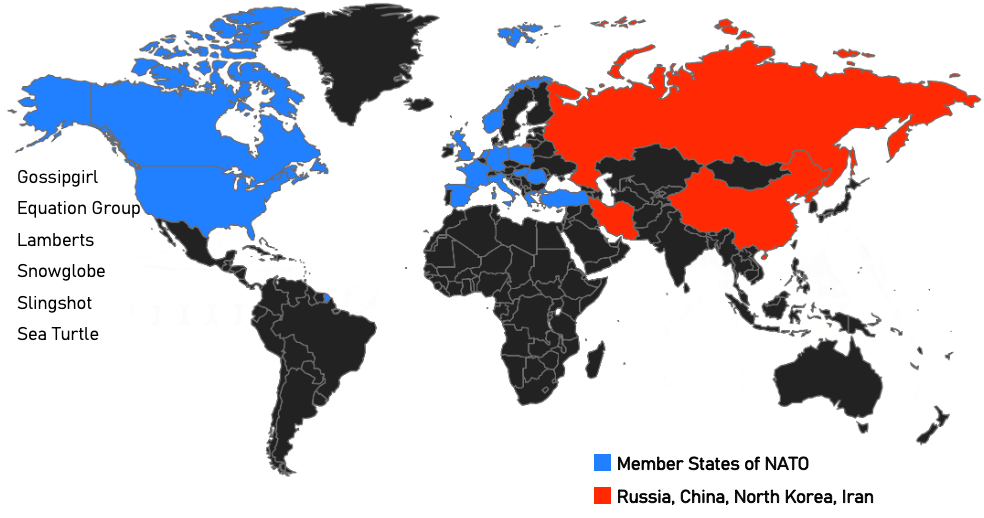

Sebbene l’elevato impiego di operazioni cyber offensive non sia la sola caratteristica comune ai quattro governi sopra indicati, in diverse situazioni (vedi ad esempio il conflitto russo-ucraino in cui sono apertamente schierati con la Russia) essi rappresentano anche una coalizione (con sfaccettature sicuramente diverse al proprio interno) che si oppone alle politiche della NATO.

Su questo aspetto sono disponibili molti report dell’Unione Europea, del Regno Unito, degli Stati Uniti[14] e del Canada, che descrivono le minacce (anche da un punto di vista multi-domain) rappresentate da questi Paesi[15].

Nella Figura 6 è mostrata una mappa degli Stati che appartengono alle due coalizioni ed è riportata la lista dei principali threat actor legati a governi NATO[16]:

Di seguito, per ciascuno dei quattro Stati prima indicati, si riporta una breve sintesi delle caratteristiche principali e motivazioni dei threat actor a loro legati:

Motivazioni Principali degli APT russi:

- Espionage

- Hybrid Warfare

Principali attori attivi nel 2022:

- APT28 (alias Sofacy e Fancy Bear)

- APT29 (alias Cozy Bear e Dukes)

- Callisto

- Gamaredon

- The Dukes

- Sandworm

Le avanzate capacità informatiche della Russia sono principalmente dirette a supportare gli obiettivi della sua politica estera per contrastare l’influenza occidentale in patria e a promuovere la sua posizione di leader a livello globale. La Russia considera l’Occidente, in particolare l’alleanza dell’Organizzazione del Trattato del Nord Atlantico (NATO), come una minaccia continua e centrale per gli interessi nazionali della Federazione Russa.

Motivazioni Principali degli APT cinesi:

- Cyber Espionage

- Intellectual Property

- Theft

Principali attori attivi nel 2022:

- Mustang Panda

- Goblin Pand

- MirrorFace

- LuckyMouse

- APT10

- APT41

I gruppi APT sponsorizzati dal governo cinese rappresentano – nell’intero panorama internazionale – alcune delle minacce più prolifiche e ricche di risorse. Il governo di Pechino utilizza le sue capacità informatiche, tipicamente gestite o incaricate dal Ministero della Sicurezza di Stato (MSS) o dall’Esercito popolare di liberazione (PLA) per raccogliere informazioni politiche e militari, svolgere attività di cyber espionage e spiare individui di interesse.

Negli ultimi anni il governo cinese ha intrapreso iniziative legate alla modernizzazione e innovazione del Paese e, in linea con questa finalità, sono state impiegate le sue capacità informatiche offensive. Inoltre, negli ultimi dodici mesi c’è stata una tendenza continua degli APT cinesi a condurre operazioni che siano difficili da ricondurre a loro e rivolte contro una gamma più selezionata di obiettivi.

Tuttavia questi attacchi sono spesso condotti per apparire come opportunistici, ad esempio utilizzando tecniche più spesso impiegate dai gruppi cyber criminali come, ad esempio, le ransomware gang. Va sottolineato che, tra tutti i casi di spionaggio gestiti dal Dipartimento di Giustizia degli U.S.A. tra il 2011 ed il 2018, si stima che il 90% abbia coinvolto attori connessi alla Cina. Il cyber espionage posto in essere dalla Cina è fonte di preoccupazione anche per numerose agenzie di intelligence europee.

Motivazioni Principali degli APT nordcoreani:

- Financial Gain

- Espionage

Principali attori attivi nel 2022:

- Konni

- Lazarus

- Andariel

- APT37ù

Per la maggior parte dei gruppi APT nordcoreani, l’utilizzo della criminalità rimane la principale priorità per fornire reddito allo stato e rafforzare il proprio apparato militare. La necessità di fare cassa attraverso attacchi informatici è legata principalmente alle sanzioni delle Nazioni Unite (ONU) imposte alla Corea del Nord a causa del continuo impegno in un programma di armi nucleari. Inoltre, la crisi economica si è aggravata con l’evento della pandemia di COVID-19 e ha isolato la RPDC dalla Cina, il suo partner commerciale più vicino.

Gli obiettivi prima esposti sono ottenuti dagli APT nordcoreani attraverso operazioni di cyber spionaggio. In aggiunta a queste finalità primarie, gli APT nordcoreani hanno anche agito nella raccolta di informazioni di intelligence nell’ambito nucleare e dello spionaggio diplomatico, presumibilmente al fine di mantenere l’attuale regime al potere.

Motivazioni Principali degli APT iraniani:

- Espionage

- Monitoring dissidents

- Sabotage

Principali attori attivi nel 2022:

- APT34 (alias Helix kitten e OilRig)

- APT35

- MuddyWater

- POLONIUM

- Cutting Kitten

- APT33

- APT39

Le attività informatiche offensive dell’Iran,quasi esclusivamente supervisionate dalle Islamic Revolutionary Guard Corps (IRGC), sono commissionate a diverse strutture che possono essere completamente legate al governo, ad organizzazioni proxy come pure ad appaltatori indipendenti che mescolano lavoro di sicurezza, frode criminale e sviluppo di software.

Sebbene i funzionari statunitensi abbiano ipotizzato che Teheran abbia ricevuto assistenza tecnica da paesi come la Russia e la Corea del Nord, il livello di sofisticazione è commisurato alle pratiche consolidate delle comunità di hacker amatoriali.

L’attività dei gruppi APT iraniani è rimasta, nel complesso, concentrata su obiettivi tradizionali quali Israele, alcuni Paesi del Medio Oriente e i dissidenti in patria e all’estero tra la sua comunità della diaspora. In particolare i settori della difesa, delle telecomunicazioni e relativi alla tecnologia dell’informazione sono candidati ad essere, nel prossimo futuro, i probabili target dei gruppi connessi al regime iraniano, soprattutto con riferimento a entità pubbliche e private nell’area MENA (Medio Oriente e Nord Africa) e negli Stati Uniti. Una caratteristica di alcuni gruppi APT iraniani è l’impiego di tecniche di pseudo-ransomware e di tunneling in un’ampia varietà di attacchi.

Nell’ipotesi che un’azienda/organizzazione sia un target per più di un gruppo APT, una questione che ci si può porre è come dare una priorità sull’adeguamento ad un loro eventuale attacco. Chiaramente la questione vale indipendentemente che gli attaccanti siano gruppi APT, cybercrime, hacktivist, etc. Dunque, la necessità di ogni organizzazione è di disporre di una metodologia di Threat Actor Assessment.

Sebbene ogni organizzazione possa definirne una propria, possono essere utilizzate delle metodologie già disponibili che si prestano anche ad essere personalizzate.

Alla base di ciascuna metodologia occorre che si esplicitino due elementi fondamentali: una Threat Matrix e una categorizzazione delle tecniche di attacco potenzialmente impiegate dagli avversari.

Per avere una categorizzazione delle tecniche di attacco, generalmente si dovrebbe prediligere la creazione di un Cyber Threat Landscape[17] specifico per il settore industriale in cui opera l’organizzazione e, opzionalmente, si possono utilizzare strumenti di Adversary Emulation dotati di una Threat Actor Profile Knowledge-Base.

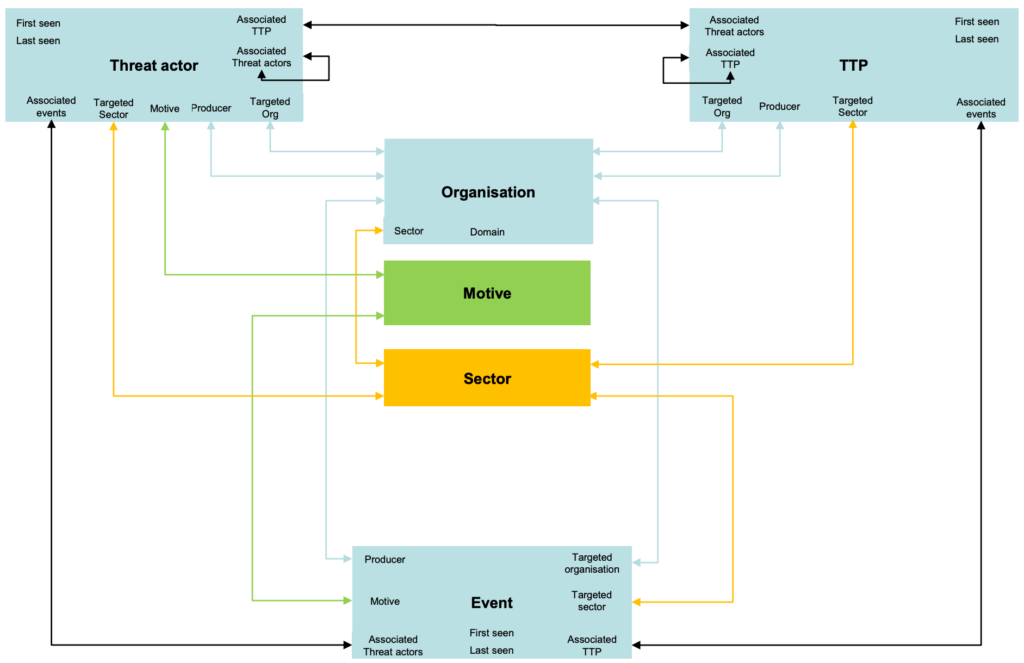

Un esempio di Data Model su cui basare il Cyber Threat Landscape è quello proposto dal CERT-EU[18] che mette in relazione i threat actor (con le informazioni ad essi connesse), le TTP (Tactics, Techniques & Procedure)[19] e i settori/target:

A titolo esemplificativo, tra le varie metodologie (o strumenti) che possono essere utilizzate si segnalano le seguenti:

- il Threat Assessment and Remediation Analysis (TARA)[20] sviluppato dal MITRE;

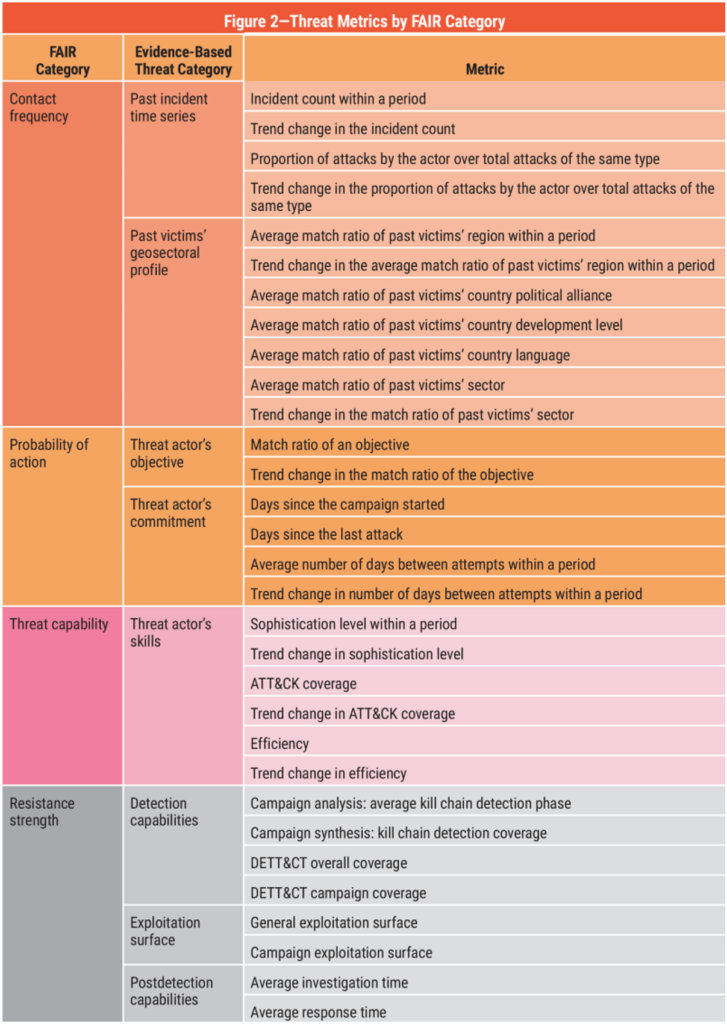

- le metodologie basate sui cosiddetti FAIR (Factor Analysis of Information Risk) Factors[21]. In Figura 2 è mostrata una esemplificazione di Threat Matrix basata sulle categorie FAIR;

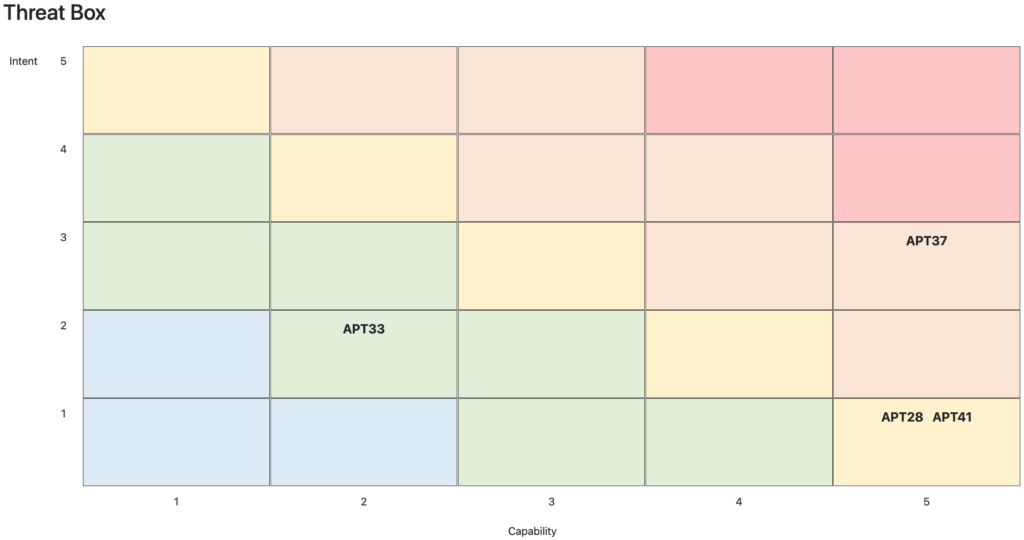

- la metodologia di Threat Actor Assessment basata su Threat Box[22], che si pone l’obiettivo di valutare intenzioni e capacità e produrre un’unica rappresentazione grafica di immediata comprensione.

Al fine di offrire un esempio concreto di Threat Actor Assessment si è creata una rappresentazione utilizzando Threat Box[23]. Per semplicità, si è sviluppato l’esempio prendendo in considerazione solo un threat actor tra tutti quelli sopra citati e legati – rispettivamente – alla Russia, alla Cina, all’Iran e alla Corea del Nord. In particolare, sono stati scelti i gruppi APT28, APT33, APT37 e APT41.

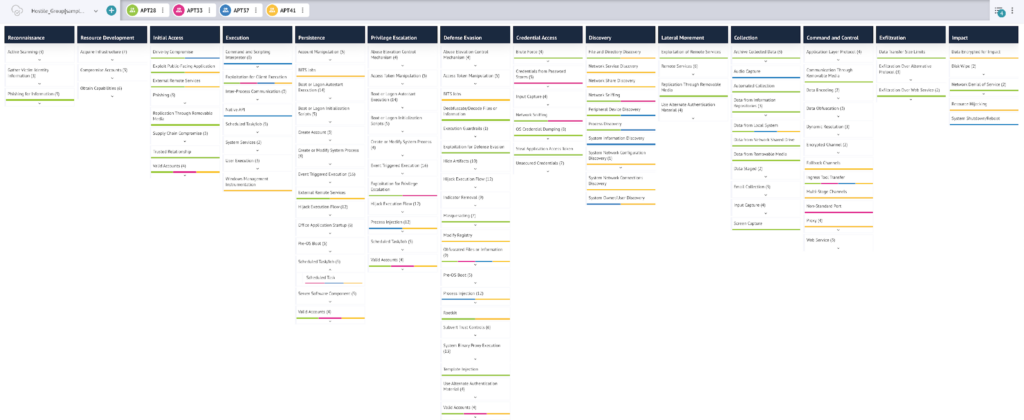

Nella Tabella 1 sono riportati i target di questi gruppi e nella Figura 8 sono mostrate in maniera comparata le principali tecniche di attacco (espresse in termini di Tactics & Techniques della MITRE ATT&CK ver. 12).

Sebbene col progetto tbat si possano ottenere automaticamente le Tactics & Techniques, si è preferito esplicitarle separatamente per evidenziare come gruppi APT diversi, che vogliono ottenere obiettivi distinti, utilizzeranno tecniche di attacco solo parzialmente sovrapponibili.

| Threat Actor | Suspected Attribution | Target Sectors |

| APT28 | Russia | The Caucasus, particularly Georgia, eastern European countries and militaries, North Atlantic Treaty Organization (NATO) and other European security organizations and defense firms |

| APT41 | China | Healthcare, telecoms, and the high-tech sector, and have historically included stealing intellectual property, higher education, travel services, and news/media firms. Their cybercrime intrusions are most apparent among video game industry targeting (including the manipulation of virtual currencies) and attempted deployment of ransomware. |

| APT33 | Iran | Aerospace, energy |

| APT37 | North Korea | Primarily South Korea – though also Japan, Vietnam and the Middle East – in various industry verticals, including chemicals, electronics, manufacturing, aerospace, automotive, and healthcare. |

Tab. 1 – Settori target dei gruppi APT28, APT33, APT37 e APT41

Per la creazione del report è necessario fornire – per ciascun threat actor – alcune informazioni di base, mentre quelle relative alle tecniche di attacco impiegate sono già presenti per i principali avversari.

La prima domanda è legata alla tipologia/categoria di attacchi realizzata dagli avversari.

- Espionage: attacchi che incidono sulla riservatezza dei dati o dei sistemi;

- Destructive: attacchi che hanno un impatto sull’integrità dei dati o dei sistemi;

- Disruptive: attacchi che incidono sulla disponibilità di dati o sistemi;

- Cyber-Crime: attacchi finalizzati al profitto finanziario a breve termine.

Gli altri elementi che si chiede di valutare sono relativi a:

- Intent & Willingness, in cui si identificano le motivazioni (Intent) per cui un threat actor vuole prendere di mira un’organizzazione e quali sono i vincoli (Willingness) che possono influire sull’intento dell’attaccante;

- Capabilities & Novelty, in cui si valutano le reali possibilità (Capabilities) di eseguire un certo tipo di attacco e se l’attaccante dispone di capacità di realizzare tecniche avanzate/innovative (Novelty).

Nella tabella seguente si riporta la valorizzazione delle informazioni sopra riportate rispetto ai gruppi scelti:

Sulla base di queste informazioni e sulle tecniche di attacco impiegate dagli attori presi in considerazione, è stato prodotto il seguente report:

Note

[1] Il concetto di Advanced Persistent Threat si riferisce al fatto che gli APT mostrano un alto livello di sofisticazione, difficile da raggiungere con strumenti automatizzati; inoltre gli attacchi utilizzano un’ampia varietà di tecniche per mantenersi offuscati e sono spesso mirati a individui specifici all’interno dell’organizzazione.

[2] https://doi.org/10.6028/NIST.SP.800-39

[3] https://www.nato.int/cps/en/natohq/opinions_132349.htm?selectedLocale=en

[4] Va segnalato che l’attacco del 2015 alla rete elettrica dell’Ucraina non è stato il primo tra quelli più conosciuti e di alta rilevanza, in quanto già nell’aprile del 2007 era stato accertato l’attacco mirato (molto probabilmente di matrice russa) contro diverse infrastrutture governative e private in Estonia; tra questi anche l’Operation Aurora, attribuita all’Elderwood Group per conto del PLA cinese, che nel 2009 ebbe l’obiettivo principale di ottenere l’accesso (e potenzialmente modificare) i repository dei codici sorgenti di diverse società – principalmente statunitensi – del campo IT, Network Security e Internet Provider.

[5] Possiamo definire il cyberspace come “all of the computer networks in the world and everything they connect and control. It’s not just the Internet […] cyberspace includes the Internet plus lots of other networks of computers that are not supposed to be accessible from the Internet.” (da“Cyber War: The Next Threat to National Security and What to Do About It” di Clarke, Knake – 2010)

[6] “Le parti convengono che un attacco armato contro una o più di esse in Europa o nell’America settentrionale sarà considerato come un attacco diretto contro tutte le parti, e di conseguenza convengono che se un tale attacco si producesse, ciascuna di esse, nell’esercizio del diritto di legittima difesa, individuale o collettiva, riconosciuto dall’art. 51 dello Statuto delle Nazioni Unite, assisterà la parte o le parti così attaccate intraprendendo immediatamente, individualmente e di concerto con le altre parti, l’azione che giudicherà necessaria, ivi compreso l’uso della forza armata, per ristabilire e mantenere la sicurezza nella regione dell’Atlantico settentrionale.

Ogni attacco armato di questo genere e tutte le misure prese in conseguenza di esso saranno immediatamente portate a conoscenza del Consiglio di Sicurezza. Queste misure termineranno allorché il Consiglio di Sicurezza avrà preso le misure necessarie per ristabilire e mantenere la pace e la sicurezza internazionali”, https://www.nato.int/cps/en/natohq/topics_110496.htm

[7] Per approfondire tecnicamente l’attacco Stuxnet si consiglia l’articolo “W32.Stuxnet Dossier” reperibile al link https://www.01net.it/wp-content/uploads/sites/14/2014/10/symantec_stuxnet_dossier.pdf, mentre per un approfondimento sugli effetti economici e politici dell’attacco si rimanda all’articolo “Hotspot Analysis: Stuxnet” reperibile al link https://www.researchgate.net/publication/323199431_Stuxnet

[8] Per un approfondimento sugli Initial Access Broker si può consultare il report “Initial Access Brokers Are Key to Rise in Ransomware Attacks” https://go.recordedfuture.com/hubfs/reports/cta-2022-0802.pdf e il post https://www.cyfirma.com/outofband/inside-the-world-of-initial-access-broker-iab-insights-and-trends

[9] Per approfondire il tema si possono consultare gli articoli reperibili ai link https://www.lawfareblog.com/states-proxies-cyber-operations

[10] US Defense Science Board, Resilient Military Systems and the Advanced Cyber Threat (2013)

[11] L’articolo “Cyber Capabilities and National Power: A Net Assessment” analizza le capacità cyber di 15 governi ed è reperibile al link https://www.iiss.org/research-paper/2021/06/cyber-capabilities-national-power

[12] https://www.cfr.org/cyber-operations

[13] Per maggiori dettagli: https://www.cisa.gov/russia

[14] Annual Threat Assessment of the U.S. Intelligence Community del 2022 (https://www.dni.gov/index.php/newsroom/reports-publications/reports-publications-2022/item/2279-2022-annual-threat-assessment-of-the-u-s-intelligence-community)

[15] “Multi-Domain Integration in Defence – Conceptual Approaches and Lessons from Russia, China, Iran and North Korea” (https://www.rand.org/pubs/research_reports/RRA528-1.html)

[16] La lista dei threat actor è stata acquisita da “APT Groups and Operations”, consultabile al link https://docs.google.com/spreadsheets/d/1H9_xaxQHpWaa4O_Son4Gx0YOIzlcBWMsdvePFX68EKU/pub?output=xlsx

[17] https://www.enisa.europa.eu/publications/enisa-threat-landscape-methodology

[18] https://www.enisa.europa.eu/events/cti-eu-event/cti-eu-event-presentations/cert-eu-presentation

[19] Le TTP descrivono come un threat actor tenta di raggiungere l’obiettivo desiderato. Le Tattiche descrivono l’obiettivo delle azioni eseguite da un attaccante. Le Tecniche forniscono una descrizione più dettagliata delle azioni stesse, mentre le Procedure dettagliano in maniera approfondita le istruzioni che l’attaccante sta utilizzando per implementare una tecnica specifica.

[20] https://www.mitre.org/news-insights/publication/threat-assessment-and-remediation-analysis-tara

[21]Il modello FAIR è descritto dal FAIR Institute https://www.fairinstitute.org/what-is-fair, mentre per un esempio di applicazione al Threat Actor Assessment si può consultare https://www.isaca.org/resources/isaca-journal/issues/2021/volume-6/evidence-based-prioritization-of-cybersecurity-threats#12

[22] https://klrgrz.medium.com/quantifying-threat-actors-with-threat-box-e6b641109b11

[23] Per l’esempio riportato si è utilizzato il progetto tbat, disponibile al link https://tbat.app

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #4” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-4/

Articolo a cura di Francesco Schifilliti

Esperto in sicurezza delle informazioni, digital forensic e cyber threat intelligence per grandi aziende. È stato il Practice Manager di Forensic Technology & Discovery Services (FTDS) in Fraud Investigation & Dispute Services (EY). Ricercatore nel campo di Malware e Memory Analysis, Structured Analytic Procedures (SAT), OSINT, Intelligence Investigation Techniques, Incident Responding Techniques e Cyber Threat Intelligence. Laureato in Informatica presso l’Università degli studi di Catania e docente in corsi e master in digital forensics e malware forensics.