Supply Chain Security: Il caso di Avio S.p.A.

La security della supply chain è una sfida cruciale per le aziende in un mondo sempre più interconnesso. Questo articolo esplora i rischi attuali legati alla vulnerabilità dei clienti e fornitori, le best practice di compliance cyber e il caso di Avio S.p.A., fornendo preziose indicazioni per proteggere la propria catena di approvvigionamento.

Supply Chain Security: rischi per le aziende, impatti su clienti e fornitori

Il numero degli attacchi informatici contro le imprese che hanno origine nella vulnerabilità dei propri clienti e fornitori coinvolti nella supply chain risulta sempre più in aumento.

La partecipazione di ogni azienda al sistema espone ogni membro della supply chain a fattori di rischio informatico che sono intrinseci nei concetti di network e di collaboration. La compromissione di un anello della catena può innescare un effetto domino che andrà a impattare su tutti gli attori: ed è per questo che la sicurezza di una azienda è pari alla sicurezza dell’anello più debole della propria supply chain.

Oggi, di conseguenza, è necessario avere idonee garanzie anche circa gli standard presenti presso le terze parti.

Le violazioni di dati o gli attacchi che si verificano a qualsiasi livello della catena hanno conseguenze devastanti; e anche un incidente di sicurezza localizzato presso un singolo fornitore può impattare su tutti i membri della supply chain di cui fa parte.

Gli attaccanti sfruttano con successo le falle nella supply chain in quanto, molto spesso, risulta più semplice attaccare un target connesso all’obiettivo finale che l’obiettivo stesso.

È, infatti, estremamente comune lo scenario in cui un target enterprise interessante per i cybercriminali si avvalga di fornitori di eccellenza nell’ambito di un business in cui, tuttavia, non sono presenti programmi di cybersecurity maturi.

Sono principalmente tre i motivi per cui le terze parti delle supply chain spesso non sono protette da soluzioni di cybersecurity sufficientemente solide e mature.

- Mancanza di budget: le piccole realtà di eccellenza italiane spesso non hanno fondi per gestire la propria infrastruttura informatica, ma forniscono realtà enterprise con componenti fondamentali per il processo di business di queste ultime;

- mancanza di consapevolezza;

- risorse interne non specializzate nei temi legati alla cybersecurity.

Le vulnerabilità originate dalla supply chain sono molteplici:

- in alcuni casi i fornitori vengono dotati di credenziali per accedere a reti, dati e applicazioni del business e, quindi, hanno la possibilità di diffondere malware o commettere infiltrazioni.

- Le credenziali di un fornitore potrebbero essere state sottratte e riutilizzate da un hacker.

- Altre possibilità: un fornitore di software (ad esempio) potrebbe aver subito un attacco cyber, il codice da lui prodotto potrebbe contenere quindi un malware che sarebbe quindi distribuito a tutti i clienti.

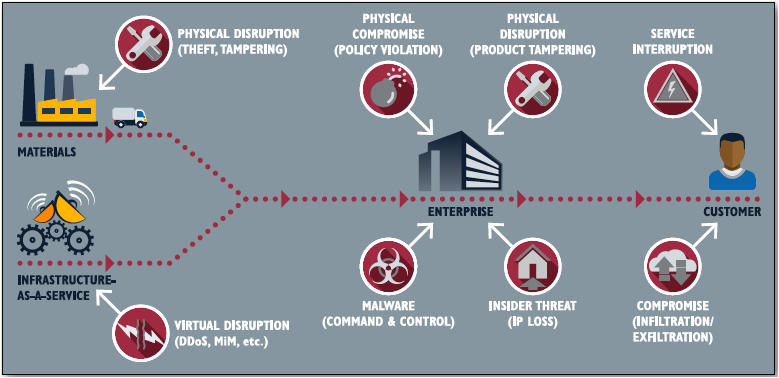

La Figura n. 1 illustra la struttura tipica di un data breach che coinvolge la supply chain.

Con riferimento alla liability aziendale e alle responsabilità delle terze parti, esistono già requisiti di compliance per aspetti come la vendor due diligence[1], il risk management della supply chain o i requisiti dei contratti di acquisto.

Da qui l’importanza di un programma specifico di compliance integrata per la supply chain cybersecurity, che possa consentire di includere i principali rischi associati alla fornitura di prodotti e servizi.

La Compliance Cyber nella supply chain e il caso di Avio S.p.A.

Il concetto di supply chain ha integrato il concetto stesso di catena di distribuzione, anche attraverso l’introduzione di prodotti informatici e automatizzati. L’iper-specializzazione e la digitalizzazione dei sistemi di supply chain rende ogni realtà aziendale sempre più legata alla galassia dei propri fornitori, generando una crescente vulnerabilità informatica in termini di outsourcing e digitalizzazione.

I fronti su cui può svilupparsi una minaccia cibernetica per il mondo dell’approvvigionamento sono essenzialmente due: da un lato lo scambio dati tra fornitori e clienti aziendali, dall’altro l’eventualità che proprio la catena logistica sia minacciata da malware.

Nel primo caso – quello dello scambio informativo fra fornitori e aziende – il rischio è chiaro: sono infatti da considerare “fornitori critici” coloro che forniscono infrastrutture server[2], sistemi di virtualizzazione[3], ERP[4] as a service, software TMS[5] e WMS in cloud[6], partner senza i quali un’azienda avrebbe serie difficoltà a garantire la propria continuità operativa.

Poniamo il caso che un’intrusione informatica comprometta i web server del nostro erogatore di servizi WMS (Warehouse management system): controllare in tempo reale i movimenti del magazzino potrebbe divenire assai difficoltoso ed è questo un rischio che un’industria come AVIO S.p.A. non può certo ignorare. In questa circostanza, andrebbero allora individuate le catene di approvvigionamento delle tecnologie condivise, così da certificare la trasparenza di tutta la filiera, dai dispositivi hardware agli applicativi software.

Ma come può un’azienda cercare di arginare o, quanto meno, di mitigare un tale attacco cyber, partendo sempre dal presupposto che non può essere mai considerato il “rischio zero”?

Al riguardo, può essere uno spunto importante l’esperienza di Avio S.p.A.; azienda che, data la sua natura industriale e strategica, ha necessariamente dovuto rispondere in modo veloce e programmatico al quesito qui riportato, prevedendo azioni di mitigazioni del rischio cyber relativo alla propria supply chain, al momento di selezionare un possibile fornitore.

Per assicurarsi una buona protezione, Avio S.p.A. ha definito linee guida e controlli integrandoli con i processi aziendali esistenti. A queste azioni poi si sono affiancate delle best practice nella gestione dei fornitori per quanto riguarda gli obblighi contrattuali, tra le quali la richiesta di notifica delle violazioni con una precisa timeline e dei parametri condivisi. Inoltre, l’azienda cerca sempre di richiedere al proprio fornitore l’integrità del prodotto; ma soprattutto cerca di fare in modo che tutti gli obblighi e le best practice siano messe in atto, a loro volta, anche dai fornitori nei confronti dei loro sub-fornitori.

Avio S.p.A., infatti, ha preliminarmente implementato tutte le misure sopra indicate, oltre ad averle anche integrate successivamente con le misure previste dal DPCM 81/2021 (Allegato B) aventi ad oggetto la gestione dei fornitori; le ha poi trasferite anche nelle proprie procedure aziendali, in modo tale da permettere a tutti i suoi dipendenti, attuali e futuri, di attuare queste best practice nel migliore dei modi.

Questa è una pratica molto utilizzata attualmente: si tratta, infatti, di inserire clausole di cyber compliance anche all’interno dei contratti di appalto, nelle condizioni generali di fornitura, nelle procedure aziendali, come appunto indicato anche per Avio S.p.A.

Si tratta di applicare principi organizzativi e gestionali tali da consolidare e perimetrare le azioni di sicurezza, che costituiscono la principale leva strategica per l’accelerazione e la crescita economica di un’intera impresa. Non si parla di strumenti informatici avanzati, ma di buona gestione d’impresa: cyber security e supply chain devono iniziare a essere considerati come espressione della medesima disciplina – cioè la gestione del rischio – e, per farlo, devono essere applicati i principi propri della gestione del rischio aziendale.

In primo luogo, occorre riconoscere come una minaccia alla catena di approvvigionamento minacci la tenuta dell’impresa stessa; da ciò discende che è fondamentale la collaborazione aperta e trasparente con i propri fornitori critici, nell’ottica di una più armoniosa coordinazione delle politiche di risposta a un evento critico. In secondo luogo, è necessario fortificare lo scheletro aziendale con una “squadra di risposta” che possa facilitare il percorso di incident response e che coinvolga, pertanto, non solo il dipartimento informatico aziendale ma anche la direzione generale, l’ufficio legale, il DPO incaricato, il responsabile di un eventuale sistema di qualità e del sistema di controllo della qualità del prodotto finale.

Tornando al nostro esempio pratico, relativo alle best practice applicate da Avio S.p.A., oltre a quanto sopra, nel momento in cui l’azienda ha l’esigenza di acquistare un bene o un servizio la Direzione Procurement attiva una procedura interna che prevede, in una fase iniziale – ossia prima di individuare l’effettivo fornitore – l’analisi di alcuni aspetti strettamente legati a un’eventuale vulnerabilità informatica in termini di outsourcing.

La scelta del fornitore di Avio S.p.A., prima di focalizzarsi su analisi tecniche e specifiche delle capacità di sicurezza informatica del soggetto individuato, parte nel selezionare determinati possibili fornitori che, ab origine, presentino determinate caratteristiche:

- fornitori di Paesi UE o NATO, in quanto hanno più probabilità di essere conformi a determinati standard di sicurezza;

- fornitori con certificazioni di cybersecurity rilevanti;

- fornitori con pregressa esperienza nel settore aerospaziale in cui Avio S.p.A. è uno dei leader mondiali.

Conclusa la verifica di questi aspetti più generici, la Direzione Procurement avvia una nuova analisi valutativa con lo scopo di verificare la valorizzazione qualitativa del “fornitore” e del “prodotto” offerto, il quale deve avere un peso sempre maggiore rispetto al fattore prezzo.

Al termine di questo preliminare processo di selezione, è così individuata la “rosa” dei possibili fornitori di Avio S.p.A., che, come già indicato in precedenza, dovranno poi soddisfare tecnicamente quei requisiti di sicurezza indicati nelle proprie condizioni generali di contratto, nonché nelle proprie policies e procedure aziendali, inerenti alla loro infrastruttura informatica.

Tuttavia, quanto descritto in precedenza non è sufficiente a garantire la propria azienda da eventuali attacchi informatici; pertanto, diviene necessario progettare allo stesso tempo l’armatura difensiva aziendale per i casi di interruzioni di fornitura che andrebbero ad impattare sulla business continuity[7] e definire processi di disaster recovery[8] come, ovviamente, realizzato anche da Avio S.p.A.

Infatti, è proprio in un’ottica di business continuity che è necessario agire: e, per assicurarla, è necessario che le aziende si dotino di sistemi di business continuity management.

Lo scopo ultimo per ogni azienda è assicurarsi la continua erogazione dei propri servizi e la certezza di poter svolgere le proprie attività anche in caso di incidenti o problemi. A tal fine le aziende redigono un business continuity plan, uno degli strumenti più efficaci per assicurare la resilienza cyber: si tratta di un “manuale d’uso” delle eventuali minacce in cui l’azienda può incorrere e delle relative soluzioni che questa può adottare.

Non vi è dubbio che fornirsi di un esaustivo business continuity plan sia fondamentale per la prevenzione dei rischi e per la valutazione degli interventi nei casi di concretizzazione degli eventi avversi, all’interno del quale si dovranno prevedere anche attività di disaster recovery.

Un altro fronte a cui è necessario prestare attenzione da parte delle aziende – e che rientra appieno nel monitoraggio della sicurezza della propria supply chain – è legato all’incursione malevola all’interno delle piattaforme informatiche aziendali della catena di fornitura. Si tratta di attacchi informatici alle catene di approvvigionamento tramite minacce dette Advanced Persistent Threat[9] o APT (i malware rappresentano la componente più nota e spesso utilizzata per questa tipologia di attacchi), che rappresentano circa il 92% degli incidenti di sicurezza informatica tra le piccole e medie imprese nel mondo.

L’effetto “a cascata” provocato da questi attacchi dipende dalla sicurezza di ogni singolo tassello della supply chain e dimostra come la minima debolezza di un partecipante alla catena possa creare problematiche ingenti e irreversibili, non solo a tutti gli appartenenti alla catena ma anche a chi, pur non ne facendone parte, può risentire gli effetti dell’incidente: ad esempio consumatori, Stati, etc.

Dunque è necessario che, a tutela della sicurezza della supply chain, le aziende definiscano i fornitori più critici, ovvero quelli che potrebbero comportare le conseguenze più problematiche in caso di data breach/malfunzionamento dei loro sistemi informatici; e che individuino al loro interno il “Vendor Owner”, persona dell’organizzazione responsabile della gestione e reporting di tutti gli aspetti, comprese eventuali problematiche legali, audit, revisione di procedure e documentazione fornita dal Vendor.

Ultimo elemento – forse il più rilevante – è, infine, quello della programmazione: ossia cercare di immaginare un’interruzione di servizio o un attacco informatico alla propria catena distributiva e, quindi, pianificare le modalità tramite le quali riaccendere i motori dell’impresa e far ripartire la produzione.

La migliore strategia, in questo caso, risiede proprio nella preparazione, nella valutazione dei rischi e nella mitigazione degli stessi attraverso una serie di strumenti non soltanto tecnologici, quanto soprattutto culturali.

Anche il World Economic Forum si esprime in materia e propone tre principi fondamentali che possono contribuire alla mitigazione della sfida della sicurezza della supply chain.

- Integrare sicurezza e privacy nel processo di approvvigionamento e nel ciclo di vita: avere una politica di gestione dei rischi delle terze parti garantirà che sicurezza e privacy siano sempre prese in considerazione con misure mature, coerenti ed efficaci.

- Adottare un approccio basato sul rischio delle valutazioni di terze parti: tale approccio sarà in grado di aiutare il processo decisionale di accettazione o rifiuto delle terze parti e mitigare, di conseguenza, le minacce che le terze parti potrebbero porre a tutto l’ecosistema della supply chain.

- Implementare policy sul codice sorgente e policy sullo sviluppo, che deve essere sicuro by design: ciò mira a ridurre al minimo i rischi relativi al ciclo di vita del software, che deve prendere in considerazione anche l’impatto sui clienti in caso di possibile incidente. Tale approccio aiuterà a proteggere tutto l’ecosistema digitale della supply chain, contribuendo al tempo stesso a rafforzare la fiducia.

Le raccomandazioni per il cliente includono:

- identificare e mantenere una documentazione aggiornata di fornitori e provider di servizi;

- definire criteri di rischio per i differenti fornitori e servizi, identificando le criticità e i possibili “point of failure”;

- avere un piano di monitoraggio dei rischi a cui si è esposti per il fatto di essere parte di una supply chain;

- gestire i fornitori durante tutto il ciclo di vita di prodotti e servizi, pianificando le procedure per le fasi di “end of life”;

- classificare gli asset e le informazioni che vengono condivise con i fornitori, identificando delle procedure di accesso alle stesse e di gestione del modo in cui vengono trattate.

Le raccomandazioni per il fornitore includono:

- assicurarsi che l’infrastruttura utilizzata per le fasi di sviluppo, creazione, gestione e consegna del prodotto segua le best practices per la cybersecurity;

- implementare un processo di sviluppo, manutenzione e supporto del prodotto coerenti con i processi di sviluppo del prodotto comunemente accettati;

- monitorare le vulnerabilità di sicurezza segnalate da fonti interne ed esterne, che includano i componenti di terze parti utilizzati;

- mantenere un inventario delle risorse che includa informazioni rilevanti per le patch.

Alla luce di quanto emerso, occorre quindi facilitare un processo di armonizzazione tra le indicazioni, le norme e le best practice fornite per il problema analizzato. L’approccio finalizzato alla messa in sicurezza della catena di approvvigionamento è quello del risk management, non quello tecnologico: lo strumento è di indole informatica ma la soluzione va ricercata nelle procedure e nei processi, mentre la chiave di lettura è la continua e costante integrazione e attuazione del risk management alla supply chain.

Note

[1] Si intende quel processo di indagine promossa proprio dal titolare o dall’amministratore di un’impresa sull’impresa stessa, spesso svolta ai fini della futura cessione dell’attività.

[2] L’infrastruttura IT è costituita da hardware, software e rete, ovvero i componenti necessari a far funzionare e gestire gli ambienti IT enterprise. Può essere distribuita all’interno di un sistema di cloud computing o nella struttura stessa di un’organizzazione.

[3] La virtualizzazione è un processo che consente alle aziende di eseguire più macchine virtuali su una singola macchina fisica: permette quindi di eseguire simultaneamente più sistemi operativi sullo stesso apparato informativo, migliorando l’affidabilità del sistema e riducendo i costi relativi all’hardware.

[4] L’ERP (Enterprise Resource Planning) è un tipo di sistema software che aiuta le organizzazioni ad automatizzare e gestire i processi aziendali principali per ottenere le prestazioni ottimali.

[5] Un sistema di gestione dei trasporti (TMS) è una piattaforma logistica che utilizza la tecnologia per aiutare le aziende a pianificare, eseguire e ottimizzare il movimento fisico dei prodotti, sia in entrata che in uscita, assicurandosi che la spedizione sia conforme e che la documentazione adeguata sia disponibile.

[6] WMS Cloud estende le supply chain per uniformare la gestione dell’inventario e i servizi di evasione degli ordini ai metodi di acquisto moderni, offrendo visibilità in tempo reale sull’intero magazzino tramite smartphone e browser: l’unico requisito è disporre dell’accesso ad Internet.

[7] Processo atto a individuare le potenziali minacce alle quali è esposta una data organizzazione e a definire i processi necessari per assicurare la resilienza della struttura a seguito del verificarsi delle condizioni avverse, per porre al sicuro l’operatività, la capacità produttiva, gli interessi e l’immagine dell’azienda.

[8] Il disaster recovery, parte integrante di un business continuity plan, specifica le funzioni da mettere al sicuro e le misure da adottare per raggiungere questo obiettivo.

[9] Le Advanced Persistent Threats rappresentano una minaccia avanzata e persistente, ovvero un attacco informatico complesso e selettivo che, mediante un accesso non autorizzato ai sistemi di informazione e comunicazione, è in grado di accedere a dati riservati o causare danni a un’azienda, un’industria o un’organizzazione.

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #6” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-6/

Articolo a cura di Giorgio Martellino

Avvocato e Giurista d’impresa, dal 2016 è General Counsel, Compliance Officer e Risk Manager nonché membro dell’Odv 231 di Avio (società quotata alla Borsa di Milano segmento STAR).

In oltre vent’anni di esperienza maturata sia in contesti esteri (Abbott) che presso multinazionali italiane (Natuzzi) anche quotate (Cementir Holding), ha diretto gli affari legali e societari occupandosi anche di sistemi di Corporate Governance e di Compliance aziendale.

Già General Counsel & Compliance Officer di Acquedotto Pugliese, nonché docente e relatore su tematiche concernenti la compliance, la responsabilità amministrativa delle società/enti ex. D. lgs. 231/2001 e la prevenzione della corruzione, è Presidente AITRA (Associazione Italiana Trasparenza e Anticorruzione) e Vice Presidente AIGI (Associazione Italiana Giuristi di Impresa).