Sovranità Digitale: Controllo, Sfide e Prospettive Future

La relazione “Sovranità Digitale e Intelligence”, presentata durante il 22° Forum ICT Security da Francesco Arruzzoli, Responsabile del Centro Studi Cerbeyra, ha evidenziato l’importanza cruciale del controllo delle informazioni e delle risorse tecnologiche.

L’intervento ha esplorato l’impatto degli hyperscaler – come Amazon e Google – sulla sovranità digitale, evidenziando le soluzioni adottate da queste aziende, tra cui la costruzione di data center sul territorio europeo.

Sono stati altresì discussi i rischi legati alla sovranità digitale e l’importanza di normative per la protezione dei dati: in particolare, la presentazione ha sottolineato anche la necessità di piani di emergenza per contrastare efficacemente cyber attacchi di ampia portata.

Guarda la video registrazione completa dell’intervento:

Concetti fondamentali della Sovranità Digitale

Il relatore ha introdotto il tema trattato con una citazione significativa: “La libertà è partecipare al governo della propria vita”.

Così scriveva, oltre 2000 anni fa, Marco Tullio Cicerone in un trattato sulla libertà e la sovranità: Arruzzoli ha sottolineato la sorprendente attualità di queste parole, che dopo due millenni continuano a fornire degli insegnamenti essenziali.

La sovranità di cui parlava Cicerone, infatti, è un concetto che oggi si estende al mondo digitale. Non più esclusiva del mondo fisico, la sovranità ha infatti assunto una dimensione virtuale: la sovranità digitale rappresenta il diritto di ogni individuo, organizzazione, azienda, ente pubblico o nazione di controllare le proprie informazioni, risorse tecnologiche e identità online.

Senza questo controllo si rischia di essere influenzati da poteri invisibili, perdendo la propria autodeterminazione in un mondo sempre più iperconnesso.

Pilastri della Sovranità Digitale

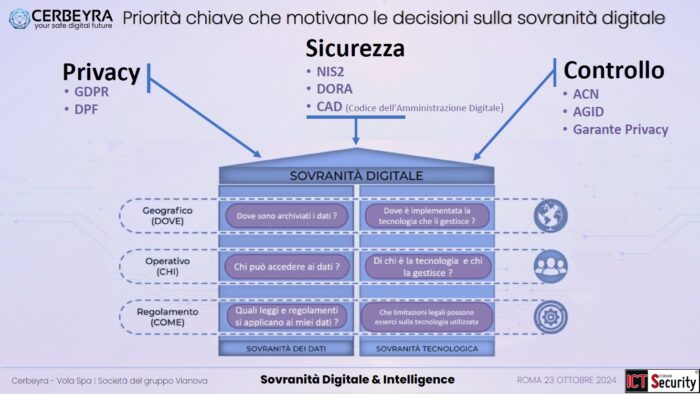

Tale sovranità digitale si fonda su due pilastri fondamentali: la sovranità dei dati e la sovranità tecnologica.

Per misurare il livello di controllo su tali domini, è utile rispondere a tre domande: dove, chi e come?

- Dove: la localizzazione geografica dei dati e delle infrastrutture che li gestiscono.

- Chi: chi ha accesso ai dati, nonché chi possiede e controlla la tecnologia che li amministra.

- Come: i regolamenti applicabili, ossia quali leggi si applicano ai dati e quali limitazioni legali esistono nell’uso della tecnologia.

Rispondere a queste domande fornisce un metro di giudizio per valutare il livello di controllo sulla propria sovranità digitale.

Quadro normativo per la Sovranità Digitale

Questi aspetti sono già disciplinati da diverse normative. Tra queste il GDPR, che tutela della privacy dei dati; il Data Protection Framework (DPF), che regolamenta le trasmissioni digitali dei dati personali tra Stati Uniti ed Europa; infine la direttiva NIS 2, che detta norme per la sicurezza delle reti e dei sistemi informativi, insieme al DORA, la sua versione specificamente dedicata ai servizi finanziari, che entrerà in vigore nel gennaio 2025.

Inoltre, per l’Italia, il Codice dell’Amministrazione Digitale (CAD) fornisce indicazioni su come la Pubblica Amministrazione debba gestire dati e informazioni. Anche diversi organi di controllo, quali l’Agenzia per la Cybersicurezza Nazionale, l’AGID e il Garante per la Privacy, sono impegnati nella gestione di queste complesse questioni.

L’Unione Europea sta sviluppando ulteriori progetti in materia. Ne sono esempi il Cloud Service Scheme (EUCS) dell’ENISA, che mira a creare livelli di certificazione in base alla sensibilità dei dati gestiti dai fornitori di servizi cloud; o iniziative come Gaia-X, mirato alla creazione di una federazione di cloud provider che garantiscano regole di trasparenza e sicurezza.

Tuttavia – secondo Arruzzoli – queste iniziative rischiano di essere compromesse, poiché uno dei principi di base è che i fornitori dei servizi siano esclusivamente europei. Ciò ha inevitabilmente suscitato la reazione delle big tech come Amazon, Google e Microsoft che, in quanto hyperscaler capaci di erogare servizi a miliardi di utenti, hanno interessi economici e politici che spesso si situano in “zone grigie” rispetto alla sovranità digitale.

Rischi e sfide della Sovranità Digitale

In risposta all’elaborazione delle normative europee per la certificazione dei fornitori di servizi cloud, queste grandi aziende hanno definito rapidamente le proprie soluzioni di sovranità digitale, costruendo data center nel territorio europeo nonché utilizzando il loro potere di lobbying per evitare di essere escluse dalla gestione della sovranità digitale dell’Unione.

Al riguardo hanno sostenuto che, se fossero escluse, il divario tecnologico tra l’Europa e il resto del mondo aumenterebbe, con conseguenze economiche negative per le imprese e le nazioni del Vecchio Continente.

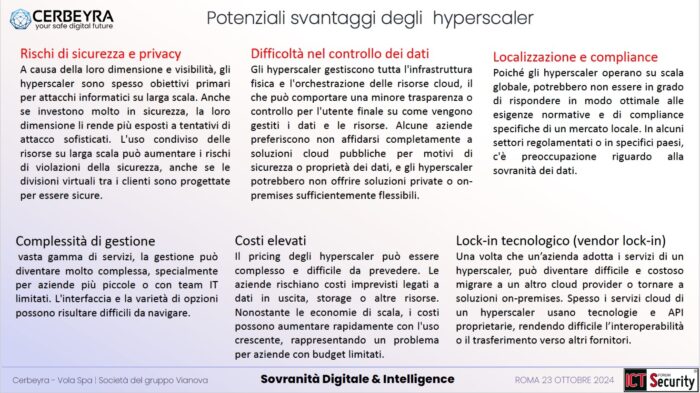

Tuttavia, il relatore ha portato l’attenzione sui principali rischi per la sovranità digitale che deriverebbero dall’affidarsi agli hyperscaler.

Il primo è relativo agli attacchi informatici: entità globali che gestiscono miliardi di utenti rappresentano, infatti, bersagli estremamente attraenti per il cybercrime e un attacco nei loro confronti potrebbe colpire simultaneamente governi e cittadini in diverse parti del mondo, rendendo estremamente difficile la gestione delle conseguenze.

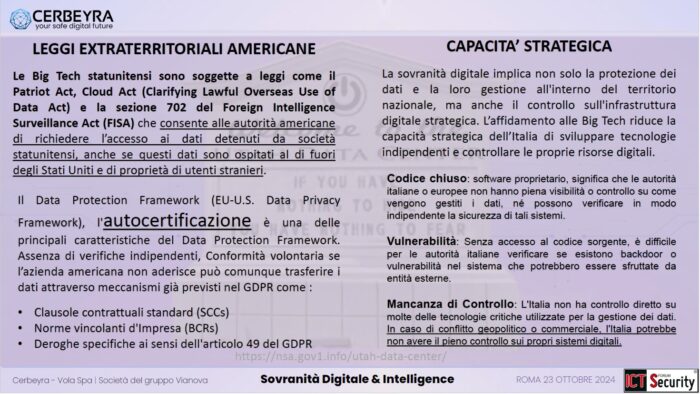

Un ulteriore rischio è legato alla compliance e alla localizzazione dei dati: chi gestisce i dati e chi ne detiene il controllo effettivo sono aspetti non sempre trasparenti. Normative come il Cloud Act, il Patriot Act e la sezione 702 del Foreign Intelligence Surveillance Act (FISA) consentono infatti alle agenzie governative USA di accedere alle infrastrutture tecnologiche delle big tech in qualsiasi Paese si trovino, anche se i dati appartengono a cittadini stranieri, potendo così aggirare qualsiasi regolamento europeo in materia.

Nonostante l’Europa abbia tentato di affrontare queste sfide con il Data Protection Framework, il relatore ha ricordato come la sua efficacia sia limitata dal fatto che si basa sull’adesione volontaria delle big tech.

Ciò solleva importanti dubbi strategici sulla sicurezza delle informazioni e sul controllo effettivo della tecnologia; soprattutto guardando al futuro sviluppo dei computer quantistici, che porteranno ad un enorme aumento della capacità di elaborare e correlare i nostri dati personali.

Sovranità Digitale: controllo e soluzioni nazionali

Per offrire un esempio concreto di mancanza di controllo sui propri dati, Arruzzoli ha citato un’applicazione utilizzata per registrare videoconferenze e analizzare i sentimenti dei partecipanti. Questa funzione viola infatti l’art. 5 dell’Artificial Intelligence Act, che vieta espressamente la deduzione delle emozioni sul posto di lavoro.

Il relatore ha pertanto evidenziato come, nonostante le leggi vigenti, esistano numerose falle nella regolamentazione e il rischio di un’estrazione illecita di dati – di cui spesso non siamo neppure consapevoli – resti elevato.

È quindi cruciale creare ecosistemi digitali nazionali in cui cittadini, aziende ed enti governativi possano avere un pieno controllo sulle proprie informazioni.

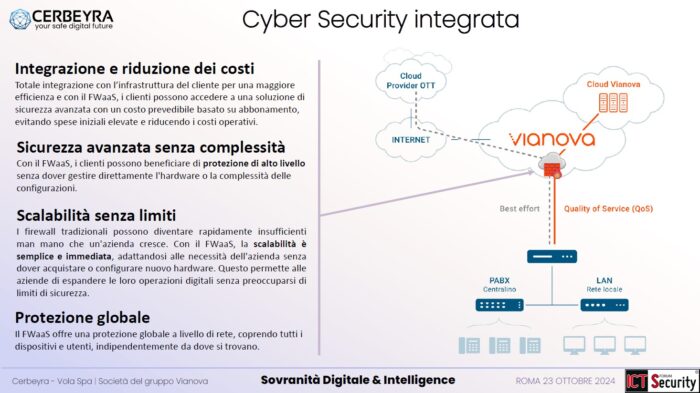

Un esempio virtuoso citato nell’intervento è rappresentato dal gruppo Vianova, operatore integrato che offre telefonia fissa, mobile e servizi avanzati di telecomunicazione impegnandosi a gestire i dati degli utenti in modo da garantire l’affidabilità e la sicurezza dei relativi processi.

Il Modello Vianova: un approccio alla Sovranità Digitale

Il gruppo Vianova gestisce una propria rete, infrastruttura e data center – tutti situati in territorio italiano – per offrire un elevato livello di controllo e sicurezza ai clienti, che sono esclusivamente aziende ed enti governativi.

La connettività è progettata per evitare compromissioni anche in caso di congestionamento della rete; in tal modo nel 2023 è stato possibile prevenire quasi il 70% dei disservizi ancor prima che fossero segnalati dagli utenti. I data center di Pisa e Massarosa, Tier IV compliant, garantiscono, tanto sui servizi di hosting quanto in caso di co-location, la massima sicurezza ai dati del cliente.

La sicurezza è integrata by design in tutte le comunicazioni, includendo servizi quali il “firewall as a service” o le connessioni private per la telefonia mobile.

nfine, l’intelligenza artificiale è implementata tramite una piattaforma di Cyber Threat Intelligence Cerbeyra che monitora costantemente la rete e i sistemi dei clienti, rilevando vulnerabilità o anomalie per attivare immediatamente le operazioni di risposta.

Un esempio concreto citato da Arruzzoli ha riguardato l’analisi di un’attività di phishing. Nel caso esposto, la piattaforma Vianova aveva rilevato come la sandbox di Microsoft Defender non si fosse limitata a esaminare il contenuto di un’email ricevuta dal cliente ma avesse avuto accesso, durante il processo, a numerose informazioni aggiuntive.

Sebbene simili attività siano formalmente legali, il relatore ha evidenziato come si pongano – anche alla luce delle esaminate differenze normative tra Europa e Stati Uniti – seri interrogativi in merito a quale utilizzo venga fatto di tali dati, nonché all’effettivo controllo sugli stessi.

Verso una Sovranità Digitale sostenibile

In conclusione Arruzzoli ha ribadito come la sovranità digitale rappresenti la chiave per proteggere il futuro delle nazioni, dei cittadini e delle imprese.

Oggi, infatti, chi controlla i dati controlla il destino collettivo. È quindi essenziale lavorare per garantire un futuro in cui il controllo rimanga nelle mani di chi genera quei dati: un’efficace strategia di sovranità digitale deve basarsi su normative solide, infrastrutture robuste e consapevolezza diffusa, affinché il controllo delle informazioni resti in ambito locale e venga gestito in modo democratico e sicuro.

Con oltre 25 anni di esperienza nell’ambito della sicurezza delle informazioni Francesco Arruzzoli è Senior Cyber Security Threat Intelligence Architect presso la Winitalia srl di cui è cofondatore. Si occupa di progettare infrastrutture e soluzioni per la Cyber Security di aziende ed enti governativi. In passato ha lavorato per multinazionali, aziende della sanità italiana, enti governativi e militari. Esperto di Cyber Intelligence e contromisure digitali svolge inoltre attività di docenza presso alcune università italiane.