Sicurezza Informatica: una responsabilità condivisa

Moltissimi sono gli esempi del regno animale che ci insegnano che per risolvere un problema complesso dove il “singolo” non riuscirebbe, la collaborazione tra gli individui, consente di superarlo. Ad esempio lo Storno Comune (Stormus Vulgaris), piccolo uccello originario dell’Eurasia introdotto in tutti i continenti tranne America Meridionale e Antartide (sinonimo che la specie sa essere resiliente in situazioni critiche) utilizza, nei suoi spostamenti, la logica dello “stormo” per impersonare un essere di più grandi dimensioni, “collaborando” assieme per il primo scopo:

La sopravvivenza

Infatti un falco pellegrino, contro un singolo, avrebbe avuto una vittoria scontata.

Ma tanti storni in movimento coordinato riescono a far allontanare il falco e non farlo concentrare su un’unica preda. Questa ci insegna l’intelligenza “primordiale” del mondo animale: che la collaborazione, in situazioni di crisi, risulta sempre la via per il successo.

Le guerre si sono sempre vinte con grandi strategie, idee, armi oltre alle “persone”; e la logica della “collaborazione”, o più in generale “di squadra”, ha sempre fatto la differenza nei percorsi critici (oltre a far appassionare tifosi e radunare folle in grandi stadi da moltissimi anni). I crimini informatici stanno sempre più prendendo i connotati di una “cyber-war” dove singoli, grandi potenze, organizzazioni e divisioni di intelligence stanno dotando le proprie forze armate di armi cibernetiche, anche se abbiamo già approfondito il tema nello scorso articolo Stati e Guerre senza confini geografici.

Mi limito in questo caso solo a dire che, se una volta le guerre venivano vinte dagli eserciti, questa nuova guerra si potrà vincere solo se tutti (anche i singoli) saranno disposti a fare la loro parte con la propria “sensibilità” e “consapevolezza” mirando ad un secondo scopo:

Proteggere le informazioni

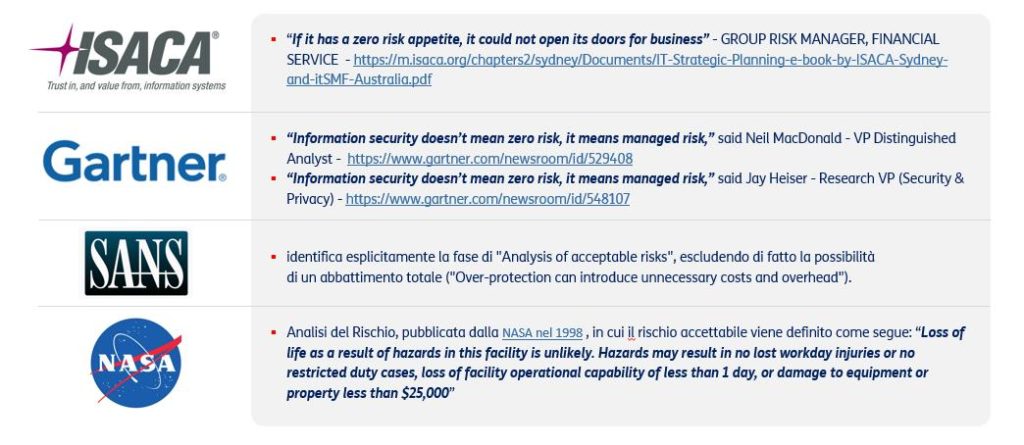

La parola “sicuro” non vuol dire “inviolabile”, perché il “Rischio zero” non esiste e, anche se tutti siamo coscienti di questo semplice principio, non riusciamo ad accettarlo.

Fonti internazionali che trattano il “rischio” come materia del proprio business hanno riportato, in saggi ed articoli accademici, messaggi puntuali e chiari su come tale concetto non sia perseguibile, spiegando che ogni rischio risulta “quantificabile”, “gestibile”, ma non completamente “eludibile”.

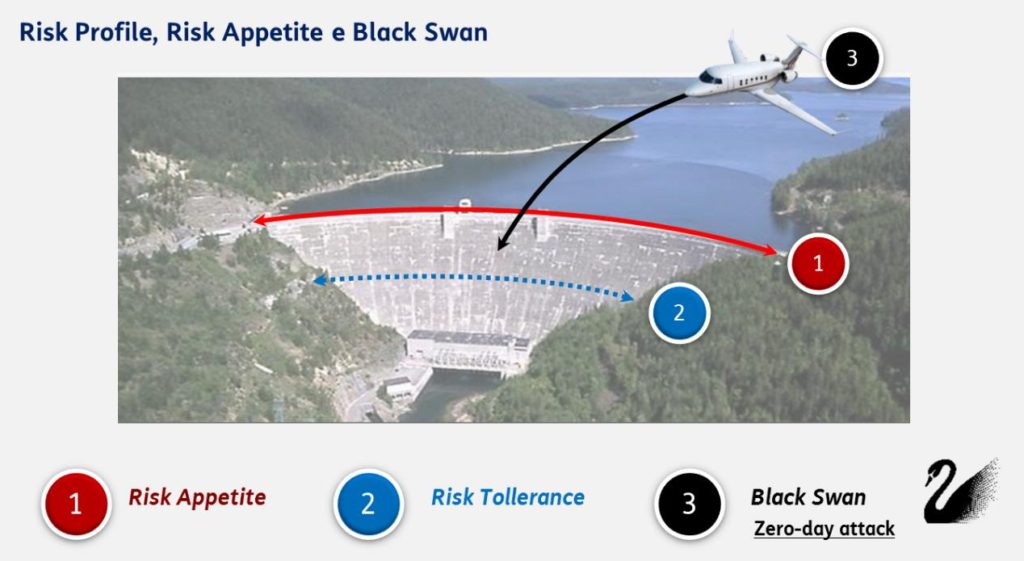

L’incidente dell’11 settembre del 2001 alle Torri Gemelle ci ha introdotto nell’era del “black swan”. Dopo l’incidente, infatti, si sono analizzati i progetti e ripercorse le analisi del rischio svolte in precedenza, che, seppur ipotizzavano un impatto di un aereo, non prevedevano una serie di situazioni di contorno completamente ignote, imprevedibili e concomitanti (almeno con gli strumenti dell’epoca) che ne hanno provocato il crollo.

Il vero problema è che su questi aspetti oggi siamo “antropologicamente refrattari” e poco strutturati ad accettare i rischi, oltre a non comprendere con precisione il reale danno che può essere generato da un abuso informatico – in termini di “brand-reputation” e “web-reputation” – se non correlando il tutto a una diretta perdita di denaro.

Nel prossimo futuro verremo chiamati più volte in causa, in quanto siamo solo all’inizio di questa “Big Challenge” che coinvolgerà tutti, pena una “De-Digitalization” massiva che riporterà l’uomo agli inizi del ‘900.

Presagio o verità? Lo scopriremo solo vivendo.

Sicuramente la materia è complessa, ma dobbiamo cominciare a pensare che la sicurezza informatica viene fatta da ognuno di noi e coinvolge le vite di ognuno ed è arrivato il momento di elevarci dall’essere focalizzati solo sul business, perché il business, dopo un data breach ben fatto, potrebbe non esserci più oppure riportare danni economici insostenibili. Per evitare tutto questo, in una complessità in continuo aumento, c’è solo una strada.

Una responsabilità condivisa

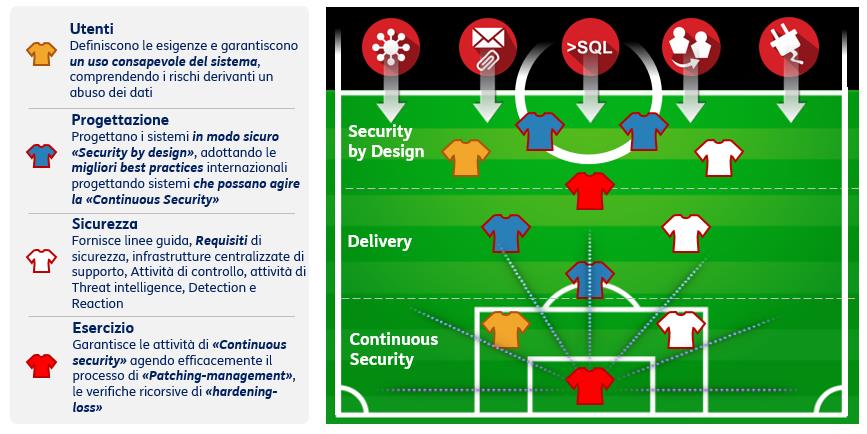

La sicurezza informatica è infatti una responsabilità condivisa tra chi progetta i sistemi, chi fornisce i requisiti di sicurezza da implementare, chi ne esercisce le funzionalità e chi utilizza i sistemi, cioè gli utenti finali.

Come una squadra di calcio protegge l’inviolabilità della propria porta da eventuali azioni di attacco, le persone coinvolte nella “squadra”, ognuna con il proprio “ruolo” e la propria “responsabilità”, garantiranno l’inviolabilità del sistema.

Se dovessimo dividere in fasi il ciclo di vita di un sistema, ci troveremo di fronte a tre macro-blocchi distinti e separati, in ognuno dei quali prenderanno parte attori differenti, che dovranno “collaborare” per progettare il sistema e, successivamente, esercirlo in modo sicuro.

La fase più delicata è la Security by Design, ovvero l’ideazione del sistema, dove vengono effettuate le scelte “strategiche” per rendere il tutto sicuro “sulla carta”, oltre a garantire nel futuro una efficace fase di Continuous Security (ovvero di sicurezza a lungo termine) dove dovranno essere agiti i processi industriali di Patching-Management e di Hardening-Loss.

La fase di Delivery, invece, sarà una fase prettamente “operativa”, di messa in atto di tutto quello che è stato pensato “sulla carta” nella fase di progettazione del sistema: come ad esempio la scrittura del codice, l’installazione dei prodotti e delle infrastrutture fisiche di supporto.

Conclusioni

La Sicurezza informatica è una materia complessa, connessa alle nostre vite che giorno dopo giorno sono sempre più bramose di “software” – e lo saranno ancor più inell’immediato prossimo futuro.

Tutti i sistemi sono violabili, questo è un dato di fatto: sappiamo anche che il successo di una violazione informatica è direttamente proporzionale al tempo di attacco e all’appetibilità dei dati contenuti in un sistema.

Occorre quindi mettere in atto tutte le migliori strategie per consentire che un eventuale attacco venga meno, o almeno provare (e riuscire) a farlo.

Ogni membro della squadra dovrà conoscere bene gli avversari e le loro strategie, i compagni della propria squadra, il campo di gioco, le proprie strategie di difesa e agire in modo competente e appropriato per garantire l’inviolabilità della propria porta.

Ecco perché la sicurezza informatica è una responsabilità condivisa, dove il risultato finale potrà essere raggiunto solo tramite la collaborazione. Purtroppo ci scontriamo sempre con i soliti problemi: materia complessa e conoscenza relativa, carenza nella gestione dei “dettagli”, inadeguatezza di skill per poter agire correttamente una Security by Design che si rispetti.

Ed ecco la grande sfida: elevare la cultura della Cyber Security su tutte le filiere di produzione dei sistemi, perché – d’altra parte – i sistemi li fanno i progettisti, le fabbriche e gli esercizi, oltre agli utilizzatori dei sistemi informatici stessi.

Articolo a cura di Massimiliano Brolli

Attualmente responsabile delle funzione di monitoraggio dei piani di sicurezza e delle attività di risk Assessment sui sistemi TIM e società partecipate, ha rivestito diversi incarichi manageriali in Telecom Italia e TIIT (Telecom italia information tecnology) spaziando da attività di governance e Audit di sicurezza ad attività di gestione applicativa di piattaforme centralizzate con un passato nello sviluppo del software in società come IBM, 3inet, Praxi e Bnl oltre a numerose attività di docenza svolte su ambiti come uml, object oriented e differenti framework e linguaggi di programmazione.