Shadow Data, cosa sono e perché sono importanti

Gli Shadow Data rappresentano un pericolo per aziende e utenti, poiché comprendono dati condivisi impropriamente su piattaforme cloud come Google Drive e Dropbox. L’uso improprio di queste piattaforme espone a rischi di violazione e cybercrime, con i criminali informatici in grado di accedere ai dati tramite tecniche come le Google Dorks. Per proteggere i dati aziendali nel cloud, è fondamentale l’uso di tecnologie di sicurezza come il CASB e una formazione adeguata per i dipendenti.

Shadow Data e piattaforme di cloud storage: i rischi potenziali

Si definiscono Shadow Data tutti quei contenuti caricati, salvati e condivisi in modo improprio su piattaforme di cloud storage. Queste informazioni, difficilmente controllabili dai team di ICT Security delle aziende, possono esporre i sistemi e gli account utenti a rischi di violazione e/o intrusione.

Le piattaforme di cloud storage come Microsoft OneDrive, Google Drive, Dropbox, Amazon Web Services, Amazon Drive e altre, permettono agli utenti di caricare i propri file su hard disk remoti, con il vantaggio di averli a disposizione ogni qualvolta ne abbiano la necessità. Basta fare l’accesso con le proprie credenziali per poter leggere, modificare, scaricare o condividere i propri file.

Uso improprio del cloud nelle aziende: il report di NTT DATA

La nota società di consulenza NTT DATA[1] ha pubblicato un articolo riguardante un’intervista condotta in Regno Unito, Francia, Germania e Spagna. I dipendenti di aziende operanti nei settori financial services, retail, manufacturing, professional services, IT e energy, sono stati intervistati per capire che uso fanno delle piattaforme di cloud storage di terze parti. Il risultato riporta che circa il 77% dei dipendenti utilizza giornalmente applicazioni di cloud storage per condividere informazioni aziendali. Questi dati sono spesso condivisi senza l’approvazione dell’unità di IT/Security e senza la loro consapevolezza.

La maggior parte delle criticità derivanti dagli Shadow Data, paradossalmente, non è causata dalla negligenza, ma dalla volontà dei dipendenti di svolgere la loro attività giornaliera in modo più efficace, con la mancanza di consapevolezza sui rischi che questo atto potrebbe comportare.

Fatta questa premessa, andiamo ad approfondire il fenomeno degli Shadow Data.

Shadow Data e cybercrime: come avviene la violazione

Prima di tutto è giusto precisare che questo fenomeno non affligge solamente le aziende, ma anche le singole persone che memorizzano e condividono i loro dati su piattaforme di cloud storage. Spesso gli utenti condividono i propri dati con altre persone ed è qui che si ha il punto di rottura tra il dato custodito in modo sicuro e il dato condiviso, spesso, pubblicamente su internet.

Le piattaforme di cloud storage consentono di condividere i file solo con le persone interessate o con un pubblico più ampio, attraverso una specifica URL, univoca ad ogni risorsa. Solo chi è in possesso della stessa ha la possibilità di accedere al dato, per cui, se non condivisa con terzi, teoricamente questa dovrebbe restare segreta. Purtroppo non è proprio così, in quanto questa URL diventa pubblica e quindi indicizzabile dai motore di ricerca, pertanto i criminali informatici, tramite l’uso delle Google Dorks, sono in grado di recuperare, scaricare il dato e leggerne il contenuto.

Esempi reali di Shadow Data esposti su Google Drive e Dropbox

Per dimostrare quanto sia facile per persone esperte attuare queste tecniche, ci fingeremo cyber criminali e proveremo a recuperare informazioni sensibili e nello specifico file contenenti password.

NOTA: Per ragioni di privacy e security, query, URL e parti del titolo dei risultati sono stati oscurati.

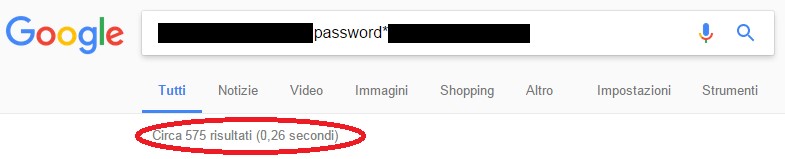

Concentrandoci su Google Drive otteniamo ben 575 risultati; un buon esito per aver appena iniziato. Si può sicuramente fare di meglio affinando la ricerca.

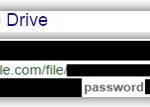

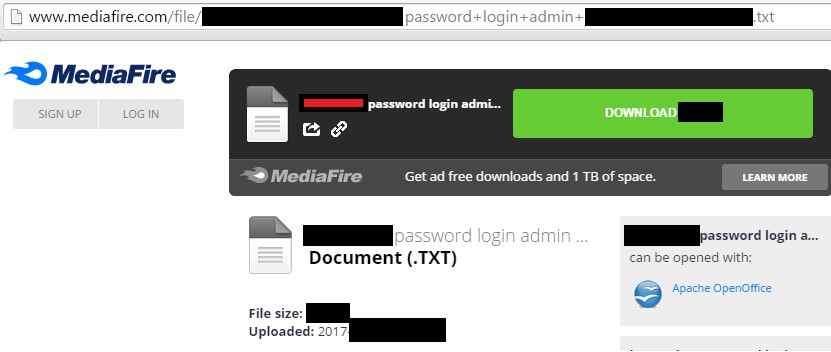

Spulciando tra i link troviamo file in formato testo (TXT), PDF, RAR, ZIP, pubblicamente esposti, che presumibilmente contengono password di vario genere.

Osservando con attenzione l’immagine sotto riportata, notiamo una cosa non troppo rassicurante, è pubblicamente disponibile un file contenente la password di un Programmable Machine Control – PMC.

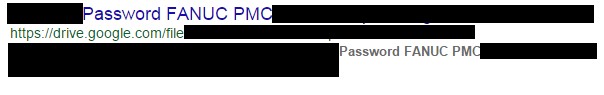

Ora eseguiamo la medesima query fatta in precedenza ma in questo caso incentriamo la ricerca su DropBox, noto provider di cloud storage. I risultati totali sono ben 102.000 e anche qui pubblicamente esposto troviamo una miriade di file.

Se proviamo a fare lo stesso test su altre piattaforme di cloud storage come Mediafire, Mega, ecc., otteniamo risultati altrettanto interessanti.

Le conseguenze per utenti e aziende: come proteggere i dati aziendali nel cloud

Gli esempi sopra riportati sono abbastanza eclatanti per far percepire il pericolo a cui i singoli utenti, ma ancor di più le aziende, sono giornalmente esposti. La tecnologia, come ogni altra cosa, se usata, gestita o configurata in modo improprio, può comportare delle criticità.

Quanto emerso dai test però non deve portare il lettore a pensare che sia inopportuno salvare i propri dati sul Cloud.

Gli utenti devono prestare più attenzione alle informazioni sensibili che condividono pubblicamente; d’altro canto, le aziende che decidono di approcciare all’uso del cloud, devono essere consapevoli che perderanno la possibilità di avere accesso fisico ai server che ospiteranno le loro informazioni e che il perimetro aziendale non esisterà più.

Il ruolo del CASB e la collaborazione tra aziende e fornitori di servizi cloud

Occorre pertanto cambiare approccio tenendo ben in considerazione l’uso di tecnologie di security atte a proteggere le informazioni e i dati residenti in cloud. La scelta ideale per le aziende in tal senso è il Cloud Access Security Broker (CASB). Questo software, basato in cloud o nel data center locale, si pone come intermediario tra il cloud service consumers (cliente/consumatore) e il cloud service providers (chi fornisce il servizio cloud). Il suo scopo è quello di definire e applicare le politiche di sicurezza (device profiling, encryption, tokenization, logging, ecc), monitorare le attività degli utenti e allertare gli amministratori nel caso in cui si verifichino situazioni o azioni considerate potenzialmente pericolose.

Quando si parla di Cloud Security sono due gli attori in campo: il primo è il fornitore del servizio, il secondo è l’azienda cliente. Laddove il primo deve garantire che la propria infrastruttura sia sicura e che i dati e le applicazioni dei propri clienti siano protetti, il secondo deve adottare le giuste misure di sicurezza e di autenticazione per consentire l’accesso ai dati e alle applicazioni.

Le aziende dovrebbero preoccuparsi di fare un’accurata formazione a tutti i dipendenti sui rischi legati all’uso delle nuove tecnologie, in particolare rispetto all’uso del cloud e alla condivisione delle informazioni in rete. Quanto detto andrebbe a ridurre di molto il rischio degli Shadow Data rendendo l’utente più conscio delle sue azioni e le strutture di ICT Security più consapevoli dei dati esposti online.

Conclusioni: sicurezza e innovazione nel cloud

Personalmente ritengo che l’utente dovrebbe rispettare i regolamenti aziendali e usare gli strumenti messi a sua disposizione senza prendere iniziative o pubblicare documenti su soluzioni di terze parti. Queste, pur permettendogli di svolgere le attività quotidiane in modo più efficiente, fanno incorrere l’azienda in grossi e inutili rischi di sicurezza. Penso che, al fine di creare un buon approccio tra l’utente e le nuove tecnologie, sia doveroso che in ogni azienda sia presente una figura che si occupi di innovazione e faccia interagire i dipendenti con le nuove tecnologie ascoltando le loro esigenze al fine di trovare soluzioni nuove che, nel rispetto delle politiche aziendali, rendano più efficiente lo svolgimento dell’attività lavorativa giornaliera.

In conclusione questo articolo non vuole essere pro o contro il cloud, l’obiettivo è quello di far riflettere sui vantaggi che esso offre ma anche sui pericoli che gli Shadow Data possono rappresentano per i singoli utenti e le aziende.

Note

- [1] http://www.eu.ntt.com/en/Shadow_IT.html

A cura di: Giuseppe Brando

Dottore in Ingegneria Informatica, ha trasformato la passione per la sicurezza informatica nella sua attività professionale.

Durante il periodo universitario ha costruito forti competenze nello sviluppo software. Ha ampliato la sua conoscenza e le sue competenze lavorando in aziende di primaria importanza e svolgendo attività di Incident Response, sistemista in ambito Security, Penetration Test, Source Code Review, Malware Analysis e Code Reverse Engineering.

Esperto in attività di Open Source Intelligence (OSINT), attualmente si occupa di Cyber Threat Intelligence con l’obbiettivo di individuare preventivamente le minacce, studiare le tattiche, le tecniche e le procedure (TTP) usate durante gli attacchi e il modus operandi dei Cyber criminali.

Collabora a programmi di Bug Bounty tramite i quali ha ricevuto diversi riconoscimenti per le vulnerabilità individuate e conduce inoltre attività di formazione sulle tematiche legate alla Cyber Security e investigazione su eventi Cyber.