Security Twin e Dati Sintetici: verso una nuova era della Sicurezza nelle Infrastrutture ICT/OT

Nel corso del Forum ICT Security 2024, il prof. Fabrizio Baiardi – coordinatore del gruppo ICT Risk Assessment and Management del Dipartimento di Informatica dell’Università di Pisa e consulente scientifico di Haruspex – ha presentato un’analisi dedicata all’utilizzo di dati sintetici prodotti mediante Security Twin per la protezione delle infrastrutture ICT/OT.

Security Twin e Dati Sintetici: una rivoluzione nella Security by Design

Sulla scorta della sua vasta esperienza nell’analisi dei rischi cyber relativi alle infrastrutture critiche, il relatore ha evidenziato come le metodologie tradizionali di security testing appaiano ormai inadeguate a contrastare le moderne tecniche di attacco.

Per questo l’utilizzo di un Security Twin per la produzione di dati sintetici può rappresentare una vera rivoluzione nell’ambito della cybersecurity, introducendo un paradigma innovativo per la Security by Design.

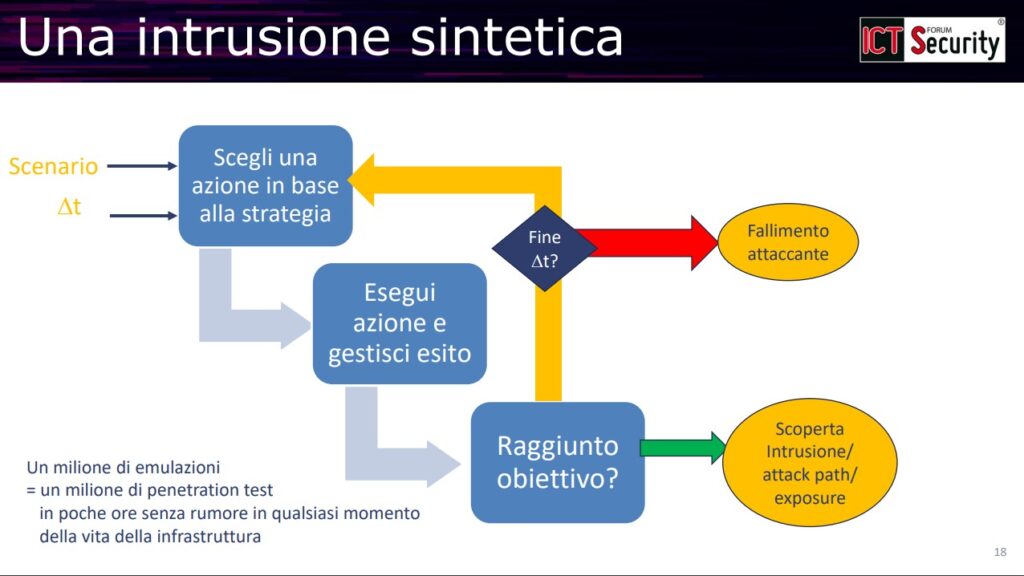

Questa metodologia si fonda sulla creazione di “gemelli digitale” dell’infrastruttura e degli attaccanti che vengono quindi utilizzati da una piattaforma digitale per simulare le intrusioni possibili e generare dati sintetici rappresentativi. Questi dati consentono di analizzare scenari di attacco complessi in un ambiente controllato e senza disturbare l’infrastruttura, anticipando i comportamenti dei potenziali attaccanti prima che possano manifestarsi nei sistemi.

Guarda il video completo dell’intervento:

Analisi delle intrusioni e MITRE ATT&CK

Il prof. Baiardi ha sottolineato che, nel contesto attuale della sicurezza informatica, gli attaccanti continuano a ottenere successi significativi nonostante l’implementazione di misure difensive sempre più sofisticate.

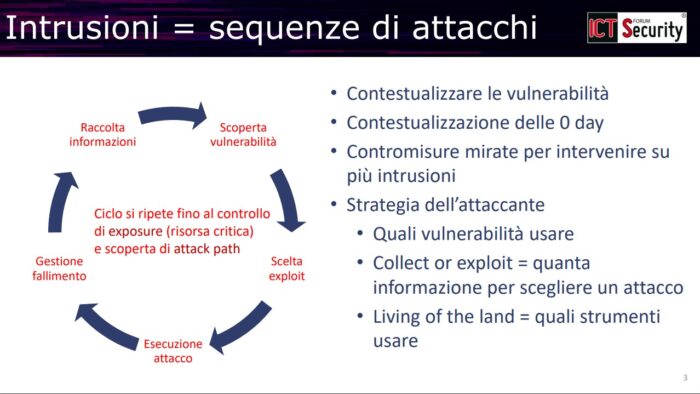

La chiave per comprendere questa persistente esposizione risiede nell’analisi delle intrusioni come sequenze dinamiche di azioni che gli attaccanti eseguono metodicamente: dalla raccolta iniziale di informazioni allo sfruttamento delle vulnerabilità, fino al movimento laterale all’interno dei sistemi compromessi.

La MITRE ATT&CK Matrix fornisce una mappatura dettagliata di queste tattiche, tecniche e procedure, offrendo un framework prezioso per comprendere le modalità con cui gli attaccanti raggiungono i loro obiettivi.

Tecniche sofisticate di attacco: Living off the Land

Per esemplificare le innovazioni alle strategie utilizzate delle moderne minacce il relatore ha citato il “Living off the Land”, in cui le minacce sfruttano elementi già presenti nel sistema anziché introdurre malware dall’esterno.

In alcuni casi, applicando questa e altre tecniche sofisticate, gli attaccanti sono stati in grado di utilizzare come vettori di attacco anche strumenti tradizionalmente deputati alla difesa, tra cui le soluzioni di Endpoint Detection and Response (EDR).

Secondo il prof. Baiardi, ciò dipende dal fatto che – soprattutto grazie al fenomeno ransomware – oggi i cyber criminali possono contare su ingenti risorse che li mettono in condizione di adottare un approccio sempre più “professionale” con una elevata innovazione e la possibilità di acquistare strumenti e vulnerabilità zero day sul dark web.

Vulnerabilità diffusa e limiti degli approcci tradizionali

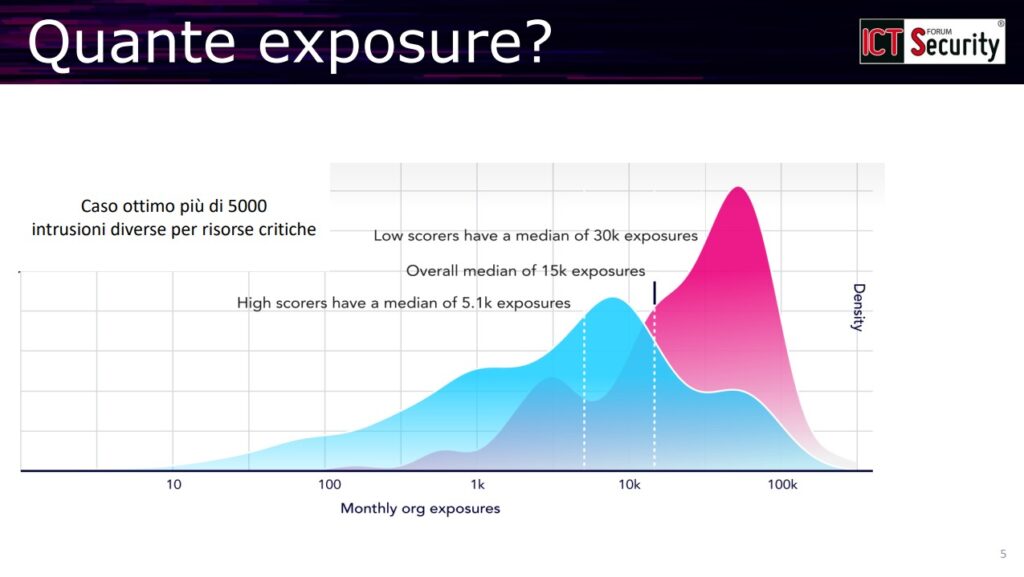

A conferma della criticità della situazione, il prof. Baiardi ha citato una ricerca Cisco che evidenzia come anche le organizzazioni più preparate presentino migliaia di risorse potenzialmente esposte ad attacchi esterni.

Nell’ambito di ecosistemi interconnessi e caratterizzati da una supply chain complessa, questa vulnerabilità diffusa diventa particolarmente preoccupante, poiché la compromissione di un singolo elemento può innescare un effetto domino con conseguenze devastanti anche su infrastrutture gestite da organizzazioni con elevati requisiti di sicurezza. E’ fondamentale riconoscere che, rispetto a tale scenario di rischio, i classici approcci alla sicurezza mostrano limiti significativi.

Nell’ambito di ecosistemi interconnessi e caratterizzati da una supply chain complessa, questa vulnerabilità diffusa diventa particolarmente preoccupante, poiché la compromissione di un singolo elemento può innescare un effetto domino con conseguenze devastanti anche su infrastrutture gestite da organizzazioni con elevati requisiti di sicurezza. E’ fondamentale riconoscere che, rispetto a tale scenario di rischio, i classici approcci alla sicurezza mostrano limiti significativi.

Il “patch all”, guidato da sistemi di scoring come CVSS o EPSS, spesso si rivela un esercizio futile: mentre un’organizzazione lavora per correggere le vulnerabilità note continuano infatti a emergerne di nuove, generando un ciclo infinito che non garantisce un reale miglioramento della sicurezza.

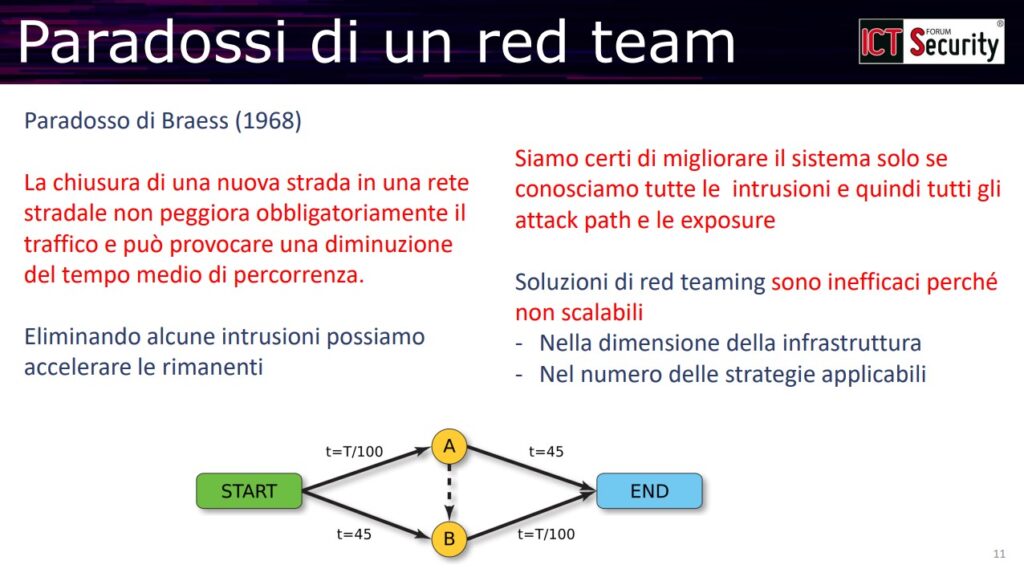

Paradossalmente, perfino il penetration testing tradizionale – sebbene ampiamente prescritto dalle normative europee – può peggiorare la situazione, in quanto la correzione selettiva delle vulnerabilità identificate può avere l’effetto indesiderato di agevolare altri percorsi di attacco.

Security Twin: un nuovo paradigma per la Sicurezza

Poiché la dinamicità delle minacce odierne rende sostanzialmente inutile fare riferimento ai dati storici – che descrivono una realtà ormai non più esistente – il relatore ha evidenziato la necessità di sviluppare soluzioni innovative e radicalmente differenti.

In questo contesto, il Security Twin emerge come uno strumento dal grande potenziale. Non si tratta, infatti, di una semplice virtualizzazione del sistema ma di un modello astratto dell’infrastruttura che include tutte le informazioni critiche per la sicurezza: moduli, interconnessioni, vulnerabilità, profili utente (in quanto potenziali destinatari di phishing) e altri vettori di attacco.

Questo consente la generazione di dati sintetici significativi per un’analisi della sicurezza che utilizzi anche i twin degli specifici Threat Actor di interesse per una organizzazione.

Dati Sintetici e Gemelli Digitali degli attaccanti

Il sistema include infatti anche “gemelli digitali” degli attaccanti, modellati in base alle loro varie strategie e obiettivi. Ad esempio un attaccante interessato al furto di proprietà intellettuale adotterà tecniche furtive per mantenere una presenza prolungata e non rilevata nel sistema, mentre un Threat Actor focalizzato sul sabotaggio potrebbe adottare approcci più aggressivi e tesi a ottenere un vantaggio immediato.

Insieme alle attività automatizzate che simulano il comportamento degli attaccanti, la generazione e l’analisi di dati sintetici costituiscono elementi cruciali.

Questi dati – ha evidenziato Baiardi – forniscono un corpus informativo che sarebbe impossibile ottenere tramite test tradizionali; se da un lato il volume e la varietà dei dati sintetici consentono di identificare pattern e vulnerabilità nascoste, dall’altro la loro natura simulata garantisce la possibilità di condurre analisi approfondite senza nessun impatto sui sistemi analizzati.

Il ruolo dell’Intelligenza Artificiale

L’intelligenza artificiale gioca un ruolo fondamentale in questo contesto, contribuendo a:

- raffinare le strategie di attacco simulate;

- analizzare i pattern emergenti dai dati sintetici;

- identificare correlazioni non evidenti tra diverse vulnerabilità;

- migliorare le capacità predittive rispetto alle minacce rilevanti;

- prevedere possibili evoluzioni delle tecniche di attacco.

Simulazioni e Identificazione dei Choke Point

Uno dei vantaggi più significativi del ricorso ai gemelli digitali è la possibilità di eseguire migliaia di penetration test senza impattare i sistemi produttivi, lasciandone inalterata l’operatività, che è particolarmente critica nei casi dei sistemi OT.

Ciò consente di condurre simulazioni e analisi approfondite per identificare i “choke point”, ovvero i punti critici dove convergono multiple vie di attacco.

Il prof. Baiardi ha ricordato come tali punti rappresentino tipicamente solo una piccola percentuale delle vulnerabilità totali: un ulteriore vantaggio del condurre molteplici simulazioni è proprio la possibilità di evidenziare le minacce più critiche, rendendo la remediation più gestibile ed efficace.

Analisi What-if e ottimizzazione della Sicurezza

Il sistema descritto nella presentazione supporta anche analisi di tipo “what-if” per valutare l’impatto di potenziali modifiche all’infrastruttura.

Consente inoltre di simulare l’introduzione di nuovi strumenti difensivi quali firewall, EDR o IDS, analizzandone l’efficacia prima di un deployment effettivo.

Questo approccio proattivo consente di ottimizzare gli investimenti in sicurezza e di valutare oggettivamente – alla luce delle informazioni raccolte – l’efficacia delle diverse soluzioni di protezione in rapporto allo specifico scenario di rischio, nonché alle sue prevedibili evoluzioni future.

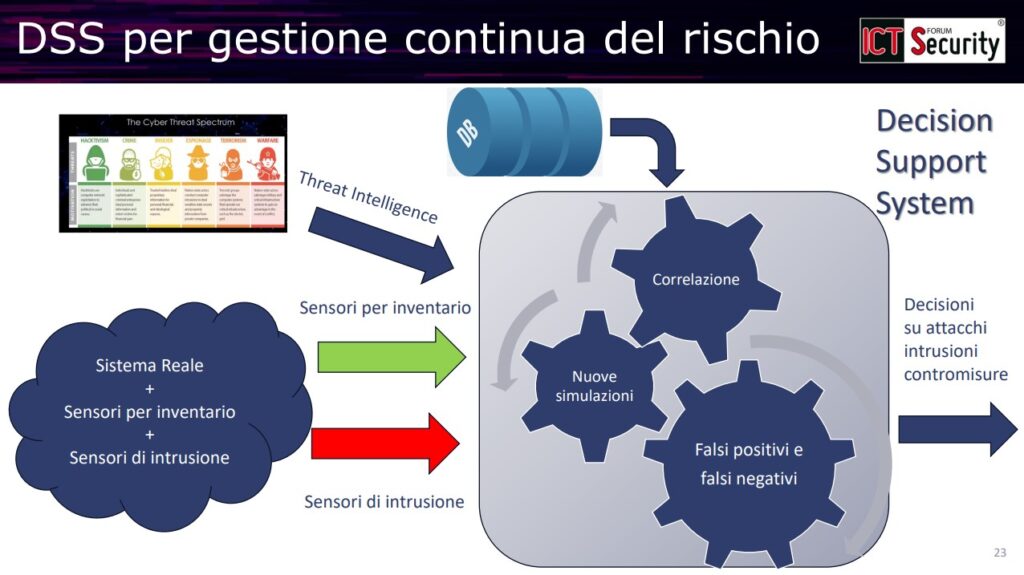

Aggiornamento continuo e riduzione dei falsi positivi

La raccolta continua di dati dal sistema reale – combinata con l’integrazione di fonti di threat intelligence – mantiene infatti il Security Twin costantemente aggiornato e rilevante rispetto alle minacce emergenti.

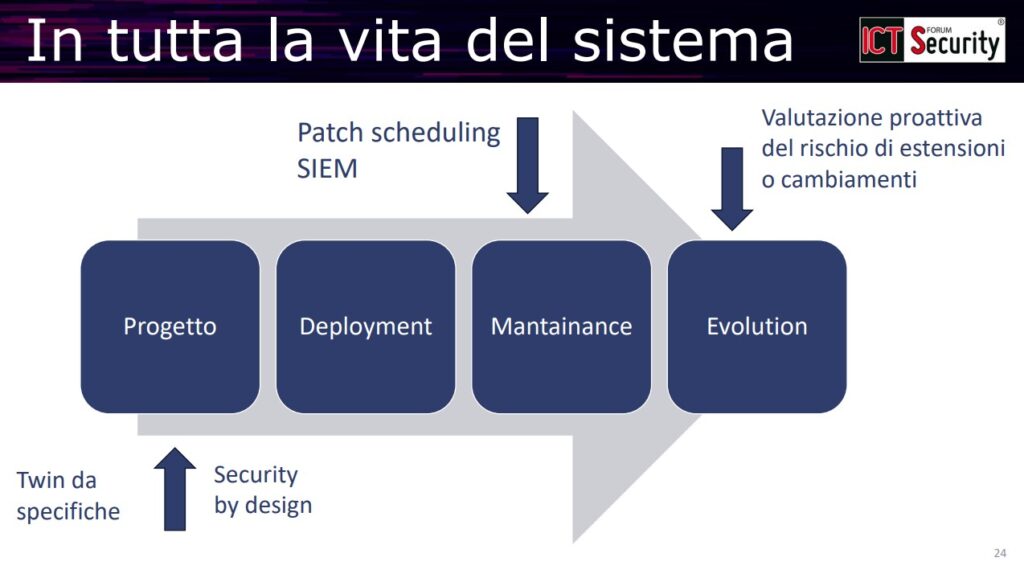

Il Security Twin dimostra inoltre la sua utilità durante l’intero ciclo di vita dei sistemi, dalla progettazione iniziale all’evoluzione continua dell’infrastruttura.

Come sottolineato dal relatore, un aspetto particolarmente incoraggiante emerso dalla sperimentazione è la significativa riduzione dei falsi positivi e negativi quando si analizzano intrusioni complete, anziché concentrare l’analisi sulle singole vulnerabilità.

Conclusioni: verso una Sicurezza dinamica e adattiva

In un contesto in cui la superficie di attacco continua ad espandersi, mentre le minacce diventano sempre più sofisticate, l’impiego di Security Twin abilita un’evoluzione sostanziale nel campo della cybersecurity e offre uno strumento concreto per migliorare la sicurezza delle infrastrutture.

A conclusione dell’intervento il prof. Baiardi ha ribadito come la produzione di dati sintetici mediante “gemelli digitali” possa dare un contributo essenziale soprattutto alla protezione delle infrastrutture critiche, rappresentando un passo significativo verso una sicurezza più dinamica e adattiva.

Per saperne di più leggi White Paper “Security Twins e il Futuro della Previsione di Intrusioni Cyber” scritto da Fabrizio Baiardi, Salvatore Ruggieri e Vincenzo Sammartino, del Dip. di Informatica, Università di Pisa, fornisce un’analisi approfondita su come i Security Twins e i dati sintetici stanno trasformando il panorama della sicurezza informatica. Scopri in dettaglio come creare un Security Twin, implementare il Twin della Minaccia e sfruttare i dati sintetici per potenziare la resilienza delle tue infrastrutture ICT/OT. Attraverso simulazioni costanti e accurate, avrai la possibilità di anticipare le intrusioni e proteggere in modo proattivo la tua azienda dagli attacchi più sofisticati. Questo prezioso contenuto di approfondimento è visionabile tramite libero accesso e scaricabile in maniera gratuita.

Full Professor, Università di Pisa

E' attualmente è professore ordinario di Informatica presso l'Università di Pisa dove coordina il gruppo di ricerca su ICT risk assessment and management. La sua attività di ricerca è focalizzata su strumenti e metodi formali l'automazione dell'analisi e la gestione del rischio.