Secondo l’indagine del Computer Emergency Response Team dell’Agenzia per l’Italia Digitale, un server su sette della Pubblica Amministrazione Italiana presenta vulnerabilità di livello alto

L’ultimo report prodotto da CERT-AgID (Computer Emergency Response Team) dell’Agenzia per l’Italia Digitale ha evidenziato che, in media, selezionando casualmente 7 server della Pubblica Amministrazione, uno di essi ha buona probabilità di avere una vulnerabilità High.

Un’indagine approfondita basata sul motore di Shodan che si sofferma a considerare sia la qualità delle vulnerabilità riscontrabili (di livello critico, alto, medio o basso) sia la quantità di sistemi che ne sono affetti evidenziando una situazione “allarmante”.

Il metodo di indagine

Per realizzare l’indagine, il CERT-AgID ha utilizzato il motore di ricerca di Shodan, che raccoglie le informazioni di tutti i dispositivi connessi ad Internet, compresi i server, e li ha incrociati con quelli di IndicePA, in cui sono censiti tutti i siti della Pubblica Amministrazione.

Il portale IndicePA raccoglie solo i siti istituzionali primari e non include quindi i sottodomini (webmail.nomedominio.gov.it, portale.nomedominio.gov.it, bustapaga.nomedominio.gov.it, fornitori32.nomedominio.gov.it, etc). Per aumentare la portata dell’analisi, il CERT-AgID ha sfruttato alcuni tools in grado di identificare sottodomini basandosi su fonti OSINT (Open Source Intelligence). Questo passaggio ha portato ad individuare 401.532 domini suddivisi fra sanità e assistenza; pubblica amministrazione centrale (PAC); pubblica amministrazione locale (PAL) ed istruzione.

Il motore Shodan analizza i dispositivi connessi ad Internet per mezzo di indirizzi IPv4, per ogni dominio ottenuto è stata fatta un’interrogazione DNS e preso il primo indirizzo IP ritornato: dei 401.532 domini ottenuti sono risultati 62.749 indirizzi IP, quindi in media ogni server ospita 6,4 domini.

L’analisi quantitativa e qualitativa

Le singole vulnerabilità si dividono in base alle categorie (Low, Medium, High, Critical) del loro punteggio CVSS (Common Vulnerability Scoring System) che consente alle organizzazioni di valutare le caratteristiche di una vulnerabilità e la sua gravità mediante un punteggio numerico. CVSS v3.0 ha introdotto 5 livelli di classificazione di una vulnerabilità basata sul suo score: (None: 0.0, Low: 0.1-3.9, Medium: 4.0-6.9, High: 7.0-8.9 e Critical: 9.0-10.0).

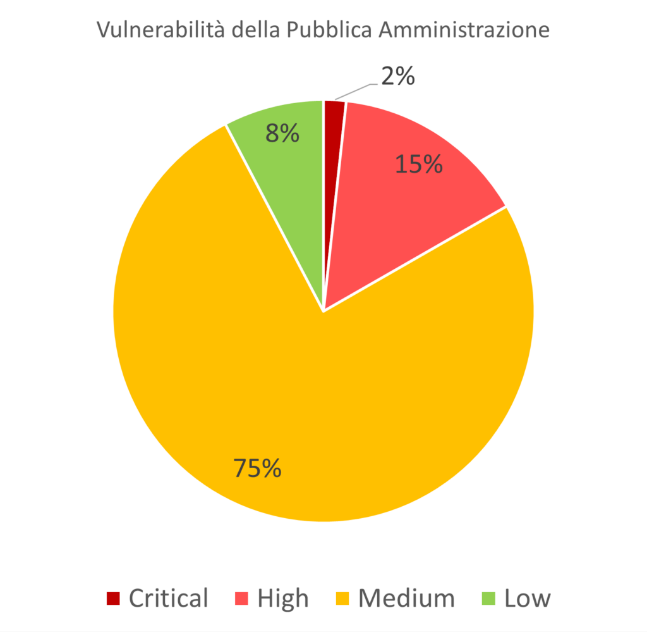

È bene precisare che sono categorizzate le vulnerabilità singolarmente riscontrate, quindi per costruzione nell’analisi qualitativa non è possibile avere la categoria “None” (che rappresenta l’assenza di vulnerabilità). In sostanza, il grafico sotto mostra come sono distribuite le vulnerabilità in base alla loro gravità, ma non è significativo riguardo la diffusione di tali vulnerabilità sui server della PA.

L’analisi qualitativa, evidenza che la maggior parte (75%) dei server della Pubblica Amministrazione presenta vulnerabilità di livello medio; il 15% è di livello alto; l’8% di livello basso e il 2% è critico.

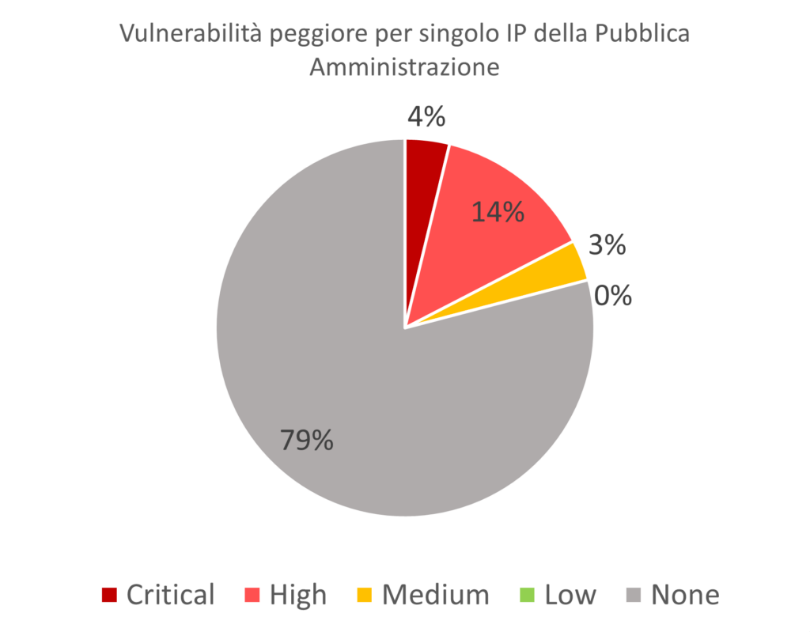

Utilizzando i dati aggregati si può risalire al numero di IP che hanno almeno una vulnerabilità Low, Medium, High, Critical e None e ciò consente di passare dall’analisi qualitativa a quella quantitativa, ovvero la misura di quanto sono diffuse le classi di vulnerabilità tra i vari server. In questo caso compare la classe None poiché sono analizzati i singoli IP (i quali possono non avere vulnerabilità rilevate).

L’analisi quantitativa evidenzia che circa quattro server su cinque (79%) non presenta vulnerabilità. Viceversa, significa che il 21% dei server è vulnerabile, prevalentemente con una vulnerabilità di tipo alto (14%).

Si può notare come, esclusi i server senza vulnerabilità (sezione in grigio), in media, prendendo sette server della Pubblica Amministrazione dalla lista di IP, uno di essi ha elevate probabilità di avere una vulnerabilità High” (il 14% pari a 8.784 unità).

Comparando il grafico qualitativo precedente con quello quantitativo, si osserva che sebbene le vulnerabilità di tipo “Medium” siano qualitativamente al 75%, esse tendono ad essere quantitativamente molto concentrate, questo perché riguardano una debolezza crittografica di Apache relativa ad una funzionalità poco usata e che richiede la presenza di macchine clone per essere sfruttata, spiegano i ricercatori.

I rischi associati alle vulnerabilità

Definita la diffusione qualitativa e quantitativa delle vulnerabilità è poi necessario chiedersi quali sono i rischi associati alle vulnerabilità, vale a dire cosa può fare un malintenzionato quando si trova di fronte ad un server vulnerabile. Gli attacchi sono generalmente composti sfruttando una serie di vulnerabilità che, prese singolarmente, appaiono poco gravi e tutte le vulnerabilità possono essere usate in ogni tipo di attacco (inclusi i ransomware).

In media, esaminando i server affetti da almeno una vulnerabilità, ci sono tre vulnerabilità critiche su ogni server; quattro alte; due medie e una bassa. Le vulnerabilità di tipo critico sono state scoperte nel 2008, nel 2010 e nel 2012 e quindi hanno almeno nove anni. Le vulnerabilità di livello medio più vecchie risalgono invece al 2007.

“L’importanza di questa statistica non è mostrare la distribuzione temporale delle CVE (Common Vulnerabilities and Exposures) rilevate bensì focalizzarsi sul problema dell’obsolescenza del software e della sua manutenzione” sottolinea il rapporto. Dai dati si evince che la Pubblica Amministrazione ha un evidente problema di aggiornamento del proprio parco software.

Le Pubbliche Amministrazione utilizzano prevalentemente soluzioni Microsoft (il 65%), mentre una parte minore (34%) Linux. Solo l’1% usa soluzioni Apple. Tale statistica serve, secondo il rapporto, a capire che tipo di corsi formativi e di aggiornamento servono. “Ad esempio, viene fatto notare che i corsi di hardening Linux (vedi SELinux), sebbene molto interessanti, non aiuterebbero che poco più di un terzo della PA”.

Gli esperti ritengono pertanto più utile, “un expertise su Windows che su Linux. In ottica di una facilitazione di passaggio al Cloud della PA è quindi opportuno considerare che il principale sistema operativo usato dalla Pubblica Amministrazione è ad oggi Microsoft Windows.”

Conclusioni

“L’indagine ha evidenziato una situazione preoccupante sullo stato di salute dei sistemi della Pubblica Amministrazione con server e applicativi molto obsoleti.”

“Considerato l’alto numero di server coinvolti, risulta difficile credere che ognuno di essi non sia stato aggiornato solo per questioni tecnologiche.” Il rapporto evidenzia la scarsa attenzione che le Pubbliche Amministrazioni rivolgono alla sicurezza informatica, probabilmente non per scelta ma per mancanza di consapevolezza rispetto alle conseguenze.

Una più attenta considerazione sul tema della sicurezza e dell’aggiornamento dei server porterebbe ad un significativo miglioramento in termini di livelli di affidabilità dei dati gestiti dalla Pubblica Amministrazione, ottenendo anche dei vantaggi nel rapporto tra con cittadini ed imprese.

“Considerando la crescente diffusione del fenomeno dei ransomware in forme sempre più organizzate, bisogna necessariamente adeguarsi a standard di sicurezza più elevati per contrastare meglio questa ed altre piaghe che si presenteranno con maggior frequenza nel futuro prossimo” conclude il rapporto.

Sitografia

Articolo a cura di Daniele De Simone

Laurea in ingegneria informatica con master di specializzazione in sicurezza informatica e disciplina giuridica. Coordinatore dei sistemi informativi associati dell’Unione delle Terre d’Argine, dove si occupa di assicurare che i servizi esterni ed i processi informatici interni dell'Ente siano continuativi ed adeguati agli standard nazionali. Incaricato in più occasioni dal Tribunale come tecnico specializzato in computer forensics. Incaricato a collaborazione per la stesura del “Libro bianco sull’innovazione della PA” approvato il 29 Novembre 2018 dal Ministro per la Pubblica Amministrazione Giulia Buongiorno.