Relazioni tra Nation State ed eCrime Actor

Sinossi

Per gli analisti d’intelligence, l’identificazione degli avversari responsabili di un attacco informatico è sempre stata un’attività molto impegnativa. In questo articolo si vogliono sinteticamente affrontare gli aspetti di complessità connaturati alla fase di attribution e, soprattutto, i punti di connessioni sempre più frequenti tra i gruppi Nation State e quelli eCrime.

Principale categorizzazione degli avversari (Threat Actor)

Al fine di rendere più chiara la trattazione dell’argomento di questo articolo, è fondamentale introdurre le principali categorie utilizzate. Per categorizzare i Threat Actor responsabili degli attacchi informatici. La categorizzazione utilizzata è quella impiegata anche nel MISP Galaxy:

NATION STATES: entità che lavorano per il governo o i militari di uno Stato o che operano sotto la loro direzione. Questi attori hanno in genere accesso a supporto, risorse, formazione e strumenti significativi e sono in grado di progettare ed eseguire campagne molto sofisticati ed efficaci.

- Obiettivo principale: spionaggio, furto o qualsiasi altra attività che favorisca gli interessi di un particolare gruppo nazionale

- Obiettivi tipici: Aziende ed organizzazioni governative

eCRIME: un’organizzazione (anche individuale) in grado di condurre un’attività criminale significativa e su larga scala a scopo di lucro. L’eCrime (o Criminalità Organizzata) è generalmente costituito da gruppi di grandi dimensioni e dotati di buone risorse che operano per trarre profitto da tutti i tipi di crimini informatici. Il furto di proprietà intellettuale, l’estorsione tramite ransomware e la distruzione fisica sono esempi comuni.

- Obiettivo principale: Guadagno economico

- Obiettivi tipici: Organizzazioni e aziende ricche di denaro e/o di dati

HACKTIVIST: sostenitori, altamente motivati e potenzialmente distruttivi, di cause sociali (ad esempio, commercio, lavoro, ambiente, ecc.) o di ambiti politici che tenta di annientare il modello di business di un’organizzazione o di danneggiarne l’immagine. Questa categoria comprende attori talvolta definiti anarchici, vandali informatici ed estremisti.

- Obiettivo principale: svelare segreti e distruggere servizi/organizzazioni percepiti come malvagi

- Obiettivi tipici: Non limitati a un tipo specifico di organizzazione o azienda

INDIVIDUALS: un individuo che tende a penetrare nelle reti per il brivido del rischio o come gesto di sfida. Gli hacker possono avere competenze avanzate o utilizzare semplici script di attacco scaricati da sorgenti pubbliche. Tra gli individuals ci sono anche insider non ostili che espongono involontariamente l’organizzazione a un danno. In questo contesto, il termine “insider” comprende qualsiasi persona, interna all’organizzazione, che goda di una fiducia estesa, come dipendenti regolari, appaltatori, consulenti e lavoratori temporanei.

- Obiettivo principale: Lavorare dall’interno di un’organizzazione per aggirare la sua struttura di cyber security

- Obiettivi tipici: : Non limitati a nessun tipo specifico di organizzazione

Tra gli avversari appena elencati, quelli di maggiore interesse sono i gruppi Nation States e eCrime. Mentre gli obiettivi dei gruppi eCrime sono sempre di natura utilitaristica, i gruppi Nation States possono essere contraddistinti anche sulla base del coinvolgimento degli Stati negli attacchi.

Lo spettro delle responsabilità di uno Stato è uno strumento che può aiutare gli analisti, con conoscenze limitate, ad assegnare la paternità di un particolare attacco (o di campagne di attacchi) con maggiore precisione e trasparenza. Lo spettro attribuisce dieci categorie, ciascuna contrassegnata da un diverso grado di responsabilità, a seconda che una nazione ignori, favorisca o conduca l’attacco. Lo spettro parte da una responsabilità molto passiva di uno Stato fino ad una notevolmente attiva:

- State-prohibited: il governo nazionale contribuirà a fermare l’attacco di terzi che può provenire dalle sue regioni o semplicemente transitare attraverso le sue reti perché non può garantire il costante comportamento corretto delle decine o centinaia di milioni di computer presenti all’interno dei loro confini.

- State-prohibited-but-inadequate: il governo nazionale collabora e fermerebbe l’attacco di terzi se fosse in grado di farlo. Il Paese potrebbe non avere le leggi, le procedure, gli strumenti tecnici o la volontà politica di utilizzare tali mezzi di contrasto. Anche nel caso in cui fosse quella stessa nazione la potenziale vittima, ad essa può comunque essere attribuita una responsabilità passiva per l’attacco determinata sia dall’incapacità di fermarlo che, soprattutto, dal non avere predisposto dei sistemi sicuri.

Nelle quattro categorie seguenti, a differenza delle due sopra elencate, le nazioni ignorano o favoriscono attivamente gli attacchi:

- State-ignored: il governo nazionale è a conoscenza degli attacchi di terzi ma, per questioni politiche, non è disposto a intraprendere alcuna azione ufficiale. Un governo può persino essere d’accordo con gli obiettivi ed interessato ai risultati degli aggressori e perciò coprire le loro attività.

- State-encouraged: terze parti controllano e conducono l’attacco, ma il governo nazionale li sostiene per questioni politiche. Tale incoraggiamento potrebbe avvenire a mezzo stampa o attraverso dichiarazioni pubbliche offerte dai dirigenti politici in cui si mostrano d’accordo con gli obiettivi degli attacchi; i membri delle organizzazioni governative di cyber offensive o di intelligence potrebbero essere incoraggiati a intraprendere un’attività di supporto che può essere definito “hacking ricreativo” (recreational hacking).

- State-shaped: terze parti controllano e conducono l’attacco, ma lo Stato fornisce un certo supporto, ad esempio un coordinamento informale tra persone che la pensano allo stesso modo all’interno del governo e del gruppo attaccante. Per promuovere la propria politica e mantenere una plausibile negabilità il governo può incoraggiare i membri delle proprie forze informatiche a intraprendere un’attività di “hacking ricreativo”.

- State-coordinated: il governo coordina gli attaccanti terzi, di solito al di fuori dell’opinione pubblica, “suggerendo” obiettivi, tempistiche o altri dettagli operativi. Il governo può anche fornire assistenza tecnica o tattica. Analogamente agli attacchi sopra descritti, il governo può incoraggiare le proprie forze informatiche a impegnarsi in attività di “hacking ricreativo” durante le ore non lavorative.

Nelle ultime quattro categorie, lo Stato partecipa agli attacchi in maniera diretta, commissionandoli o conducendoli esso stesso:

- State-ordered: il governo ordina a dei proxy terzi di condurre l’attacco per suo conto. Questo è ciò che si definisce “sponsorizzato dallo Stato”, e si posiziona appena prima di un attacco effettuato direttamente da parte delle forze informatiche governative. Gli aggressori, possono essere considerati, di fatto, agenti dello Stato.

- State-rogue-conducted: elementi delle forze informatiche governative conducono l’attacco. In questo caso, gli attacchi possono essere perpetuati con l’approvazione o all’insaputa della leadership nazionale, che potrebbe intervenire per fermare gli attacchi qualora ne venisse a conoscenza. In entrambi i casi, lo Stato potrebbe essere ritenuto responsabile dai tribunali internazionali.

- State-executed: il governo nazionale controlla e conduce direttamente l’attacco utilizzando le proprie forze informatiche.

- State-integrated: il governo nazionale affianca attaccanti terzi alle forze informatiche governative, comandate e controllate da un’unica entità. Gli ordini e il coordinamento possono essere formali o informali, in entrambi i casi, è il governo a selezionare e schedulare gli obiettivi. Gli aggressori sono, a tutti gli effetti, agenti dello Stato.

Definizione di Attribution

Alla base delle attività di classificazione degli avversari viene svolta l’attività di attribuzione che ha come obiettivo quello di identificare gli attori responsabili di un attacco informatico. Quotidianamente, i threat actor prendono di mira settori come l’energia, la finanza e l’industria manifatturiera e quindi fornire un’intelligence specifica per ciascun settore industriale è fondamentale al fine di proteggere le organizzazioni dalle minacce sconosciute.

Un prerequisito importante è la conoscenza degli strumenti e delle tecniche di attacco più comuni in modo da identificarle quando sono impiegate all’interno di un’infrastruttura colpita.

Risulta fondamentale capire quanto siano affidabili le conclusioni basate sull’indagine di determinati artefatti rilevati, poiché questi potrebbero essere falsificati con l’intento di depistare la reale attribuzione al fine di celare il reale attaccante. Questi aspetti si verificano frequentemente nelle infrastrutture ICT complesse in quanto la complessità dei sistemi odierni non solo rende difficile il compito degli investigatori di reperire dati rilevanti per le indagini, ma -di convesso- complica il lavoro degli attaccanti nel realizzare campagne false flag.

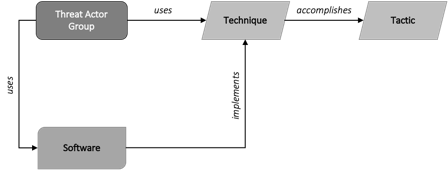

Un requisito dell’attribuzione informatica è quello di identificare le tattiche, le tecniche e le procedure (TTP) applicate dagli attaccanti. A tal fine si procede con l’identificazione della fonte di determinati attacchi per poi arrivare all’individuazione dell’attore della minaccia. Entrambi gli argomenti, l’investigazione degli attacchi informatici (cioè sapere cosa è successo) e l’attribuzione dell’attaccante, hanno lo scopo di servire come punto di partenza per le attività di law enforcement e della sicurezza nazionale (come nel caso di guerra informatica o il terrorismo).

Su questo argomento, esiste un’ampia letteratura che segue approcci diversi, anche se spesso si tratta di un mix di analisi tecnica degli attacchi e di profiling degli attori delle minacce che, a volte, genera confusione. I ricercatori evidenziano che non sono utili solo i sample di malware e le loro proprietà specifiche (come le configurazioni del compilatore utilizzato, il linguaggio di programmazione, la presenza di schemi ricorrenti e simili), ma anche le informazioni disponibili al di fuori dell’infrastruttura attaccata, compresi i dati sui server di Command & Control (C2).

Ulteriori elementi presi in considerazione sono gli indirizzi IP che sono stati utilizzati, i nomi di dominio e le relative informazioni di registrazione come -ad esempio- quelle legate all’acquisto di quel determinato dominio. Tutto ciò fa sì che si arrivi ad una categorizzazione dei dati che distingua tra persone fisiche, personaggi virtuali, campagne di attacco, infrastrutture e strumenti.

È importante tenere presente che l’attribuzione di un attacco a un gruppo specifico è solitamente difficile e raramente può essere confermata. In tale processo, gli indicatori possono essere il riutilizzo di malware (o di parti di esso), ma non c’è la garanzia che altri gruppi abbiano avuto accesso al codice sorgente, magari attraverso la condivisione o l’acquisto sul mercato nero. Anche la lingua e l’encoding possono svolgere un ruolo importante nell’individuare il Paese o la regione di provenienza di un’APT, contribuendo così all’attribuzione.

Inizia ad imporsi sempre di più l’approccio in cui l’attribuzione rappresenta l’identificazione o la classificazione di un incidente a una determinata entità, dove quest’ultima è un identificatore flessibile che va dall’attribuzione “how-centric”, che collega le analisi di gruppi, comportamenti o TTP simili, all’attribuzione “who-focused” molto specifica, che fa riferimento ad una persona o ad un’organizzazione in particolare, facendo così emergere molteplici possibilità.

La fase di attribuzione è inoltre indispensabile perché può aiutare a determinare le azioni preventive, individuare i probabili obiettivi e consentire l’azione penale.

Se una azienda sa di essere stata presa di mira da un attaccante conosciuto, può essere in grado di conoscere i metodi di attacco arrivando così a strutturare una difesa più efficace e mirata. Alcuni attori delle minacce possono essere associati a malware, indirizzi IP, domini, vettori di attacco specifici; il loro operato potrebbe ambire al sabotaggio, ad esempio, attraverso attacchi DDOS, o al furto di segreti aziendali, dati finanziari, ecc.

Conoscere i vettori di attacco tipici di specifiche APT è di aiuto nel mettere in relazione le tecniche utilizzate in uno o più attacchi, perpetuati verso la stessa vittima, arrivando così ad identificare l’attaccante. Un’azienda che subisce una perdita finanziaria a causa di un attacco informatico potrebbe voler intraprendere un’azione legale per recuperare parte dei costi, il che rappresenta una motivazione per scoprire chi si cela esattamente dietro un attacco.

Problemi di Attribuzione

I problemi di attribuzione costituiscono un labirinto che continua a preoccupare tutti coloro che sono coinvolti nella difesa informatica e nella sicurezza in generale.

Determinare cosa è avvenuto, a chi e da chi è stato commesso è un processo che manca di ripetibilità e spesso di una soluzione chiara. Tuttavia, l’importanza dell’attribuzione lo rende un lavoro indispensabile su cui è utile concentrare le risorse, poiché senza la possibilità di attribuire un attacco informatico a un individuo, a un gruppo o a uno Stato, non è possibile intraprendere un’azione di contrasto a livello politico o legale.

Ciò rappresenta un’enorme limitazione nelle relazioni internazionali dove l’attività informatica continua a crescere, influenzando la diplomazia e i conflitti e quella che alcuni potrebbero considerare un’indagine tecnica si rivela un problema geopolitico di primaria importanza.

Naturalmente, oltre alle numerose complessità intrinseche nell’attività di attribuzione, gli analisti di intelligence devono affrontare le tattiche di deception, definite false flag messe in atto dagli aggressori al fine di evitare l’associazione con gli attacchi informatici.

Le false flag fanno parte, da lunga data, della strategia militare della deception e risale alle schermaglie navali in cui la bandiera di una nave veniva nascosta o modificata perché sembrasse un’altra. Lo scenario è il seguente: Il Paese X utilizza tattiche ed equipaggiamenti solitamente impiegati dal Paese Y per attaccare o provocare il Paese Z, in modo che il Paese Y si prenda la colpa e l’attenzione del Paese Z venga distolta dal Paese X, il che permette al Paese X di avere libertà di manovra per adoperarsi in altri ambiti. Impegnarsi in un combattimento indossando un’uniforme diversa da quella del proprio Paese è vietato dalla Convenzione dell’Aia, ma il concetto di false flag è stato anche esteso allo scenario in cui il Paese X attacca o sottomette internamente i propri cittadini, agendo in veste di un altro Paese o di un gruppo con motivazioni politiche.

Nel campo informatico, le false flag si riferiscono alle tattiche impiegate dagli attaccanti per occultare, ingannare o fuorviare i tentativi di attribuzione, compresa la comprensione sull’origine dell’aggressore, della sua identità e dell’exploitation. In genere è molto difficile attribuire in modo definitivo gli attacchi informatici ai loro reali autori e l’impiego delle tattiche di depistaggio possono causare un’attribuzione errata, determinando così una risposta e/o un contrattacco in grado di portare a ritorsioni contro una parte sbagliata.

Un’altra modalità di utilizzo delle false flag è quella in cui un aggressore simula di essere un altro threat actor. Un’operazione di false flag può essere condotta semplicemente come azione di “marketing” malevolo inserendo immagini che rimandano ad un altro attaccante, oppure vengono inserire altre lingue nei payload header o malware.

Sebbene il trattamento approfondito delle tattiche di false flag utilizzate dagli avversari esuli dallo scopo di questo lavoro, di seguito vengono riportati alcuni esempi di casi noti:

- Dal 2012, gli hacker iraniani hanno utilizzato l’arabo anziché il farsi nei cyber attacchi alle banche statunitensi, mentre il gruppo Lazarus, sospettato di essere sponsorizzato dallo Stato nordcoreano, è spesso noto per i suoi tentativi di contraffazione linguistica.

- Nel 2016, la società di sicurezza CrowdStrike ha ricondotto alla GRU, agenzia di spionaggio russo, le operazioni false flag dirette contro gli Stati Uniti come l’hacking del Comitato Nazionale Democratico e successivamente della campagna presidenziale di Hillary Clinton. Il gruppo di hacker responsabile, chiamato Fancy Bear, si era camuffato da hacktivista rumeno chiamato Guccifer 2.0 e realizzato un sito di whistle-blowing (chiamato DCLeaks) che ha distribuito i documenti rubati.

- Secondo l’intelligence statunitense, le spie militari russe hanno violato diverse centinaia di computer utilizzati durante i giochi olimpici invernali del 2018, dalle autorità della Corea del Sud e lo hanno fatto cercando di far ricadere la colpa dell’intrusione alla Corea del Nord.

Distinguere i gruppi Nation State da quelli No Nation State (in particolare i gruppi eCrime) è estremamente complessa a causa di diversi fattori tra cui:

- Gli stessi gruppi possono agire in momenti diversi sia come Nation State e sia come eCrime

- I gruppi di eCrime possono collaborare o riutilizzare strumenti realizzati da threat actor Nation State

- I gruppi Nation State possono utilizzare strumenti o seguire motivazioni specifiche dei gruppi eCrime

A titolo puramente esemplificativo, si riportano di seguito alcuni esempi:

- APT17 è un gruppo APT cinese responsabile di una serie di intrusioni nelle reti informatiche di diversi enti statunitensi e del Sud-Est asiatico, prendendo di mira settori legati alla difesa, studi legali, aziende informatiche, società minerarie e organizzazioni non governative. Nel luglio 2019, un gruppo di hacker che si fa chiamare Intrusion Truth ha affermato che tre membri dell’APT17 sono riconducibili dell’agenzia di intelligence cinese di Jinan (il Ministero della Sicurezza di Stato – MSS). Basandosi su quanto scoperto, Intrusion Truth ritiene che APT17 svolga operazioni di hacking commissionate dall’MSS. Questa storia diventa ancora più avvincente quando si scopre che APT17 prende contemporaneamente di mira anche i cittadini cinesi per scopi di lucro, Intrusion Truth fornisce dei documenti contenenti il listino prezzi di APT17 relativo alla messa in vendita di dati a gruppi di hacker in Cina.

- Secondo FireEye, il gruppo APT41 ha spiato a scopo di lucro fornitori globali di tecnologia, telecomunicazioni e sanità per conto del governo cinese, prendendo di mira anche aziende di videogiochi e fondi di criptovaluta. Unico nel suo genere, APT41 ha sede in Cina ed impiega strumenti non pubblici impiegati in campagne di spionaggio. In particolare, l’APT41 ha preso di mira i distributori di videogiochi dell’Est e del Sud-Est asiatico e i loro popolari giochi online, compresi quelli con un considerevole mercato cinese, per manipolare le valute virtuali e rubarne il codice sorgente. FireEye, notando l’impiego dello stesso malware utilizzato sia nelle attività finanziarie e sia per le attività sponsorizzate dallo Stato, valuta con “moderata fiducia” che gli hacker operino come un gruppo di appaltatori piuttosto che come dipendenti statali poiché, se così fosse, sarebbero soggetti a un maggiore controllo e avrebbero meno probabilità di operare in modo indipendente dall’MSS. Non rientrando nelle attività sponsorizzate dallo Stato, alcuni di questi terzisti pubblicizzano le loro competenze, i loro servizi e operano in mercati clandestini.

- Il Gruppo Lazarus è stato ritenuto responsabile di alcuni dei più noti attacchi informatici degli ultimi anni e alcuni ricercatori hanno ipotizzato che questo gruppo potrebbe essere sostenuto dal governo nordcoreano. Negli ultimi anni, il gruppo ha compiuto diversi furti a istituzioni finanziarie tradizionali e a cryptocurrency exchanges di tutto il mondo. Le prime attività del gruppo Lazarus risalgono al 2009, ma alcuni analisti suggeriscono che sia attivo già dal 2007. Lazarus è stato collegato ad alcuni dei cyber attacchi più noti della storia, tra cui quello del 2014 contro Sony Pictures Entertainment, il furto alla Bangladesh Bank del 2016 e alla diffusione del ransomware WannaCry del 2017. Alla fine del 2015, il gruppo ha iniziato ad abbandonare l’uso di malware finalizzati alla realizzazione di DDoS e di wiper e cominciando a sperimentare la compromissione di istituzioni finanziarie e ad effettuare furti attraverso lo SWIFT, ovvero l’invio e l’incasso di trasferimenti SWIFT fraudolenti. Questo è sintomatico di un cambiamento di motivazioni: perseguire per la prima volta un guadagno finanziario. Da allora, Lazarus ha continuato a prendere di mira le istituzioni finanziarie con l’obiettivo di compiere furti nel sistema SWIFT. Negli ultimi anni sono state bersagliate istituzioni finanziarie negli Stati Uniti, Messico, Brasile, Cile, Venezuela, Colombia, Uruguay, Regno Unito, Danimarca, Polonia, Turchia, Cina, Taiwan e Hong Kong. Lazarus Group indirizza la sua attività criminosa anche verso le borse di criptovalute: la società cinese 360 Security li ritieni responsabili del furto di fondi dalle borse di criptovalute Etbox, Biki e Dragonex. La maggior parte degli obiettivi originari di questa gang si è storicamente concentrata sulla Corea del Sud e sugli Stati Uniti, con il passare del tempo, però, il gruppo ha mostrato un approccio più opportunistico, compromettendo organizzazioni in tutto il mondo. Questo spostamento di obiettivi è in linea con la tendenza di Lazarus a perseguire un guadagno finanziario e rende l’idea di quanto il gruppo sia altamente sofisticato ed adattivo. Alcuni analisti, a causa dell’uso di prodotti crimeware come il ransomware Hermes, sostengono che il gruppo Lazarus interagisce con i criminali informatici di lingua russa.

- Alla fine del 2016, gli hacker del GRU hanno iniziato a cambiare tattica. Nel dicembre dello stesso anno, gli analisti della società slovacca di cybersecurity ESET hanno notato che il gruppo Telebots, noto anche come Voodoo Bear o Sandworm, ingaggiava sia hacktivist che cybercriminali per i loro attacchi data-destructive contro le reti ucraine. In alcuni casi, si è scoperto che i computer cancellati mostravano il messaggio “NOI SIAMO LA FSOCIETY, UNITEVI A NOI”, con un riferimento agli attivisti anarchici della serie televisiva Mr. Robot. Invece, in altri incidenti avvenuti nello stesso periodo, ESET ha scoperto che gli hacker richiedevano il riscatto in bitcoin del ransomware.

Punti in comune tra gli Stati Nazionali e gli Attori dell’ecrime

Come ha affermato Mieke Eoyang (Deputy Assistant Secretary of Defense for Cyber Policy), “the line between nation-state and criminal actors is increasingly blurry as nation-states turn to criminal proxies as a tool of state power, then turn a blind eye to the cybercrime perpetrated by the same malicious actors”

Il punto di maggiore interesse non è più la distinzione tra le competenze e le caratteristiche tecniche degli strumenti utilizzati dai gruppi Nation State rispetto ai gruppi di eCrime, ma lo sfruttamento di quest’ultimi da parte dei gruppi Nation State. Un significativo e recente esempio dell’utilizzo dei gruppi di eCrime da parte dei gruppi Nation State è l’uso di ransomware come copertura per operazioni di spionaggio da essi sponsorizzate.

Una chiara distinzione tra i diversi livelli di connessione che possono esistere tra Stati e criminali informatici è stata proposta da Recorded Future in un recente articolo. Sebbene l’esemplificazione dei diversi livelli di connessione sia stata applicata alla Russia e al suo ecosistema cybercriminale, riteniamo che la distinzione proposta possa essere estesa a qualsiasi Stato.

L’azienda di sicurezza, sulla base di attività e associazioni, ha identificato tre tipi di legami tra i servizi segreti russi e il sottosuolo criminale ruteno.

Basandosi sulla comprensione del contesto storico e considerando l’attuale panorama dei cybercriminali e del governo russo, Recorded Future ha classificato l’attività osservata in questo ecosistema in tre categorie principali:

- Le direct associations sono identificate da legami precisi tra istituzioni statali e hacker; un esempio è Dmitry Dokuchaev, un maggiore del Servizio di Sicurezza Federale Russo che è stato reclutato dopo aver lavorato come criminale informatico.

- Le indirect affiliations si verificano nei casi in cui non è possibile stabilire un legame diretto, ma esistono chiari segnali che indicano come il governo russo sfrutti le risorse o i cyber criminali a suo vantaggio; un esempio è il probabile utilizzo da parte del governo russo della botnet Game Over Zeus per lo spionaggio o gli attacchi DDoS da parte di “hacker patriottici” durante i conflitti militari.

- Il tacit agreement è definito come la sovrapposizione di attività criminali informatiche, compresa l’individuazione degli obiettivi e la tempistica, che favoriscono gli interessi o gli obiettivi strategici dello Stato russo; tali attività sono condotte senza legami diretti o indiretti con lo Stato, ma sono consentite dal Cremlino, che chiude un occhio quando avvengono.

Per collegamenti diretti si intende l’intersezione diretta tra la criminalità informatica e i servizi speciali russi, attraverso il reclutamento coercitivo o volontario, dove:

- il willing recruitment (reclutamento volontario) avviene quando individui interessati a sostenere gli interessi del governo russo cercano di propria iniziativa di impegnarsi in attività a sostegno dello Stato.

- il coercive recruitment (reclutamento coercitivo) avviene quando il governo russo individua sui forum clandestini un programmatore esperto e di successo di malware, lo arresta per le sue attività e gli presenta due alternative: l’accusa e la prigione o la collaborazione e lo stipendio.

Un altro esempio di associazione diretta si verifica nei casi in cui i servizi segreti russi realizzano forum clandestini con il proposito di reclutare i cyber criminali, intensificando così gli sforzi per scopi specifici. Alcuni forum sembrano palesemente dei forum criminali consentendo così ai servizi di intelligence di individuare facilmente i talenti da reclutare.

Gli individui descritti qui sopra vengono impiegati in attività criminali informatiche, finanziariamente motivati attraverso il guadagno personale e hanno, quelli che riteniamo essere, legami diretti con lo Stato russo attraverso politici, contatti con il Cremlino o i servizi di intelligence russi.

Le affiliazioni indirette si riferiscono ai casi in cui lo Stato non impiega direttamente individui dell’ecosistema cyber criminale, ma utilizza invece le loro infrastrutture al fine di favorire gli interessi del governo russo. Inoltre, gli “hacker patriottici” possono condurre azioni che vanno a beneficio dello Stato, ma non sono direttamente collegati ad alcun governo o servizio di intelligence russo. A titolo di esempio, si possono considerare gli attacchi DDoS che hanno preso di mira il governo estone tra aprile e maggio 2007.

Le agenzie di intelligence russe hanno impiegato un malware, realizzato dai criminali informatici, per offuscare le loro attività e rendere più difficile l’attribuzione. Hanno utilizzato circuiti di riciclaggio di denaro e hosting inaccessibili per occultare il movimento di fondi e la sponsorizzazione di attività di ingerenza. Hanno anche utilizzato reti compromesse per scopi criminosi, come cercare dati sensibili e credenziali utili alle attività di spionaggio e prendere di mira sia l’opposizione interna che le organizzazioni e i governi occidentali.

Il tacito accordo si riferisce ai casi in cui l’esistenza o meno di connessioni tra le autorità russe e i criminali informatici diventa difficile da confermare. Si verifica quando i criminali informatici sono ampiamente conosciuti sia all’interno della Russia che all’estero e, a parte perseguire coloro che hanno preso di mira qualche realtà russe o che hanno oltrepassato una qualche linea politica, le autorità russe fanno ben poco per cercare di smantellare questo ecosistema criminoso.

La reazione silenziosa del Cremlino alle attività criminali informatiche provenienti dall’interno della Russia ha fatto sì che le organizzazioni criminali informatiche si trasformassero in vere e proprie imprese ben gestite.

La Russia rimarrà un rifugio sicuro per i cyber criminali fino a quando il Cremlino non deciderà di indagare e perseguire gli hacker che operano nel suo territorio.

Gli accordi taciti si verificano quando l’ecosistema cyber criminale russo conduce attività indipendenti da qualsiasi direttiva dello Stato. Questo tipo di attività, e le relative tempistiche, sono però allineate con gli obiettivi strategici del governo russo, pur non essendoci collegamenti diretti o indiretti. Il governo stabilisce un tacito accordo tra gli individui che conducono gli attacchi non perseguendoli finché questi prendono di mira il bersaglio “giusto” e non danneggiano gli interessi del Cremlino.

I collegamenti taciti si verificano anche quando un’attività sponsorizzata dallo Stato utilizza un ransomware per fornire una plausibile negabilità o complicare l’attribuzione delle operazioni informatiche intraprese a vantaggio dello Stato. Non si tratta di collegamenti diretti, in quanto non è chiaro se gli individui che utilizzano questo malware siano o meno membri dell’ecosistema criminale informatico, ma il malware deriva da fonti criminali informatiche. Non si può neppure parlare di connessioni indirette perché non si tratta della messa a disposizione di una risorsa criminale a vantaggio dello Stato, ma si tratta di una tacita approvazione da parte dello Stato.

L’uso di malware da parte dei servizi segreti russi consente quasi certamente al governo di Mosca di mantenere una plausible deniability nelle intrusioni mirate, soprattutto quando vengono utilizzate determinate varianti di malware.

L’uso di malware da parte dei servizi segreti russi consente quasi certamente al governo di Mosca di mantenere una plausible deniability nelle intrusioni mirate, soprattutto quando vengono utilizzate determinate varianti di malware.

Oltre a modificare e utilizzare malware come Black Energy, Sandworm, la Russia è stata associata anche ad intrusioni dove venivano impiegate versioni modificate di ransomware utili a realizzare intrusioni dirompenti e distruttive.

Considerata la relazione di lunga data tra i servizi segreti russi e l’ecosistema criminale informatico del Paese, è quasi certo che queste connessioni persisteranno nel prossimo futuro e molto probabilmente continueranno a facilitare le operazioni dei servizi segreti sovietici. Finché i criminali informatici saranno protetti da procedimenti penali nazionali, essi potranno trarre profitto dalle loro azioni malevoli garantendo al governo russo una plausible deniability, non c’è alcuna speranza che queste attività si fermino, continuerà così la proliferazione di malware.

Continua a leggere o scarica il white paper gratuito “Quaderni di Cyber Intelligence #1“

Riferimenti

- “Beyond Attribution: Seeking National Responsibility for Cyber Attacks”, Jason Healey, Atlantic Council (Available to https://www.atlanticcouncil.org/wp-content/uploads/2012/02/022212_ACUS_NatlResponsibilityCyber.pdf)

- “In Cyber, Differentiating Between State Actors, Criminals Is a Blur”, C. Todd Lopez, U.S. Department of Defense (Available to https://www.defense.gov/News/News-Stories/Article/Article/2618386/in-cyber-differentiating-between-state-actors-criminals-is-a-blur)

- “Attributing Cyber Attacks”, Thomas Rid and Ben Buchanan (Available to http://dx.doi.org/10.1080/01402390.2014.977382)

- “Strife Series on Cyberwarfare and State Perspectives, Part II – Deception in Cyberspace: Nation States and False Flag operations”, Amy Ertan, Strife (Available to https://www.strifeblog.org/2018/07/19/strife-series-on-cyberwarfare-and-state-perspectives-part-ii-deception-in-cyberspace-nation-states-and-false-flag-operations)

- “How to Recognize and Mitigate State-Sponsored Attacks”, Spiros Psarris, Reblaze (Available to https://www.reblaze.com/blog/recognize-mitigate-state-sponsored-attacks)

- “Commodification of Cyber Capabilities: A Grand Cyber. Arms Bazaar”, Analytic Exchange Program (Available to https://www.dhs.gov/sites/default/files/publications/ia/ia_geopolitical-impact-cyber-threats-nation-state-actors.pdf)

- “Under false flag: using technical artifacts for cyber attack attribution”, Florian Skopik and Timea Pahi

- “How states use non-state actors: A modus operandi for covert state subversion and malign networks”, Magnus Normark, Hybrid CoE (Available to https://www.hybridcoe.fi/wp-content/uploads/2020/07/HybridCoE_SA_15_Non-state-Actors.pdf)

- “Blurred Lines Between State and Non-State Actors”, Council on Foreign Relations (Available to https://www.cfr.org/blog/blurred-lines-between-state-and-non-state-actors)

- “Cyber Threat Intelligence for Banking & Financial Services. FOLLOW THE MONEY”, Blueliv (Available to https://www.blueliv.com/resources/white-papers/financial_wp_21.pdf)

- ”A Brief History of Russian Hackers’ Evolving False Flags”, ANDY GREENBERG, WIRED

- CTA-RU-2021-0909 “Dark Covenant: Connections Between the Russian State and Criminal Actors”, Recorded Future

- “Nation State Ransomware”, Jon DiMaggio, Analyst1

- “Ransomware as a Smokescreen for Nation-State Sponsored Espionage Operations”, Ippolito Forni, EclecticIQ (Available to https://www.eclecticiq.com/resources/ransomware-as-a-smokescreen-for-nation-state-sponsored-espionage-operations?hsLang=en)

- “Ransomware: Hope for the Best, Prepare for the Worst”, EclecticIQ Threat Research Team (Available to https://blog.eclecticiq.com/21-september-2021-ransomware-hope-for-the-best-prepare-for-the-worst)

GLOSSARIO

Avversario (o threat actor) individui e gruppi che pongono minacce

Dimensione informativa è il contenuto informativo (generalmente indicato come informazione) disponibile nel cyberspace, compresi i contenuti leggibili da un elaboratore, i numeri, il testo, l’audio, le immagini e i video.

Cyberspace è l’ambiente globale, virtuale e basato sulle ICT, compreso Internet, che interconnette direttamente o indirettamente sistemi, reti e altre infrastrutture critiche per le esigenze della società.

Cyberactions sono un insieme di attività prevalentemente illegali condotte nel cyberspace, condotte da attori non statali, che causano danni o interruzioni, nel perseguimento di vari obiettivi politici, economici o personali.

Le operazioni nel cyberspace (o CyberOps) sono attività militari che impiegano le capacità del cyberspazio per raggiungere obiettivi strategici o effetti nel o attraverso il cyberspace.

Attacchi informatici sono un sottoinsieme delle operazioni nel cyberspace che impiegano l’uso ostile delle capacità dello stesso, da parte di Stati nazionali o di attori non statali che agiscono per loro conto, per causare danni, distruzione o vittime al fine di raggiungere obiettivi militari o politici.

Cyber threat si intende qualsiasi circostanza o evento con il potenziale di avere un impatto negativo sulle operazioni organizzative (comprese missione, funzioni, immagine, ecc.) sui beni dell’organizzazione, individui, altre organizzazioni o sulla Nazione attraverso l’accesso non autorizzato, la distruzione, la divulgazione o la modifica di informazioni e/o la negazione del servizio.

Cyberwar si verifica quando gli attacchi informatici raggiungono la soglia delle ostilità comunemente riconosciute come guerra dalla comunità internazionale e definite dal diritto internazionale.

Malware è un tipo di TTP che rappresenta un codice maligno. In genere si riferisce a un programma che viene inserito in un sistema, di solito in modo occulto. L’intento è quello di compromettere la riservatezza, l’integrità o la disponibilità dei dati, delle applicazioni o del sistema operativo (OS) della vittima o di infastidirla o disturbarla in altro modo.

Dimensione fisica comprende l’infrastruttura tecnica di base: hardware e software in rete attraverso la terra, il mare, l’aria e lo spazio che sfruttano l’EMS per consentire il flusso di informazioni tra produttori, consumatori, pubblico e sistemi.

Minaccia può essere definita come uno dei seguenti elementi:

- un’espressione dell’intenzione di nuocere, cioè di privare, indebolire, danneggiare o distruggere

- un’indicazione di danno imminente

- un agente considerato dannoso

- le azioni di un agente dannoso che comprendono tattiche, tecniche e procedure (TTP)

La valutazione della minaccia è il processo di valutazione formale del grado di minaccia a un sistema informativo o a un’impresa e di descrizione della natura della minaccia.

Gli attacchi mirati sono attacchi che prendono di mira organizzazioni specifiche o persone al loro interno. Una classe di attacchi mirati è la Computer Network Exploitation (CNE), in cui l’obiettivo è rubare (o esfiltrare) informazioni riservate dall’obiettivo. Si tratta di spionaggio nel cyberspace o, in termini di sicurezza informatica, di compromissione della riservatezza. L’altra classe di attacchi mirati è l’attacco alle reti informatiche (CNA), il cui obiettivo è interrompere o distruggere la capacità operativa dell’obiettivo. Si tratta di un vero e proprio sabotaggio nel cyberspace o, in termini di sicurezza informatica, di compromissione dell’integrità e della disponibilità.

Le tattiche, le tecniche e le procedure (TTP) descrivono il comportamento di un attore. Una tattica è la descrizione di più alto livello di questo comportamento, mentre le tecniche forniscono una descrizione più dettagliata dell’azione nel contesto di una tattica e le procedure una descrizione ancora di più basso livello e dettagliata nel contesto di una tecnica.

Informazioni sulle minacce sono tutte le informazioni relative a una minaccia che potrebbero aiutare un’organizzazione a proteggersi da una minaccia o a rilevare le attività di un attore.

Strumenti sono software legittimi che possono essere utilizzati dai threat actor per eseguire attacchi. Conoscere come e quando chi attacca utilizza tali strumenti può essere importante per capire come vengono eseguite le campagne. A differenza del malware, questi strumenti o pacchetti software sono spesso presenti in un sistema e hanno scopi legittimi per i power user, gli amministratori di sistema, gli amministratori di rete o anche gli utenti normali. Gli strumenti di accesso remoto (ad esempio, RDP) e gli strumenti di scansione della rete (ad esempio, Nmap) sono esempi di strumenti che possono essere utilizzati da un attore della minaccia durante un attacco.

Articolo a cura di Francesco Schifilliti, Consulente in Cyber Security & Threat Intelligence

Esperto in sicurezza delle informazioni, digital forensic e cyber threat intelligence per grandi aziende. È stato il Practice Manager di Forensic Technology & Discovery Services (FTDS) in Fraud Investigation & Dispute Services (EY). Ricercatore nel campo di Malware e Memory Analysis, Structured Analytic Procedures (SAT), OSINT, Intelligence Investigation Techniques, Incident Responding Techniques e Cyber Threat Intelligence. Laureato in Informatica presso l’Università degli studi di Catania e docente in corsi e master in digital forensics e malware forensics.