Phishing: consigli utili per attenuare il rischio di adescamento

Nonostante siano passati molti anni, il fenomeno del phishing continua a mietere vittime. I criminali utilizzano sempre le stesse tecniche cambiando le modalità di azione. Il recente caso della truffa architettata attraverso la posta elettronica certificata ne è un ulteriore esempio e testimonia come il problema non sia la mancanza di strumenti tecnici e normativi per la gestione della sicurezza informatica ma la scarsa consapevolezza del rischio di adescamento. Difatti ad essere stata violata non è stata la sicurezza dei sistemi di gestione della PEC, come puntualizzato da due importanti autorità di certificazione nazionali Infocamere e Assocertificatori [1], ma la buona fede degli ignari clienti che confidando nell’identità del mittente hanno commesso il solito errore: fornire credenziali, pin dispositivi ed altri dati personali tramite canali non convenzionalmente utilizzati dai servizi di home banking e simili. Purtroppo questo tipo di attività illegale continua inesorabilmente ad essere attuale cambiando ciclicamente i propri strumenti d’azione.

Per difendersi occorre una buona protezione e la massima prudenza e diffidenza senza abbassare mai la guardia. Per assimilare questi concetti è necessaria una formazione ed una educazione digitale che coinvolga le nuove e le vecchie generazioni. Bisogna prendere coscienza che gli atti criminosi possono concretizzarsi anche attraverso gli strumenti informatici.

Nel presente articolo che concludo con un esempio pratico, rispondo ad alcune domande sull’argomento che più frequentemente mi vengono poste:

- Come si sviluppa un attacco di tipo phishing?

- Come è possibile creare delle mail truffa e clonare dei siti?

- Come interpretare la struttura della nomenclatura dei file?

- Come interpretare la struttura di un indirizzo WEB?

- Come interpretare la struttura di un indirizzo mail?

Come si sviluppa un attacco di tipo phishing?

Possiamo schematicamente suddividere quattro fasi principali.

- Preparazione: per portare a compimento l’attacco è necessario, preventivamente, costruire un database di indirizzi mail bersaglio cui spedire in modo massivo i messaggi per l’adescamento. Ciò è possibile avvalendosi di algoritmi basati sull’uso di dizionari elettronici, scansione di siti e furti di dati sensibili.

- Invio: con l’invio di messaggi contenenti informazioni e loghi aziendali attendibili, l’utente di solito viene allarmato ed invitato a eseguire delle operazioni per correggere delle verosimili problematiche: scadenza della password, rinnovo carte di credito, problemi di accreditamento etc.

- Adescamento: Se l’ignaro utente segue la procedura consigliata nel messaggio fraudolento ad esempio cliccare su un collegamento o aprire l’allegato per fornire le informazioni necessarie alla risoluzione della problematica esposta, gli artefici della trappola possono mettere in opera il loro piano.

- Azione: l’atto criminale viene messo in atto con tutte le conseguenze del caso.

A tal proposito è consigliabile che nel dubbio ciascuno segua delle regole di buon senso:

- Leggere attentamente i dettagli dell’intestazione della mail verificando la veridicità dell’identità del mittente.

- Controllare la grammatica e l’ortografia nel testo e nell’oggetto della mail. Gli errori di scrittura possono essere un campanello d’allarme.

- Imparare a saper interpretare gli indirizzi web.

- Non aprire allegati la cui natura non è chiara. L’allegato potrebbe essere un veicolo per l’installazione di malware adeguatamente architettato allo scopo.

- Prestare attenzione a catene di Sant’Antonio e mail spazzatura (spam).

In ogni caso si consiglia di integrare queste regole di buona pratica con le seguenti ulteriori raccomandazioni:

- Installare e aggiornare periodicamente l’antivirus sui propri dispositivi.

- Segnalare eventuali anomalie al proprio gestore e nei casi più gravi alle autorità.

- Aggiornarsi periodicamente sulle notizie al riguardo consultando lo sportello per la sicurezza degli utenti del web a cura della Polizia Postale e delle Comunicazioni [2].

Come è possibile creare delle mail truffa e clonare dei siti?

Partiamo dal presupposto che nulla è impossibile. Esistono tecniche per far sì che una email sembri inviata da un indirizzo piuttosto che da un altro. È anche possibile creare dei collegamenti a siti apparentemente legittimi e dei file di documenti che in realtà nascondono un software nocivo. Esistono altresì abili tecniche di persuasione. Si parla in questi casi di spoofing, scraping, binding ed ingegneria sociale.

- Spoofing: tipo di attacco che falsifica l’identità di indirizzi di posta elettronica, di siti internet e di altri applicazioni web.

- Scraping: è una tecnica di estrazione di dati da un sito web per mezzo di programmi ad hoc per la clonazione.

- Binding: con questa tecnica è possibile annidare un algoritmo malevolo all’interno di un comune file di tipo noto in modo da superare i test di controllo antivirus e una volta attivato, all’insaputa dell’utente, eseguire le operazioni per le quali è stato implementato.

- Ingegneria sociale: tecnica che fa leva sulle ben note vulnerabilità del fattore umano e che si materializza attraverso delle azioni di persuasione ingannevole.

Come interpretare la struttura della nomenclatura dei file?

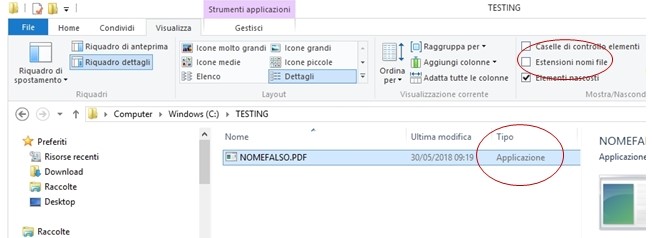

Il formato del nome di un file è un altro aspetto da considerare molto bene. È comunemente indicato attraverso una estensione che è una serie di tre lettere unita al nome del file vero è proprio. Ad esempio, “articolo.txt” è un file da interpretare come testo, mentre “tabella.jpg” è un file da interpretare come immagine. Ciò che gli attaccanti fanno è quello di sfruttare la proprietà dei sistemi Windows di nascondere di default l’estensione dei file più comuni.

Supponiamo di avere a che fare con il file nomefalso.pdf.exe. Dal momento che il sistema operativo conosce l’estensione .exe, per impostazione predefinita non la visualizza. Ecco, quindi, cosa vede l’utente nel caso del file in esame:

L’utente potrebbe essere indotto ad aprire il file ritenendolo un documento pdf. Invece, dovrebbe subito allertarsi notando che l’indicazione del tipo lo classifica come Applicazione piuttosto che come Adobe Acrobat Document. Per evitare questi tipi di trappole è consigliabile abilitare la casella Estensione nomi file e prestare attenzione anche al logo che il sistema operativo assegna al file.

Di seguito le estensioni più comuni a cui fare attenzione:

- Estensioni eseguibili: EXE, COM, BAT

- Estensioni per documenti: PDF, DOC, XLS, PPT

- Estensioni file di sistema: DLL, CPL, MSC, CMD

- Estensioni per installatori e file compressi: MSI, ZIP, CAB, RAR

- Doppia estensione: PDF.EXE

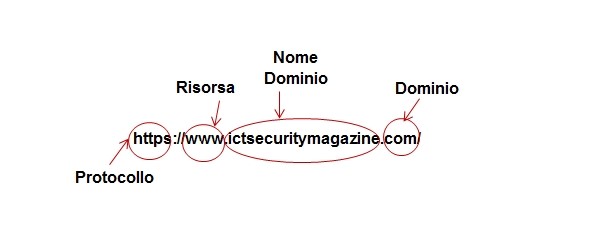

Come interpretare la struttura di un indirizzo WEB?

L’indirizzo web che noi digitiamo sulla barra degli indirizzi del nostro browser è il cosiddetto URL ovvero l’acronimo di Uniform Resource Locator ed altro non è che un indirizzo costituito da più elementi.

A titolo di esempio consideriamo l’indirizzo del nostro magazine e vediamo di individuare le varie componenti che lo compongono.

Il Protocollo determina il tipo di servizio offerto dal server. In questo caso https (Hypertext Transfer Protocol Secure) stabilisce una connessione http sicura con crittografia TLS (Transport Layer Security).

La Risorsa specifica il tipo di contenuto del server: WWW sta per World Wide Web ed indica una pagina html.

Il Nome di Dominio è il nome del sito vero e proprio che viene scelto dal proprietario e assegnato da gestori adibiti al servizio (ictsecuritymagazine).

Il tipo di Dominio viene assegnato da organizzazioni nazionali e/o internazionali ed identifica il tipo di attività. In questo caso .com sta ad indicare una attività commerciale.

Alcuni dei tipi di dominio più comuni sono:

- it: dominio italiano;

- com: dominio per attività commerciali;

- org: dominio per attività senza fini di lucro;

- net: dominio per attività legate a internet;

- eu: dominio per attività europee.

Uno dei metodi più frequentemente usati dai cyber criminali è quello di falsificare i collegamenti a questi URL. Anche se vale sempre la regola di controllare che l’indirizzo di un sito web utilizzi il protocollo sicuro “https”, una buona pratica è quella di non fare mai click sui link, ma di passarci sopra con il puntatore del mouse per verificare prima quale sia l’indirizzo reale. Nella figura di esempio si può vedere come il collegamento punti in realtà ad un indirizzo anomalo (l’indirizzo IP indicato è fittizio).

Come interpretare la struttura di un indirizzo mail?

Osserviamo il seguente indirizzo di posta elettronica e analizziamo i vari elementi

mariorossi@vi.home.it

il simbolo @ (chiamato chiocciola o at) separa il nome dell’intestatario dall’indirizzo della casella postale.

In particolare l’interpretazione corretta è la seguente: “mariorossi” ha la propria casella postale nel “@” pc “vi” gestito dal server “home” appartenente al dominio italiano “it”.

Un consiglio utile pertanto può essere quello di prestare attenzione ai dettagli del mittente di una mail, non soffermandoci semplicemente sul nome distintivo che ci viene proposto.

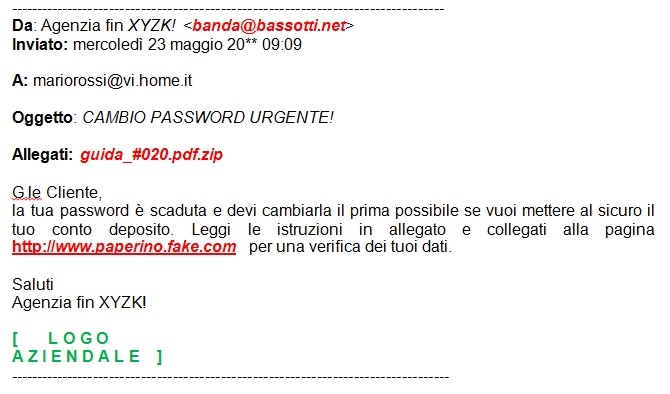

Di seguito riporto un esempio di messaggio di posta elettronica palesemente taroccato a scopo educativo.

I punti essenziali da controllare sono evidenziati in rosso: a scrivere la mail non è stata l’Agenzia fin XYZK! ma la banda bassotti, il link è sospetto ed l’allegato un falso pdf.

Un esempio pratico di phishing tramite mail

- Generazione di un Cavallo di Troia

- Preparazione ed invio di una mail contraffatta

- Risultati

L’esempio che propongo è a scopo esclusivamente informativo e didattico.

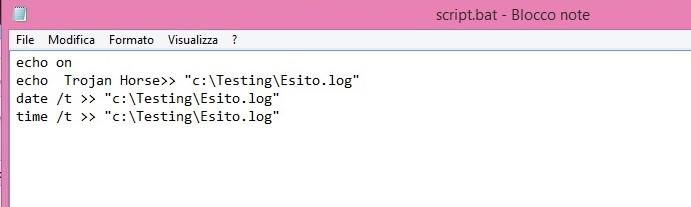

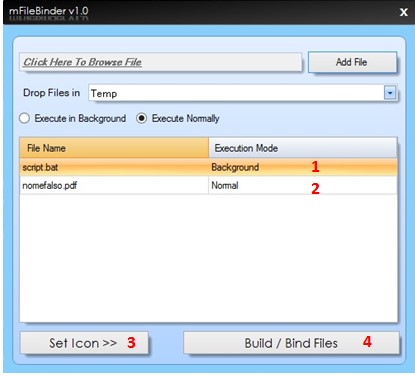

Per annidare dentro un file pdf un semplice script di scrittura log che si attivi in background all’apertura del pdf stesso, ho utilizzato il ben noto programma mFileBinder.exe [3].

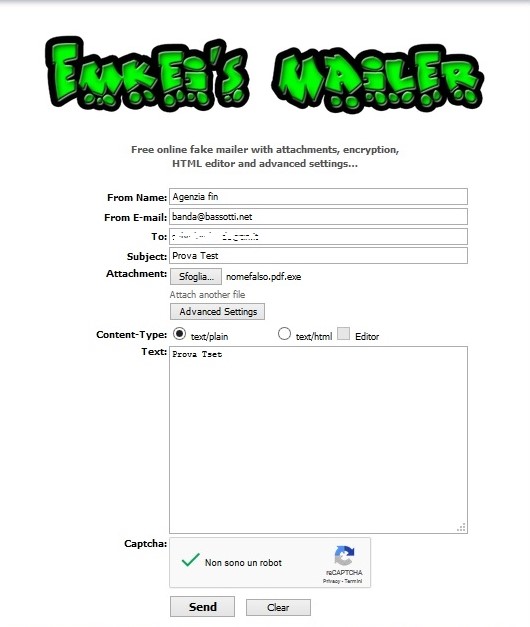

Per inviare a me stesso il malware come allegato di una “fake mail” ho invece utilizzato uno dei tanti servizi on line offerti da terze parti ovvero Emkei’s Mailer [4].

Generazione di un Cavallo di Troia

Una volta mandato in esecuzione mFileBinder.exe ho seguito i seguenti semplici e intuitivi passi:

- Ho caricato il file script.bat in modalità di esecuzione in background.

- Ho caricato il file nominato nomefalso.pdf in modalità di esecuzione normale.

- Ho scelto di assegnare un’icona adeguata per il formato pdf.

- Ho eseguito il binding di questi due file generando il Cavallo di Troia nomefalso.pdf.exe.

Preparazione ed invio di una mail contraffatta

Come riportato in figura l’home page del servizio web scelto propone, per l’allestimento della mail, di compilare opportunamente i vari campi di un form (mittente, destinatario, oggetto, allegato e corpo del messaggio). Infine una volta inserito il codice captcha e premuto il tasto send la mail così confezionata è stata inviata.

Risultati

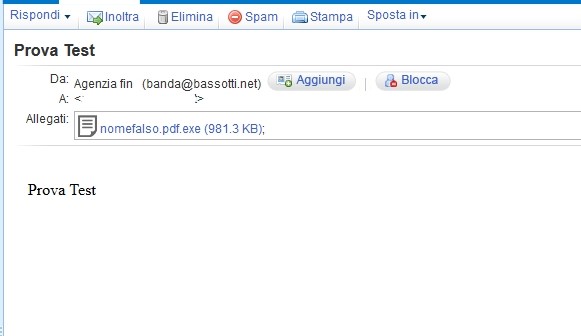

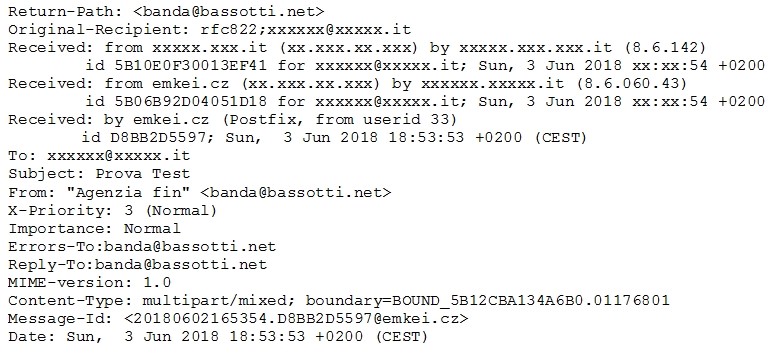

1. La mail è arrivata a destinazione: il filtro antispam della mia casella postale è evidentemente incorso in un errore di valutazione generando un falso negativo. Riporto di seguito un’anteprima e i dettagli dell’header della mail ricevuta.

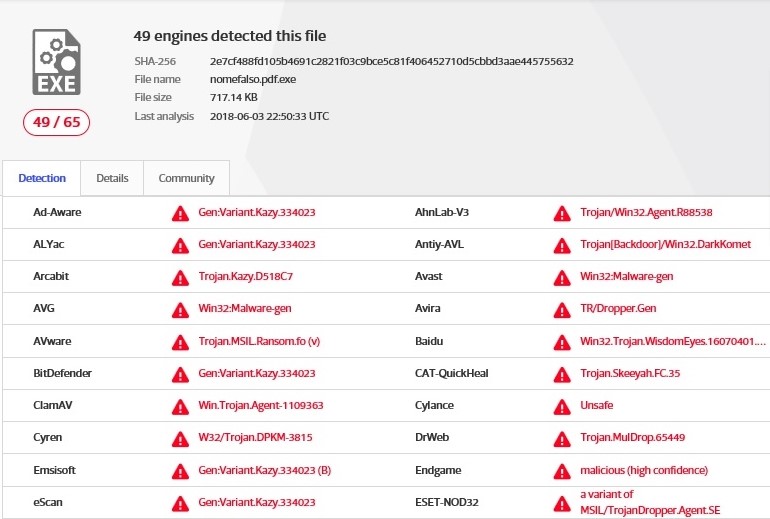

2. ho proceduto ad analizzare il file nomefalso.pdf.exe attraverso il noto servizio online VirusTotal [5] ottenendo l’esito seguente: solo 49 su 65 antivirus (il 75%) hanno rilevato il codice malevolo. Questo risultato anche se accettabile dal punto di vista probabilistico non può esserlo per quello della sicurezza. Una zona d’ombra del 25% mette in chiaro che il rischio di una infezione informatica non è irrilevante e che non possiamo ritenerci immuni nemmeno da una infezione malware datata e ben nota.

Considerazioni finali

È indiscutibile che la sicurezza antivirus da sola non basta. Occorre che tutti i cibernauti prendano piena coscienza delle gravi conseguenze che una sottovalutazione del rischio informatico può comportare e che è possibile attenuarne l’esposizione adoperando, a supporto degli strumenti di protezione necessari, la regola di sicurezza che amo definire delle tre C: Consapevolezza, Cautela e Controllo.

Note

- [1] https://www.corrierecomunicazioni.it/digital-economy/truffa-via-pec-assocertificatori-nessuna-falla-di-sicurezza-la-tecnologia-e-al-sicuro/

- [2] https://www.commissariatodips.it/

- [3] https://sourceforge.net/projects/mfilebinder/

- [4] https://emkei.cz/

- [5] https://www.virustotal.com

Sitografia

- https://www.informaticapertutti.com/che-cose-il-phishing-come-funziona-e-come-difendersi/

- http://www.neamesa.it/blog/come-funziona-un-indirizzo-web/

- https://www.ilsoftware.it/articoli.asp?tag=Verificare-se-un-file-e-infetto-prima-di-aprirlo_14749

- https://it.softonic.com/articoli/che-cosa-fare-con-email-sospetta

A cura di: Salvatore Lombardo

Salvatore Lombardo è laureato in Ingegneria Elettronica orientamento Telematico. Ha frequentato un Master in Information and Communication Technologies – Internet Software Engineering.

Da oltre dieci anni svolge l’attività di funzionario informatico presso la Pubblica Amministrazione, curando in particolare la sicurezza informatica e l’amministrazione di rete.

In qualità di esperto ICT, iscritto all’albo dei docenti della ex Scuola Superiore dell’Amministrazione dell’Interno, ha tenuto vari corsi di formazione e aggiornamento per il personale.

È autore del libro La Gestione della Cyber Security nella Pubblica Amministrazione.