OSINT: Concetto, Applicazioni e Ruolo nei Big Data e nella Cyber Intelligence

L’Open Source Intelligence (OSINT) sta emergendo come un componente fondamentale nella gestione della sicurezza e nell’analisi delle informazioni a livello globale. Le sue applicazioni, che spaziano dalla cyber intelligence alle pubbliche relazioni e alla ricerca di mercato, consentono di derivare conoscenze strategiche mediante l’uso di fonti pubbliche. In questo articolo, analizziamo il concetto di OSINT, le sue numerose applicazioni, le potenzialità offerte, le sfide etiche e operative, nonché il suo ruolo crescente nel garantire la sicurezza e l’efficacia delle strategie di comunicazione.

Questo articolo costituisce il sesto estratto dal white paper “Big e Fast Data: tra sfida per la sicurezza e privacy”, che affronta le sfide e le opportunità associate alla gestione dei dati nel contesto contemporaneo.

Cos’è l’OSINT e Come Funziona

L’Open Source Intelligence (OSINT), distinto dai software open source, è un campo strettamente legato alla Cyber Intelligence, che utilizza fonti pubbliche per generare conoscenza attraverso una serie di fasi di validazione, conferma e attribuzione delle fonti. Questo processo aiuta a identificare e valutare le minacce sia interne che esterne prima di intraprendere azioni mirate. Queste tecniche sono ampiamente utilizzate da tutti i paesi per facilitare la presa di decisioni e per valutare le minacce. Ad esempio, mentre singoli messaggi minacciosi su piattaforme come Twitter potrebbero non destare preoccupazione, la stessa minaccia potrebbe essere considerata più seriamente se associata a un gruppo noto per essere attivo in un settore specifico.

OSINT e Social Engineering: Vulnerabilità e Tecniche di Mitigazione

L’Open Source Intelligence non si limita solo agli attacchi tecnici su sistemi e reti IT. I criminali informatici possono utilizzare questa forma di intelligence per cercare informazioni su individui e organizzazioni che possono essere sfruttate per avviare sofisticate campagne di social engineering. Queste campagne possono includere tecniche come phishing e vishing.

Le informazioni apparentemente innocue condivise sui social media e sui blog possono essere utilizzate per creare campagne di social engineering altamente mirate, come lo spear phishing. Queste campagne possono essere estremamente convincenti e possono indurre gli utenti a compromettere la sicurezza della propria rete o delle risorse dell’organizzazione[1]. L’Open Source Intelligence ha consolidato il suo ruolo come elemento fondamentale nel campo delle pubbliche relazioni (PR). “In un’epoca in cui l’informazione viene condivisa e consumata rapidamente, i professionisti delle PR devono adottare pratiche di OSINT per monitorare la reputazione, analizzare i trend di mercato, gestire le crisi e rimanere al passo con la narrativa dei brand dei propri clienti”[2].

OSINT nelle Pubbliche Relazioni: Monitoraggio della Reputazione e Gestione delle Crisi

Il monitoraggio della reputazione rappresenta il fulcro delle PR. Grazie all’OSINT, i professionisti possono monitorare in tempo reale come un’organizzazione o un individuo viene percepito dal pubblico. “Questo va oltre il semplice conteggio delle menzioni; si tratta di comprendere i sentimenti, i toni e le implicazioni dietro le conversazioni online. La capacità di intercettare rapidamente un feedback negativo o di sfruttare un endorsement positivo consente alle PR di reagire con strategie mirate”[3].

Identificare tempestivamente le tendenze emergenti rappresenta un vantaggio competitivo. L’OSINT consente di raccogliere dati su ciò che sta guadagnando popolarità tra i consumatori, offrendo alle aziende l’opportunità di posizionarsi in modo proattivo come leader di pensiero o di adattare le campagne pubblicitarie alle nuove tendenze di mercato. In situazioni di crisi, l’OSINT si rivela uno strumento inestimabile. Fornisce una visione d’insieme di come si sta sviluppando una crisi, quali aree geografiche sono più colpite e come i media e il pubblico stanno reagendo.

L’OSINT deve tradursi in azioni concrete, che si tratti dell’implementazione di una campagna, della gestione di una crisi o della modifica di una narrazione, le PR devono essere agili e reattive. Il monitoraggio continuo è essenziale per valutare l’efficacia delle azioni intraprese e apportare eventuali aggiustamenti in corso d’opera.

OSINT e Big Data: Analisi Critica e Dilemmi Etici

Nonostante le molteplici opportunità offerte dall’OSINT, sono presenti anche diverse sfide. L’eccesso di informazioni può risultare travolgente, ed esiste il rischio di incorrere in disinformazione o dati fuorvianti. Inoltre, è importante considerare le implicazioni etiche: la privacy e il consenso sono questioni cruciali, e i professionisti delle PR devono operare con cautela per evitare di oltrepassare i limiti o manipolare i dati. L’OSINT continuerà a svolgere un ruolo fondamentale nelle PR, soprattutto con l’aumento della connettività e della digitalizzazione nel mondo.

L’OSINT si è affermato come uno strumento indispensabile nelle pubbliche relazioni. Fornisce ai professionisti l’opportunità di anticipare e reagire ai cambiamenti, gestire la reputazione e mantenere la rilevanza in un mercato in continua evoluzione. Con il costante avanzamento della tecnologia e la diffusione rapida delle informazioni, l’OSINT rimarrà un elemento chiave per il successo delle strategie PR[4].

Strumenti OSINT di Maggior Rilievo: Da Maltego a SpiderFoot

Le applicazioni OSINT sono strumenti utilizzati per raccogliere, analizzare e interpretare informazioni provenienti da fonti pubbliche disponibili a tutti. Questi strumenti possono essere utilizzati in una vasta gamma di contesti, tra cui sicurezza informatica, intelligence aziendale, ricerca di mercato, pubbliche relazioni e molto altro.

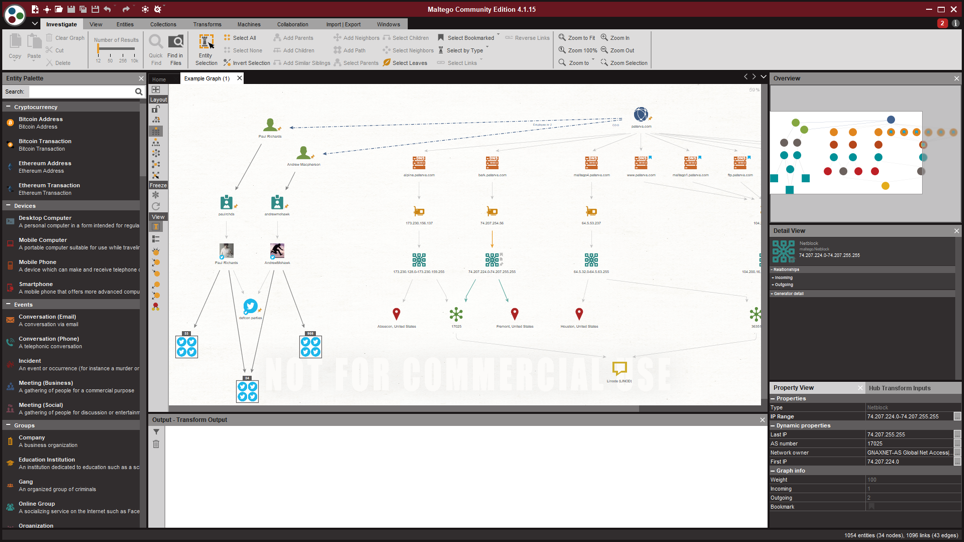

Maltego (figura 5) è un potente strumento di analisi delle informazioni che consente di visualizzare e collegare dati provenienti da varie fonti per individuare relazioni e modelli. Può essere utilizzato per analizzare reti di contatti, flussi di denaro, infrastrutture online e molto altro.

Shodan è un motore di ricerca specializzato per dispositivi connessi a Internet, come telecamere di sicurezza, server, router e dispositivi IoT. Shodan consente di trovare dispositivi vulnerabili o esposti online che potrebbero essere soggetti ad attacchi informatici.

Simile a Shodan, Censys (figura 6) è un motore di ricerca che consente di trovare dispositivi e servizi online, ma si concentra maggiormente sulla sicurezza e sulla valutazione della sicurezza delle reti. Have I Been Pwned è un servizio che consente agli utenti di verificare se i loro dati personali sono stati compromessi in violazioni dei dati online. È utile per individuare potenziali vulnerabilità legate alla propria identità online.

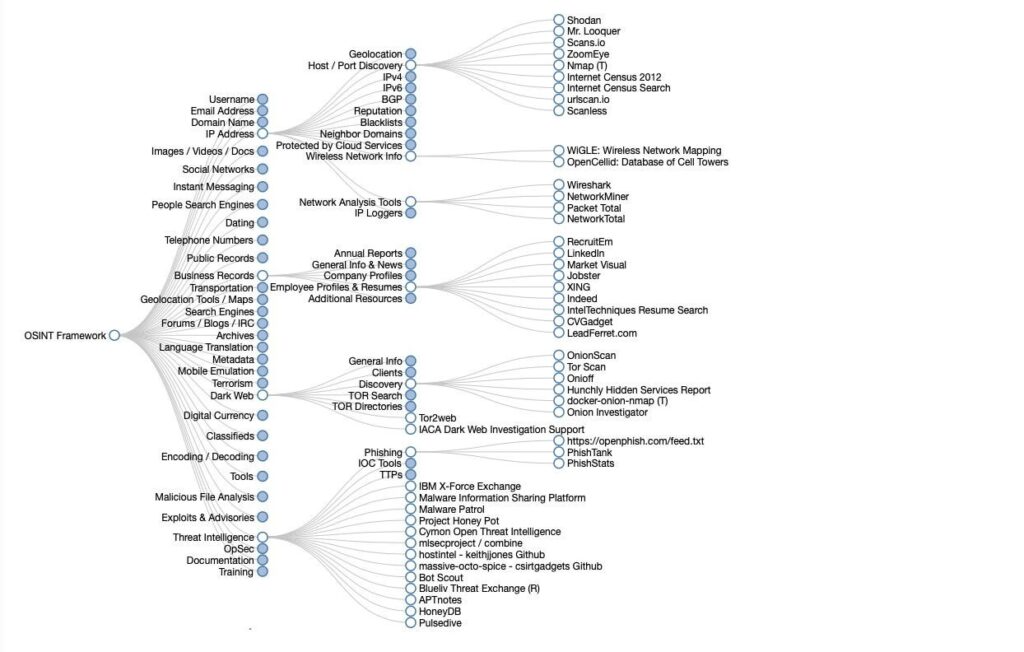

OsintFramework (figura 7) è una piattaforma che fornisce una vasta gamma di strumenti OSINT e risorse per la raccolta e l’analisi di informazioni online. Include strumenti per la ricerca sui social media, l’analisi delle immagini, la ricerca di informazioni sul web oscuro e molto altro.

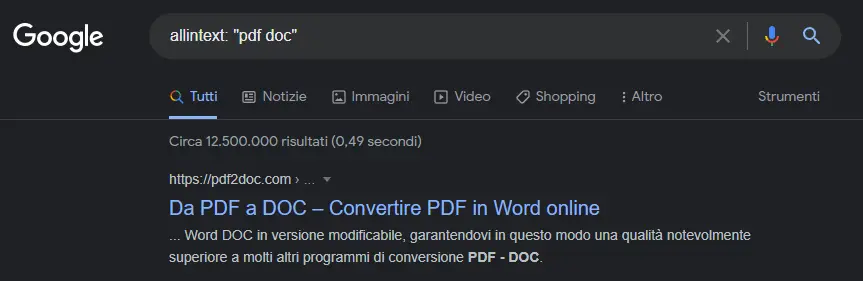

Google Dorks sono query di ricerca (figura 8) avanzate utilizzate per trovare informazioni specifiche su Google. Possono essere utilizzati per individuare dati sensibili esposti pubblicamente, quali password, documenti riservati e altro ancora.

SpiderFoot (figura 9) è uno strumento di intelligence open source che automatizza il processo di raccolta di informazioni OSINT da varie fonti online, inclusi social media, forum, siti web e altro ancora.

Hunchly (figura 10) è un’estensione del browser progettata per catturare, archiviare e organizzare pagine web visitate durante l’attività di ricerca OSINT. È particolarmente utile per mantenere una traccia delle informazioni raccolte durante le indagini online.

Queste sono solo alcune delle molte applicazioni OSINT disponibili, e la scelta dipende dalle esigenze specifiche dell’utente e dal contesto in cui vengono utilizzate. È importante notare che l’utilizzo di queste applicazioni deve essere conforme alle leggi sulla privacy e alle politiche aziendali.

Esempi di Utilizzo dell’OSINT: Neymar e la Ricostruzione dell’Identità degli Agenti Russi

Negli ultimi 10 anni, la necessità di valutare l’affidabilità intrinseca del testimone è diminuita gradualmente a causa dell’ampia disponibilità di mezzi come gli SMS, i messaggi WhatsApp e la videosorveglianza, che consentono di verificare obiettivamente porzioni significative delle testimonianze. È ormai diffuso che nessun processo civile o penale, soprattutto quelli legati alla sfera familiare, può prescindere dall’utilizzo di dati di questo tipo per confermare o smentire una determinata versione dei fatti.

Le potenzialità di verifica oggettiva sono notevolmente aumentate grazie alla sistematizzazione dell’OSINT. È importante sottolineare che questa metodologia non va confusa con l’hacking, in particolare con il black hat hacking, che è illegale e comporta intrusioni non autorizzate nei dispositivi informatici. Le informazioni analizzate tramite OSINT sono pubbliche e accessibili a chiunque.

L’OSINT può essere considerato come un’arte che, utilizzando la logica investigativa, sfrutta una serie di strumenti per ricostruire porzioni di informazioni. Ad esempio, esistono strumenti in grado di tracciare i movimenti di un individuo sui social media, basandosi sui “mi piace” che mette su Facebook, per scoprire quale indirizzo e-mail utilizza o per individuare la sua geolocalizzazione in una data specifica.

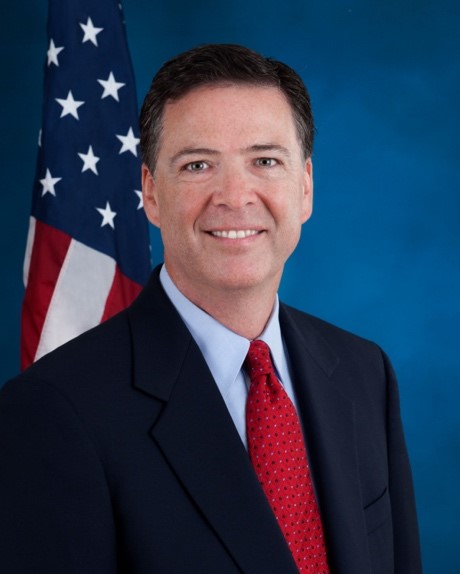

Utilizzando gli strumenti OSINT, è persino possibile ricostruire le coordinate di geolocalizzazione basandosi sulla lunghezza e sull’orientamento delle ombre. A titolo esemplificativo, nei manuali di OSINT viene spesso menzionato il caso di Comey[5], ex direttore dell’Federal Bureau of Investigation – “FBI”, (in figura 11) il cui profilo Facebook falso è stato individuato utilizzando queste tecniche. Comey non aveva un profilo con il suo vero nome, ma è stato identificato triangolando i “mi piace” presenti sui profili Facebook della moglie e del figlio.

Le tecniche OSINT consentono di verificare le affermazioni fatte da un testimone riguardo a vari aspetti, come la sua posizione in un determinato giorno e ora, le sue preferenze, i luoghi di frequenza abituale, la sua rete di contatti e le opinioni su determinati argomenti, come desumibile dai social network. Un esempio concreto delle potenzialità delle tecniche OSINT è rappresentato dall’indagine condotta dal sito di giornalismo investigativo Bellingcat. In questo caso, è stata ricostruita la vera identità[6] degli agenti dei servizi russi (figura 12) che, sotto falsa identità[7], sono entrati nel Regno Unito con l’intento di avvelenare l’ex spia russa Skripal[8] con il Novichok, rifugiatasi nei dintorni di Londra.

Inoltre, gli investigatori di Bellingcat hanno utilizzato le tecniche OSINT per identificare i responsabili, attualmente sotto processo presso il Tribunale Internazionale dell’Aja, del tragico abbattimento del volo di linea della Malaysia Airlines MH17 nello spazio aereo ucraino. Un esempio recente riguardante un personaggio famoso in cui le informazioni oggettive hanno portato all’archiviazione di un’accusa originaria di abuso sessuale coinvolge la stella del Paris Saint-Germain, il giocatore brasiliano Neymar.

Egli era stato accusato di abuso sessuale da parte di una modella brasiliana, durante un weekend trascorso insieme a Parigi. Secondo la denuncia della modella, l’abuso sarebbe avvenuto nell’albergo dove i due si erano incontrati. Tuttavia, un video registrato nella camera d’albergo ha dimostrato che è stata la donna a fare avances al calciatore e che quest’ultimo l’ha respinta, scatenando la sua reazione aggressiva. Lo stesso video ha mostrato anche la donna che, dopo essere stata respinta, ha aggredito il calciatore. Senza questo video, non ci sarebbe stato alcun modo di verificare l’accuratezza della testimonianza della ragazza. È importante notare che, basandosi su queste prove, la modella è stata successivamente indagata per frode processuale.

Alcuni esempi di applicazioni di OSINT nell’ambito psico-forense, utilizzate per confermare o confutare determinate testimonianze, sono l’assenteismo in azienda, un dipendente di una grande azienda si ammalava regolarmente il lunedì mattina e guariva il venerdì sera, per poi ripresentarsi ammalato il lunedì successivo[9]. Questo modello insolito di malattia durava da un anno, ma durante le visite mediche domiciliari il dipendente sembrava sempre malato.

Attraverso un’analisi delle foto pubblicate dai suoi amici su Facebook, è stato possibile scoprire che nei periodi in cui avrebbe dovuto essere a casa, il dipendente era invece fotografato a New York e in Romania o un caso di abuso sessuale, una ragazza che ha riportato di essere stata vittima di abuso sessuale ha manifestato al suo terapeuta sintomi consistenti con il Disturbo da Stress Post-Traumatico (PTSD).

Uno dei sintomi di questa sindrome è l’evitamento di situazioni che possono ricordare l’evento traumatico, come ad esempio la discoteca dove sarebbe avvenuto l’abuso. Tuttavia, un’analisi dei suoi “like” e dei suoi post su Facebook ha mostrato che la sua attenzione era concentrata principalmente sui locali notturni, il che contraddiceva il sintomo di evitamento riferito alla terapeuta.

Altro caso noto è quello di un ciclista campione del mondo, dopo aver abbandonato senza spiegazioni il Tour de France, il ciclista ha visto rescindere il suo contratto con la squadra. Nell’arbitrato sportivo che ha seguito la controversia tra il ciclista e la squadra, la sua difesa si basava su dissidi con la squadra. Tuttavia, un’analisi OSINT ha dimostrato che le sue reazioni impulsive di fronte a situazioni stressanti erano un tratto comportamentale riscontrabile fin dai suoi primi anni di carriera sportiva e manifestatesi in diversi contesti, anche al di fuori dello sport d’élite.

Anche se un’analisi OSINT completa richiede l’intervento di un professionista, esistono tecnologie accessibili a tutti che consentono di eseguire alcune attività, come ad esempio l’analisi degli spostamenti di un individuo utilizzando strumenti come Google Maps[10].

Conclusione

Questo articolo rappresenta un estratto introduttivo del white paper “Big e Fast Data: tra sfida per la sicurezza e privacy”. Ti invitiamo a scaricare il documento completo, disponibile in maniera libera e gratuita, per ottenere un’analisi esaustiva e una visione più approfondita dell’argomento. Nel prossimo articolo, discuteremo “L’OSINT nei Big e Fast Data”, analizzando più in dettaglio le implicazioni di questa metodologia nella gestione dei dati e nelle investigazioni.

Note e biografia:

[1] Nacci, G. (2017). Open Source Intelligence Application Layer: proposta per una teoria generale dell’Intelligence delle fonti aperte. Edizioni Epokè, Novi Ligure, pp. 23-87.

[2] Rimedio E. (1 gennaio 2024) “OSINT cos’è, come imparare a usarla” SOS Digital PR.

[3] Vgs. Nota 48.

[4] Hadnagy, C. (2019). Human hacking: influenzare e manipolare il comportamento umano con l’ingegneria sociale. Apogeo Editore.

[5] Cfr. James Brian Comey Jr. (14 dicembre 1960, York) , 7° Direttore dell’ FBI dal 4 settembre 2013 al 9 maggio 2017. Wikipedia. Link in bibliografia.

[6] Alexander Petrov e Ruslan Boshirov Cfr. Bellingcat. (20 settembre 2018) “Skripal Suspects Confirmed as GRU Operatives: Prior European Operations Disclosed” Bellingcat. Link in bibliografia.

[7] Attraverso il confronto del numero dei passaporti in riferimento all’identità di copertura del colonnello Shishmakov, con i numeri dei passaporti (identità di copertura) di “Petrov” e “Boshirov”. I numeri provenivano dallo stesso lotto, con solo 26 numeri di passaporto interventi tra il numero di “Petrov” (654341297) e quello di “Shirokov” (654341323). Il passaporto di “Shirokov” è stato rilasciato nell’agosto 2016, il che implica che i passaporti di Petrov e Boshirov sono stati rilasciati dalla stessa autorità speciale all’inizio di quell’anno. Cfr. nota 52.

[8] “Sergej Skripal”. Wikipedia. Link in bibliografia.

[9] Ibidem

[10] Concetto, I. La minaccia della Competitive Intelligence. Clueb, Roma, 2004, pp. 42-49.

É un esperto di sicurezza informatica, con una formazione che combina conoscenze giuridiche e tecniche. Ha conseguito una laurea triennale in Operatore Giuridico di Impresa presso l’Università degli Studi de L’Aquila, seguita da una laurea magistrale in Giurisprudenza presso l’Università Telematica Pegaso. La sua formazione si arricchisce di quattro master: uno in Criminologia e Studi Forensi, uno in Programmazione e Sviluppo Backend e Frontend, un master in Cybersecurity presso l’Ethical Hacker Academy, e un master di II livello in Homeland Security presso l’Università Campus Bio-Medico di Roma.

Grazie a diverse certificazioni EIPASS, tra cui quella di Data Protection Officer (DPO/RDP), e licenze OPSWAT, ha acquisito competenze avanzate in sicurezza delle reti, protezione delle infrastrutture critiche e gestione dei dati. La sua passione per il mondo informatico e tecnologico e il costante aggiornamento professionale lo hanno reso un punto di riferimento nel settore, incluse aree emergenti come l’intelligenza artificiale.

È autore di due pubblicazioni scientifiche: “Contrasto al Terrorismo: La Normativa dell’Unione Europea” e “La Cyber Security: La Riforma Europea in Materia di Cybersicurezza ed il Cyber- Crime”, entrambe edite da Currenti Calamo.