Operazioni di cyber spionaggio nel conflitto tra Russia e Ucraina

La domanda più difficile per un analista di intelligence riguarda spesso le motivazioni che si celano dietro un attacco informatico. Risulta infatti molto più semplice, nella maggior parte dei casi, ricostruire le varie fasi di un attacco piuttosto che comprendere perché sia stato sferrato.

La risposta a tale quesito varia a seconda dei casi; ma è un dato di fatto che i criminali informatici agiscano in maniera opportunistica, cercando di ottenere il miglior risultato con il minor sforzo possibile, usando i metodi più semplici e allo stesso tempo più efficaci, calibrati sui propri obiettivi.

Per comprendere a fondo un attacco è fondamentale analizzare, insieme ai TTP utilizzati, le diverse caratteristiche e motivazioni che permettono di creare un profilo accurato dei responsabili delle minacce.

La geopolitica gioca un ruolo fondamentale: senza un contesto politico, un’analisi puramente tecnica è insufficiente per attribuire un malware a una fonte precisa. Scoprire chi si nasconde dietro un attacco è una delle attività più complesse che un analista deve sostenere: non sempre si riescono ad attribuire con certezza le responsabilità, mentre le motivazioni spesso si intrecciano alle categorizzazioni.

Viceversa, oggigiorno una decisione politica che possa definirsi soddisfacente deve tenere in considerazione le informazioni ottenute attraverso la Cyber Threat Intelligence. In molti Stati (Russia, Cina, Israele, Iran, etc.) è ormai prassi utilizzare tecniche di cyber warfare e, in particolare, di cyber espionage per ottenere informazioni su altri Stati, o per danneggiare infrastrutture civili o governative e interferire con sistemi critici, con esiti che possono comportare anche perdite di vite umane.

Il cyber spionaggio è un tipo di attacco informatico che ha come fine l’accesso a dati sensibili e informazioni su attività o progetti futuri di agenzie governative e non per ottenerne vantaggi a livello economico. Questa pratica, sviluppatosi di pari passo con il web, viene utilizzata regolarmente contro obiettivi occidentali da Stati come la Russia, la Cina, l’Iran, la Corea del Nord, etc.

Va però notato che, mentre tradizionalmente gli attacchi di tipo governativo si sono sempre concentrati sullo spionaggio, sviluppi recenti includono sempre più spesso azioni distruttive, ingerenze sociali e, in molti casi, anche un tornaconto economico.

Secondo gli analisti di SecureWorks lo spionaggio industriale rimane al primo posto tra le motivazioni dei Paesi che utilizzano regolarmente tecniche di cyber warfare. Gli esperti hanno affermato che “Hostile state activity will continue to focus primarily on espionage rather than on disruption and destruction. Several states, notably China, Russia, and Iran, will continue to conduct operations aimed at harvesting bulk data to support subsequent cyber operations and traditional espionage activities”.

Sul piano geopolitico, la Russia è spinta soprattutto dalla volontà di riaffermare l’influenza a livello globale di cui godeva ai tempi dell’URSS. Per raggiungere questo obiettivo, la Russia non mostra remore a ricorrere alla forza militare laddove il rischio di una reazione da parte della NATO appare debole, mentre si affida ad armi digitali in caso contrario, in modo da poter eventualmente negare ogni responsabilità. I suoi scopi principali sono tre: spiare gli altri Paesi per rimanere al passo con le loro tecnologie, raccogliere dati per poter accedere a settori critici e destabilizzare le società nemiche.

Culturalmente, la Cina è molto diversa dalla Russia. Si muove sul lungo periodo, cercando di mantenere un basso profilo, ma influenzando al contempo l’economia globale. Al contrario della Russia non ha interessi nel distruggere o sovvertire altre società, economie o governi, puntando piuttosto a dominarli e sovrastarli. Non può però raggiungere questi obiettivi senza tecnologie migliori e un sistema economico più solido. Differentemente dalla Russia appare meno interessata a negare, qualora necessario, l’evidenza di un proprio intervento in un conflitto vero e proprio: per questo motivo si ritiene che le attività cyber ostili da parte dei cinesi subiranno un’accelerazione nel prossimo futuro.

Per ora, la Cina deve recuperare terreno in entrambi i settori; e per farlo usa sempre più la cyber information, sfruttando il cyber spionaggio come metodo primario per rubare segreti tecnologici statali, insieme a credenziali di personalità che potrebbero essere in grado di promuovere gli interessi nazionali. È importante ricordare, da un punto di vista storico, che quando la Cina è diventata una potenza nel cyberspazio (soprattutto tra i Paesi asiatici) il Partito Comunista Cinese (PCC) è stato colto di sorpresa e ha dovuto sviluppare un completo quadro normativo per mantenere il controllo su ciò che veniva pubblicato online. Negli ultimi vent’anni, le attività di spionaggio informatico cinesi sono aumentate progressivamente e stanno presentando nuove minacce per l’area asiatico-pacifica.

Più dettagliatamente, il Ministero della Sicurezza di Stato cinese (MSS) sta acquistando rilievo nel cyberspazio grazie a un aumento nei propri standard di sicurezza operativa, intraprendendo inoltre una campagna globale di spionaggio informatico che punta a obiettivi strategici, politici ed economici.

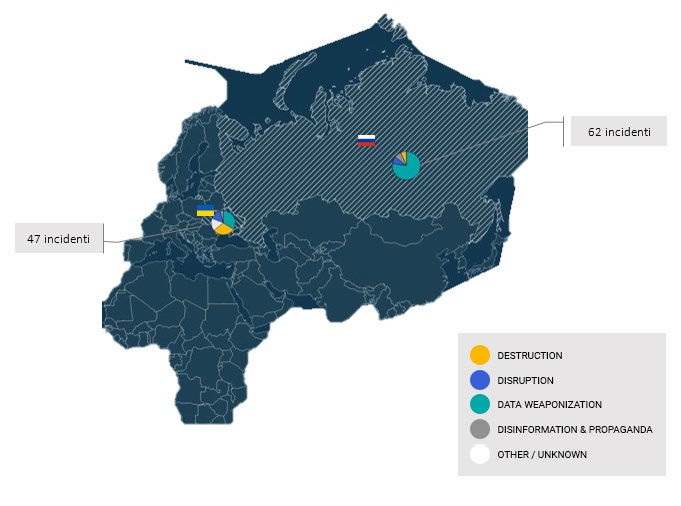

Secondo quanto osservato e descritto dal Cyberpeace Institute, gli attacchi contro la Russia sono stati portati avanti soprattutto da gruppi di cyber hacktivisti (Anonymous, NB65, etc.) mentre – verso l’Ucraina – la Russia sta utilizzando capacità cyber “ibride” su larga scala (i dettagli sono disponibili nel comunicato pubblicato dal Computer Emergency Response Team ucraino).

Nel corso del conflitto, a livello statale, i russi hanno effettuato attacchi cyber coordinati ad azioni militari sul campo.

Almeno sei gruppi Advanced Persistent Threat (APT) russi e altri su cui non è stato possibile effettuare l’attribution hanno condotto attacchi distruttivi, operazioni di spionaggio o entrambi, mentre le forze militari russe attaccavano il Paese via terra, aria e mare.

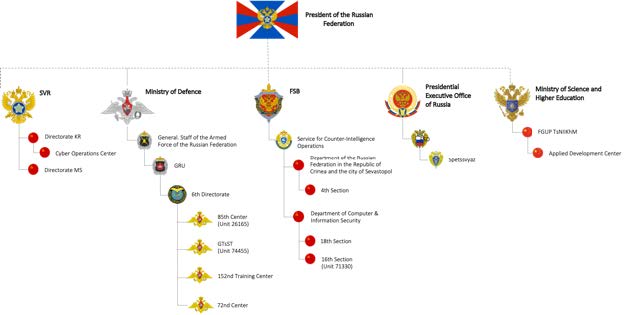

Il grafico seguente mostra i gruppi APT dell’intelligence russa che hanno colpito l’Ucraina nel corso del conflitto, tra cui APT29 (SRV), APT28, Sandworm e DEV-0586 (GRU), Gamaredon e Dragonfly (FSB):

Non è chiaro se questi gruppi e le forze militari stiano solo perseguendo in modo indipendente una serie di obiettivi comuni o se si stiano coordinando attivamente. Ad ogni modo, le azioni cibernetiche e cinetiche puntano a interrompere o compromettere le funzioni governative e militari ucraine nonché a minare la fiducia dei cittadini nelle istituzioni.

Gli attacchi distruttivi sono stati prevalenti nelle operazioni cyber russe durante questa guerra. A titolo esemplificativo, un giorno prima dell’invasione militare alcuni operatori associati alla GRU, il servizio di intelligence militare russo, hanno lanciato attacchi wiper distruttivi su centinaia di sistemi di organizzazioni governative, informatiche, energetiche e finanziarie ucraine.

Le famiglie di malware che sono state rintracciate in questi attacchi sono:

- WhisperGate / WhisperKill

- FoxBlade, aka Hermetic Wiper

- SonicVote, aka HermeticRansom

- CaddyWiper

- DesertBlade

- Industroyer2

- Lasainraw, aka IssacWiper

- FiberLake, aka DoubleZero

WhisperGate, FoxBlade, DesertBlade e CaddyWiper sono tutte famiglie di malware che sovrascrivono i dati e rendono impossibile riavviare i computer colpiti. FiberLake è una funzionalità .NET utilizzata per cancellare dati. SonicVote cripta i file e talvolta viene utilizzato insieme a FoxBlade, mentre Industroyer2 colpisce specificamente la tecnologia operativa per ottenere effetti fisici nella produzione e nei processi industriali.

L’analisi relativa a Sandworm è stata confermata anche dal UK National Cyber Security Centre (NCSC), dalla Cybersecurity and Infrastructure Security Agency (CISA), dalla National Security Agency (NSA) e dall’FBI.

Inoltre, queste agenzie hanno identificato un nuovo malware utilizzato da Sandworm, qui denominato Cyclops Blink. Cyclops Blink appare come un framework sostitutivo per il malware VPNFilter, scoperto nel 2018, che sfruttava i dispositivi di rete, principalmente i router di piccoli uffici/uffici domestici (SOHO) e i dispositivi NAS (Network Attached Storage).

Da allora l’attività del malware ha incluso tentativi di distruzione, danneggiamento e infiltrazione nelle reti di agenzie governative e in un’ampia gamma di infrastrutture critiche, colpite in alcuni casi anche con attacchi di terra e missili da parte delle forze militari russe.

Queste operazioni cibernetiche non solo hanno danneggiato le funzionalità delle organizzazioni prese di mira ma, in molti casi, hanno impedito ai cittadini l’accesso a fonti di informazione affidabili e a servizi di vitale importanza, nel tentativo di far vacillare la loro fiducia nelle istituzioni.

Non c’è dubbio che questa guerra stia mostrando come i conflitti moderni vengano ormai combattuti usando allo stesso tempo armi tradizionali (cd. kinetic weapon) e digitali.

Uno tra i numerosi esempi è stato rilevato dal Microsoft Threat Intelligence Center (MSTIC)8, che ha identificato un gruppo di hacker russi che si muoveva nella rete informatica di una società di energia nucleare. Il giorno successivo, l’esercito russo ha attaccato e occupato la più grande centrale nucleare ucraina.

La stessa settimana il gruppo militare russo APT28 ha compromesso una rete governativa in Vinnytsia e due giorni dopo ha lanciato otto missili cruise contro l’aeroporto della città. Analogamente, l’11 marzo le forze russe hanno preso di mira un’agenzia governativa di Dnipro con un attacco cyber distruttivo, utilizzando contemporaneamente armi convenzionali contro gli edifici governativi.

Per completezza di informazione, nel grafico seguente sono riportate le organizzazioni governative della Federazione Russa.

Sono diversi gli aspetti di questo conflitto che andrebbero analizzati nel dettaglio per capire come gestire future crisi. Tra tutti, spiccano il ruolo e il supporto in termini di capacità informatiche offerto da eventuali alleati.

Anche se non sarà trattato in questo articolo, il ruolo che la NATO (in particolare gli Stati Uniti) ha avuto nel conflitto fino ad oggi rappresenta un argomento rilevante che dovrebbe essere approfondito, insieme a:

- gli impatti (in termini di mitigazione degli attacchi informatici) derivanti dall’adeguamento complessivo delle infrastrutture di sicurezza di rete prima del conflitto;

- gli effetti sul conflitto dovuti alle azioni degli stati alleati con l’Ucraina.

Proprio su questo punto, il Gen. Paul Nakasone (a capo del Cyber Command statunitense) ha dichiarato: “Abbiamo condotto una serie di operazioni a tutto campo: offensive, difensive e informative”.

al di fuori dell’Ucraina

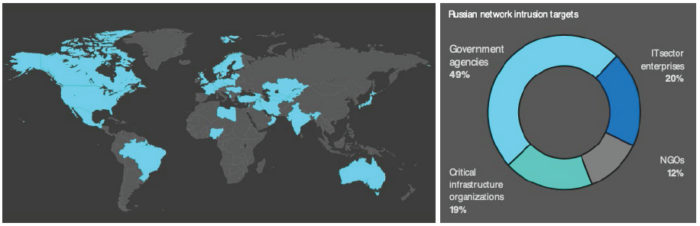

Ovviamente anche la Russia ha mantenuto o lanciato nuove campagne cyber contro gli stati alleati con l’Ucraina. Dall’inizio della guerra, l’MSTIC ha rilevato 128 intrusioni russe in 42 stati, Ucraina esclusa. Tra le vittime il 49% è rappresentato da agenzie governative, prese di mira molto probabilmente per il sostegno diretto o indiretto dato all’Ucraina. Un altro 12% include organizzazioni non governative, nella maggior parte dei casi centri di ricerca su politica estera o gruppi umanitari impegnati nel portare aiuti alla popolazione colpita o a fornire supporto ai rifugiati. La percentuale rimanente comprende aziende informatiche o del settore energetico, insieme ad altre coinvolte in settori critici della difesa o dell’economia.

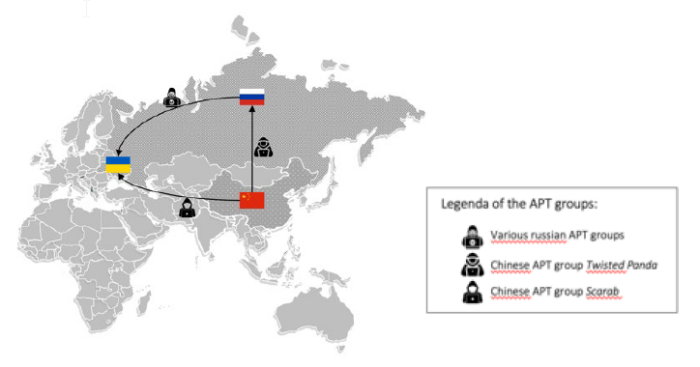

Dall’altro lato, è interessante osservare anche le attività effettuate dalla Cina nel corso di questo conflitto. Come illustrato nell’immagine che segue, sono state rilevate campagne di cyber spionaggio dalla Cina verso l’Ucraina, ma anche nei confronti della Russia.

Le operazioni di cyber spionaggio verso le due nazioni sono state condotte da differenti attori. Nello specifico, il 22 marzo 2022, il CERT-UA ha pubblicato l’avviso #4244, condividendo un rapido riepilogo e gli elementi che hanno portato ad attribuire un recente tentativo di infiltrazione a UAC-0026, noto anche come Scarab. Si tratta del primo threat actor cinese ad aver colpito pubblicamente l’Ucraina dall’inizio dell’invasione, utilizzando, a quanto risulta, la backdoor conosciuta come Scieron.

Sicuramente la parte più interessante delle operazioni di spionaggio cinese è quella che riguarda la Russia. Il 19 maggio 2022 i ricercatori di Check Point hanno pubblicato un report sulle operazioni di un gruppo ATP affiliato alla Cina – noto come Twisted Panda – che ha attaccato due istituti di ricerca difensiva, inclusa la Rostec Corporation russa, oltre a un’entità con sede a Minsk, in Bielorussia, la cui identità non è stata resa pubblica.

In base ai dati telemetrici di Check Point, questa sarebbe solamente l’ultima fase di un’operazione di cyber spionaggio cinese contro entità filorusse che dura almeno dal giugno 2021. La minaccia più recente relativa a questa campagna è stata scoperta nell’aprile 2022.

L’operazione è stata attribuita ad attori affiliati al governo cinese con possibili legami con APT10 (conosciuto anche come Stone Panda) e Mustang Panda. Gli attacchi sono partiti da e-mail di phishing contenenti un link che sembrava falsamente provenire dal Ministero della Salute russo. Come riportato sopra, Twisted Panda si è infiltrato in tre nuove organizzazioni a marzo 2020. Le vittime hanno tutte sede negli Stati Uniti e comprendono una multinazionale di assicurazioni, un’azienda di produzione di apparecchiature e un’organizzazione di servizi professionali e di consulenza per soluzioni tecnologiche.

Basandosi sulle connessioni tra gli autori delle minacce, crediamo sia plausibile collegare Twisted Panda al Ministero della Sicurezza di Stato Cinese (MSS). Il grafico che segue illustra i gruppi di operazioni cyber cinesi.

La Cina aveva già effettuato in passato operazioni di spionaggio nei confronti della Russia, ma in questo caso risaltano gli obiettivi scelti e la possibilità che le informazioni ricercate dall’intelligence cinese possano essere collegate a questo specifico momento del conflitto.

Innanzitutto, è indubbio che Rostec – holding statale operante nel settore aerospaziale e della difesa – assuma un valore strategico. Non a caso l’11 marzo 2022 è stata colpita da un attacco DDoS (Distributed denial-of-service) che ha portato alla chiusura del suo sito. Rostec ha affermato di aver subito continui attacchi a partire dal febbraio 2022, quando la Russia ha invaso l’Ucraina.

Il sito di Rostec è stato chiuso per implementare le contromisure necessarie a fermare l’attacco, attribuito all’Ucraina. Molti domini e risorse di Rostec erano infatti nella lista degli obiettivi di attacchi DDos presentata dall’IT Army of Ukraine, un gruppo di volontari provenienti da tutto il mondo creato per sostenere l’Ucraina sul fronte cyber.

Non disponendo di informazioni specifiche riguardanti gli obiettivi della campagna di spionaggio cinese nei confronti dei russi, possiamo solamente fare supposizioni su quali possano esserne gli obiettivi reali. Una questione che ci è sembrata rilevante e su cui l’intelligence cinese potrebbe avere mire è legata al livello di produzione di armi e strumenti comunicativi utilizzati dalla Russia nel conflitto.

Come vedremo più avanti nel dettaglio, la Russia sta gestendo un grave problema di produzione causato dalle sanzioni imposte dalla NATO e applicate da molti Stati, in particolare dal non poter importare tutti i prodotti dual-use, ossia gli strumenti che possono essere utilizzati a fini sia civili e sia militari.

È importante capire e tenere conto di queste limitazioni, poiché possono fornire indicazioni sulla durata del conflitto, oltre a delineare le strategie militari ed economiche che la Russia potrebbe adottare.

Lo sforzo produttivo dei sistemi offensivi russi nel corso della guerra è molto elevato, in quanto esiste un limite alla percentuale di scorte che la Russia può utilizzare contro l’Ucraina senza rischiare poi di non riuscire a difendersi eventualmente da NATO, Cina o altri Paesi ritenuti nemici.

Senza una catena di approvvigionamento affidabile che possa aumentarne la produzione i russi sono costretti a trattenere gran parte delle scorte, limitando la loro capacità di colpire l’Ucraina nei prossimi mesi. Questo è il problema principale dell’apparato militare russo, dal momento che le armi più moderne dipendono fortemente da componenti specialistiche prodotte all’estero.

Nel corso della guerra, i russi hanno utilizzato ampiamente missili da crociera e balistici per colpire obiettivi militari, politici ed economici ucraini. Questo tipo di armi sono fondamentali, soprattutto date le scarse prestazioni dell’aviazione russa. Non si conosce precisamente di quante scorte dispongano i russi ma, con l’avanzare della guerra, gli ufficiali ucraini hanno notato un ridimensionamento dei sistemi di armamento per diverse missioni, addirittura con un ritorno ai sistemi Grad-1 su obiettivi secondari.

Secondo le valutazioni degli Stati Uniti, l’esercito russo sarebbe attualmente a corto di armi di precisione.

Sarà fondamentale per la Russia potersi procurare componenti da altri Paesi per produrre armi da usare nel conflitto. Di seguito alcuni esempi.

I missili da crociera 9M727 (lanciati dall’Iskander-K) sono dotati di un computer con elevate caratteristiche di robustezza, ottenute grazie a materiali e componenti altamente specializzati. Dei sette punti di attacco di questi computer, che consentono di trasmettere dati attraverso lo scudo termico, solamente uno è di progettazione sovietica e viene prodotto in Russia; gli altri sei sono tutti sviluppati da aziende statunitensi. Le guide che collegano i circuiti stampati e il corpo del computer (e che devono mantenere l’allineamento dei componenti anche sotto immensa pressione) sono anch’esse di produzione statunitense, così come gli stessi circuiti stampati.

I 9M727 non sono l’unico esempio di dipendenza da componenti stranieri: la stessa problematica si riscontra su tutte le armi russe rinvenute sul campo di battaglia. Il missile teleguidato 9M949 da 300 mm, che costituisce la parte principale dell’artiglieria di precisione russa come munizione per il sistema di lancio multiplo di razzi Tornado-S, utilizza un giroscopio a fibre ottiche di produzione statunitense per la navigazione inerziale.

Il sistema di difesa aerea TOR-M2 si basa su un oscillatore di progettazione britannica presente nel computer che controlla il radar della piattaforma, l’Iskander-M, il missile da crociera Kalibr, il missile da crociera terra-aria Kh-101 e molti altri ancora.

Il laboratorio tecnico dell’intelligence ucraina ha condotto dei test sulle radio militari russe di tipo Aqueduct (R-168-5UN-2, R-168-5UN-1 e R-168-5UT-2), utilizzati per le comunicazioni tattiche dell’esercito russo, scoprendo che molte componenti elettroniche fondamentali sono prodotte negli Stati Uniti, in Germania, nei Paesi Bassi, nella Corea del Sud e in Giappone. Questo schema si ripete ovunque: quasi tutto l’hardware militare moderno della Russia dipende da sistemi elettronici complessi importati da Stati Uniti, Regno Unito, Germania, Paesi Bassi, Giappone, Israele, Cina e altri ancora.

Lo spettro di una guerra a lungo raggio mette la Russia dinanzi a una serie di sfide molto maggiori rispetto a quelle previste per una guerra lampo.

Per districarsi tra il problema di dipendenza dalle componenti estere per gli armamenti e le sanzioni sempre più pesanti, l’amministrazione presidenziale russa ha istituito a metà marzo un comitato interdipartimentale che esaminasse gli strumenti di difesa russi, al fine di stabilire cosa possa essere prodotto internamente o rifornito da Paesi “amici” (ovvero quelli che non rispettano o non applicano così rigidamente le sanzioni statunitensi) e di trovare canali non ufficiali per reperire componenti critici.

Questo comitato è presieduto dal deputato del Ministero della Difesa russo Aleksey Krivoruchko, che ha decretato una serie di provvedimenti legali per raggiungere questi obiettivi. Il 17 marzo, il Ministro della Difesa russo Sergei Shoigu e il Ministro del Commercio e dell’Industria Denis Manturov hanno firmato un regolamento che velocizza le procedure di accettazione dei materiali nella produzione militare, spostando l’onere del rischio sugli appaltatori che forniscono le componenti. Il 30 marzo il Primo Ministro russo Mikhail Mishustin ha annunciato che la Russia accetterà le importazioni parallele, consentendo l’ingresso nel Paese di materiali senza l’autorizzazione di chi possiede la relativa proprietà intellettuale. In base a quanto riportato dai media occidentali, le richieste russe di equipaggiamento militare cinese hanno riguardato essenzialmente due aspetti: le munizioni e, soprattutto, i componenti microelettronici necessari per continuare a produrre armi complesse.

Inoltre, anche se rimane possibile costruire alcune componenti in Russia – a un costo maggiore e con un’affidabilità ridotta – molte componenti degli armamenti complessi russi non possono essere sostituite. Ad esempio, l’Istituto russo di Radio Ingegneria ed Elettronica dell’Accademia delle Scienze ha condotto un esame delle architetture di comunicazione dei veicoli militari russi, compreso l’aereo da trasporto Il. L’analisi della sola cabina di comunicazione di questo aereo ha rilevato 80 componenti che non potevano essere sostituite con parti prodotte in Russia.

Infine, oltre alle sanzioni attuali, va considerato che altre potrebbero essere implementate a breve, impattando fortemente la possibilità da parte della Russia di ottenere armi prodotte in Stati alleati.

Come sopra indicato, il fatto che la Cina stia ricorrendo a tecniche di spionaggio informatico per ottenere informazioni sulla disponibilità di armi russe nel conflitto rimane solamente un’ipotesi. A prescindere dalla sua validità, l’obiettivo di quest’analisi è mostrare come uno Stato possa utilizzare le tecniche di cyber warfare e quanto sia complesso analizzare tali operazioni.

Continua a leggere o scarica il white paper gratuito “Quaderni di Cyber Intelligence #2“

Articolo a cura di Francesco Schiffiliti, Consulente in Cyber Security & Threat Intelligence

Esperto in sicurezza delle informazioni, digital forensic e cyber threat intelligence per grandi aziende. È stato il Practice Manager di Forensic Technology & Discovery Services (FTDS) in Fraud Investigation & Dispute Services (EY). Ricercatore nel campo di Malware e Memory Analysis, Structured Analytic Procedures (SAT), OSINT, Intelligence Investigation Techniques, Incident Responding Techniques e Cyber Threat Intelligence. Laureato in Informatica presso l’Università degli studi di Catania e docente in corsi e master in digital forensics e malware forensics.