Open Source Intelligence (OSINT) e Sicurezza

L’Open Source Intelligence (OSINT) sta diventando sempre più centrale in un’era in cui le comunicazioni digitali e la quantità di dati generati online crescono in modo esponenziale. Questo tipo di intelligence, basato esclusivamente sull’utilizzo di informazioni pubblicamente accessibili, è oggi una risorsa essenziale per molte organizzazioni, dal settore governativo a quello privato.

In questo approfondimento esploreremo il tema dell’Open Source Intelligence (OSINT) e il suo ruolo chiave nella sicurezza, nell’analisi di mercato e come è impiegata in diversi contesti strategici. OSINT è diventata una risorsa cruciale per governi, organizzazioni non governative e aziende, offrendo informazioni accessibili pubblicamente utili per la sicurezza e le decisioni strategiche.

Questo è il quinto articolo tratto dal white paper “Big e Fast Data: tra sfida per la sicurezza e privacy”.

Open Source Intelligence: Cos’è e Come Funziona

L’aumento delle comunicazioni su Internet e la quantità crescente di dati digitali generati dagli utenti online stanno rendendo l’Open Source Intelligence (OSINT) una risorsa essenziale per diverse organizzazioni, tra cui i dipartimenti governativi, le organizzazioni non governative e le aziende commerciali. Queste entità si stanno sempre più affidando all’OSINT per ottenere informazioni, anziché basarsi esclusivamente sulla raccolta di dati privati e classificati, sia per motivi di sicurezza che per analisi di mercato.

Origini Storiche dell’Open Source Intelligence

L’Open Source Intelligence si riferisce a tutte le informazioni disponibili al pubblico. Non esiste una data precisa in cui è stato coniato il termine OSINT, ma è stato utilizzato per molti anni per descrivere la pratica di raccogliere informazioni attraverso l’uso di risorse accessibili al pubblico. Durante la Seconda guerra mondiale, diverse agenzie di sicurezza di varie nazioni hanno introdotto l’OSINT come strumento di intelligence.

“Le fonti OSINT si distinguono dalle altre forme di intelligence perché devono essere legalmente accessibili al pubblico senza violare le leggi sul copyright o sulla privacy. Questa distinzione rende possibile l’utilizzo delle fonti OSINT non solo per i servizi di intelligence, ma anche per altre organizzazioni, come le aziende, che possono beneficiare di queste risorse per ottenere informazioni sui loro concorrenti”[1].

Open Source Intelligence: Le Principali Fonti di Informazione

L’Open Source Intelligence comprende tutte le fonti di informazione disponibili al pubblico, che possono essere accessibili online o offline[2]. Di seguito sono riportati alcuni esempi:

- “Accesso a Internet, che comprende diversi tipi di siti web e piattaforme online come forum, blog, social media, siti di condivisione video, wiki, record Whois dei domini registrati, metadati e file digitali, risorse web oscure, dati di geolocalizzazione, indirizzi IP, motori di ricerca delle persone e altre risorse trovate online”[3].

- Media tradizionali come televisione, radio, giornali, libri e riviste.

- Pubblicazioni specializzate e accademiche, tesi di laurea, atti di conferenze, profili aziendali, relazioni annuali, comunicati stampa aziendali, profili dei dipendenti e curriculum.

- Foto e video, inclusi metadati associati.

- Informazioni geo spaziali, come mappe e prodotti di immagini commerciali.

In questo contesto, la raccolta, l’analisi e l’interpretazione delle informazioni provenienti da fonti aperte e pubblicamente accessibili, come giornali online, social network e database commerciali, rappresenta una risorsa preziosa per individuare, analizzare e interpretare dati utili per indagini e decisioni strategiche.

Le Fasi del Ciclo Open Source Intelligence: Le “4D”

Il ciclo di Open Source Intelligence si articola in diverse fasi, meglio conosciute come le “4D”: Scoperta, Discriminazione, Distillazione e Diffusione. Nella fase di Scoperta, gli analisti identificano le fonti di informazione pertinenti, cercando di individuare le risorse online e offline che possono fornire dati utili per gli obiettivi dell’indagine. La Discriminazione implica la selezione delle fonti più rilevanti e affidabili, mentre nella Distillazione le informazioni raccolte vengono analizzate e sintetizzate per estrarre i dati più significativi. Infine, nella fase di Diffusione, le informazioni elaborate vengono distribuite alle parti interessate nel formato più utile e comprensibile, supportando così i processi decisionali[4].

Importanza dell’Open Source Intelligence in Diversi Contesti

L’importanza dell’Open Source Intelligence è evidente in diversi contesti, dall’ambito militare e delle forze dell’ordine alla sfera aziendale, dove viene impiegata per acquisire informazioni su soggetti fisici o aziende, redigere report reputazionali e valutare la propria posizione nel mercato. L’attività OSINT richiede una serie di competenze specifiche, che vanno dall’analisi dei dati all’informatica, dalla linguistica alla psicologia, oltre a un forte intuito investigativo e capacità di analisi.

Organizzazioni e Open Source Intelligence: Chi Utilizza l’OSINT?

Esistono diverse organizzazioni specializzate nei servizi di Open Source Intelligence, sia governative che private, che offrono i loro servizi a una vasta gamma di enti. Di seguito sono elencate alcune delle organizzazioni OSINT più riconosciute come i Governi, i dipartimenti governativi, soprattutto quelli militari, sono tra i principali utilizzatori di fonti OSINT. Questi enti governativi si affidano all’OSINT per una varietà di scopi, tra cui sicurezza nazionale, antiterrorismo, tracciamento cibernetico dei terroristi, valutazione dell’opinione pubblica nazionale e internazionale su varie questioni, fornitura di informazioni ai politici per influenzare le loro politiche interne ed esterne, e monitoraggio dei media stranieri per ottenere traduzioni istantanee degli eventi internazionali.

“Le organizzazioni come le Nazioni Unite utilizzano l’OSINT per supportare le operazioni di mantenimento della pace in tutto il mondo. Organizzazioni umanitarie, come la Croce Rossa Internazionale, usano l’OSINT durante le operazioni di soccorso in situazioni di crisi o disastro. Utilizzano anche l’intelligence OSINT per proteggere la loro catena di approvvigionamento da gruppi terroristici, analizzando i social media e le applicazioni di messaggistica online per prevedere azioni terroristiche future”[5].

Le forze dell’ordine utilizzano fonti OSINT per proteggere i cittadini da crimini come abusi, violenze domestiche, furto di identità e altri reati. Monitorano i social media e altre piattaforme online per raccogliere informazioni rilevanti e prevenire la commissione di crimini.

Le imprese utilizzano l’OSINT per esplorare nuovi mercati, monitorare l’attività dei concorrenti, pianificare strategie di marketing e prevedere fattori che potrebbero influenzare le loro operazioni attuali e future. L’OSINT viene utilizzato anche per combattere la perdita di dati e creare strategie di gestione del rischio cibernetico.

Utilizzo dell’Open Source Intelligence per la Sicurezza Informatica

Gli hacker e i penetration tester utilizzano l’OSINT per raccogliere informazioni online su obiettivi specifici e condurre attacchi di ingegneria sociale. L’OSINT è una fase chiave di qualsiasi metodologia di test di penetrazione, in quanto fornisce informazioni cruciali sulla vulnerabilità dei sistemi.

Le persone che desiderano proteggere la propria privacy utilizzano l’OSINT per monitorare e gestire la propria presenza online, identificare possibili vulnerabilità di sicurezza e combattere il furto di identità.

I gruppi terroristici utilizzano l’OSINT per pianificare attacchi, raccogliere informazioni sui potenziali obiettivi, ottenere informazioni militari dai governi e diffondere la loro propaganda tramite i social media e altri canali online.

Open Source Intelligence: Strumenti Utilizzati nelle Indagini

Durante l’attività di Open Source Intelligence, una fase chiave è l’identificazione degli indirizzi IP e dei sottodomini associati al bersaglio. I motori di ricerca specializzati come Shodan e Censys sono strumenti molto utili per individuare questi indirizzi IP, nonché per trovare file sensibili, informazioni sul server e messaggi di errore, oltre ad altri servizi esposti.

Effettuare una ricerca whois può aiutare a trovare i contatti dell’amministratore e altri indirizzi e-mail pertinenti. Gli indirizzi e-mail possono essere rintracciati tramite perdite di database o utilizzando servizi di ricerca come HaveIBeenPwned, che segnala se un’email è stata coinvolta in una violazione dei dati.

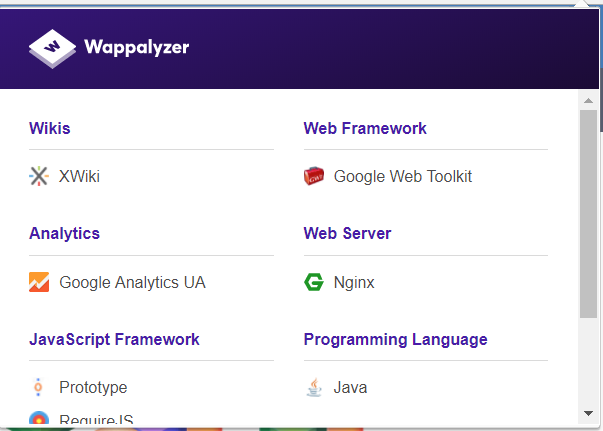

“Wappalyzer è un’utile utility per scoprire le tecnologie utilizzate sui siti web, come sistemi di gestione dei contenuti, piattaforme di e-commerce, framework web, server e strumenti di analisi”[6] (figura 4).

Durante la fase di OSINT, è essenziale analizzare i codici di stato HTTP e le intestazioni delle risposte utilizzando strumenti come Burp Suite. Questo software consente di controllare le intestazioni CSP (Content Security Policy) e permette il caricamento degli script.

Molte informazioni possono essere ricavate dai servizi che offrono repository di codice come GitHub, GitLab, Bitbucket, ecc. In questi servizi, a volte si possono trovare vulnerabilità web, problemi di configurazione dei software e altre chiavi segrete. “Gli sviluppatori spesso lasciano accidentalmente credenziali o “token di accesso” unici durante i commit, rendendo facile per gli aggressori recuperare informazioni riservate attraverso i log di commit e verificando commit specifici per lanciare attacchi contro l’infrastruttura di destinazione”[7].

Strumenti come GitHub Dorks possono essere utilizzati per cercare dati sensibili come chiavi private, credenziali, token di autenticazione, ecc. nei repository GitHub.

Inoltre, tramite Google Dorking o ricerche avanzate, è possibile ottenere numerose informazioni sul bersaglio.

“Nel campo della sicurezza informatica, l’uso degli strumenti appropriati per le indagini OSINT può essere estremamente efficace se combinato con il pensiero critico e una chiara strategia di ricerca. Sia che si stia conducendo un’indagine sulla sicurezza informatica di un’azienda, sia che si stia lavorando per identificare e mitigare le minacce future, conoscere tecniche OSINT e avere obiettivi definiti può significativamente ottimizzare il tempo impiegato”[8]. Ogni organizzazione dovrebbe adottare attività di OSINT come parte integrante della sua strategia di sicurezza informatica per identificare e contrastare le minacce provenienti da web application o servizi esterni[9].

OSINT e il Futuro della Sicurezza e della Privacy

Con la rapida diffusione dell’uso di dispositivi digitali come smartphone, social network e dispositivi IoT, insieme alla massiccia produzione di dati digitali da parte degli utenti online, l’Open Source Intelligence diventa una risorsa essenziale per molte organizzazioni. Queste includono dipartimenti governativi, organizzazioni non governative e aziende commerciali, che utilizzano OSINT sia per motivi di sicurezza che per analisi di mercato. “Le fonti di informazioni utilizzate di solito comprendono l’accesso alla rete Internet che include una vasta gamma di risorse online come forum, blog, social network, piattaforme di condivisione video, wiki, record Whois di domini registrati, metadati e file digitali, risorse web oscurate, dati di geolocalizzazione, indirizzi IP, motori di ricerca di persone e altri contenuti online”[10].

Includono anche i mass media tradizionali, ovvero televisione, radio, giornali, libri e riviste, che forniscono una fonte consolidata di informazioni su una vasta gamma di argomenti, le pubblicazioni specializzate e accademiche ossia riviste specializzate, pubblicazioni accademiche, tesi di laurea, atti di conferenze e altri documenti simili che offrono approfondimenti approfonditi su argomenti specifici, utili per analisi approfondite e ricerche dettagliate. A questi si aggiungono foto, video con metadati ed immagini e video disponibili online, insieme ai relativi metadati, i quali forniscono informazioni preziose che possono essere utilizzate per analisi visive e geospaziali.

Le informazioni pubbliche istituzionali comprendono rapporti governativi, documenti ministeriali, dati finanziari, informazioni demografiche, comunicati stampa, discorsi, avvisi da istituzioni e forze dell’ordine, avvisi dalle forze armate, dibattiti legislativi e attività politiche, che sono liberamente accessibili al pubblico e forniscono un’ampia gamma di dati utili. È importante notare che la maggior parte dei dati presenti online non è indicizzata dai motori di ricerca principali come Google, Bing o Yahoo, e quindi OSINT non si limita alla ricerca su questi motori, ma coinvolge una vasta gamma di fonti e metodologie per raccogliere informazioni utili.

Ti invitiamo a leggere il prossimo articolo che sarà dedicato al tema “OSINT: Concetto, Applicazioni e Ruolo nei Big Data e nella Cyber Intelligence” e a scaricare liberamente e gratuitamente il documento completo intitolato “Big e Fast Data: tra sfida per la sicurezza e privacy“.

Note e Biografia:

[1] Prati G. (2 dicembre 2019) “Open Source Intelligence (OSINT): cos’è, a chi serve e come usarla”. Agenda Digitale.

[2] Hwang, Y. W., Lee, I. Y., Kim, H., Lee, H., & Kim, D. (2022). Current status and security trend of osint. Wireless Communications and Mobile Computing, 2022.

[3] Vgs. nota 37.

[4] Lapi, M. (2021). Open Source Intelligence. Metodologie e strumenti per investigare il web.

[5] Vgs. nota 37.

[6] Vgs. nota 37.

[7] Vgs. nota 37.

[8] Vgs. nota 37.

[9] Pastor-Galindo, J., Nespoli, P., Mármol, F. G., & Pérez, G. M. (2020). The not yet exploited goldmine of OSINT: Opportunities, open challenges and future trends. IEEE Access, 8, 10282-10304. Link in bibliografia.

[10] Vgs. nota 37.

É un esperto di sicurezza informatica, con una formazione che combina conoscenze giuridiche e tecniche. Ha conseguito una laurea triennale in Operatore Giuridico di Impresa presso l’Università degli Studi de L’Aquila, seguita da una laurea magistrale in Giurisprudenza presso l’Università Telematica Pegaso. La sua formazione si arricchisce di quattro master: uno in Criminologia e Studi Forensi, uno in Programmazione e Sviluppo Backend e Frontend, un master in Cybersecurity presso l’Ethical Hacker Academy, e un master di II livello in Homeland Security presso l’Università Campus Bio-Medico di Roma.

Grazie a diverse certificazioni EIPASS, tra cui quella di Data Protection Officer (DPO/RDP), e licenze OPSWAT, ha acquisito competenze avanzate in sicurezza delle reti, protezione delle infrastrutture critiche e gestione dei dati. La sua passione per il mondo informatico e tecnologico e il costante aggiornamento professionale lo hanno reso un punto di riferimento nel settore, incluse aree emergenti come l’intelligenza artificiale.

È autore di due pubblicazioni scientifiche: “Contrasto al Terrorismo: La Normativa dell’Unione Europea” e “La Cyber Security: La Riforma Europea in Materia di Cybersicurezza ed il Cyber- Crime”, entrambe edite da Currenti Calamo.