non Petya, Goldeneye, il commento di Stefano Fratepietro, Esperto di Cyber Security e Digital Forensics

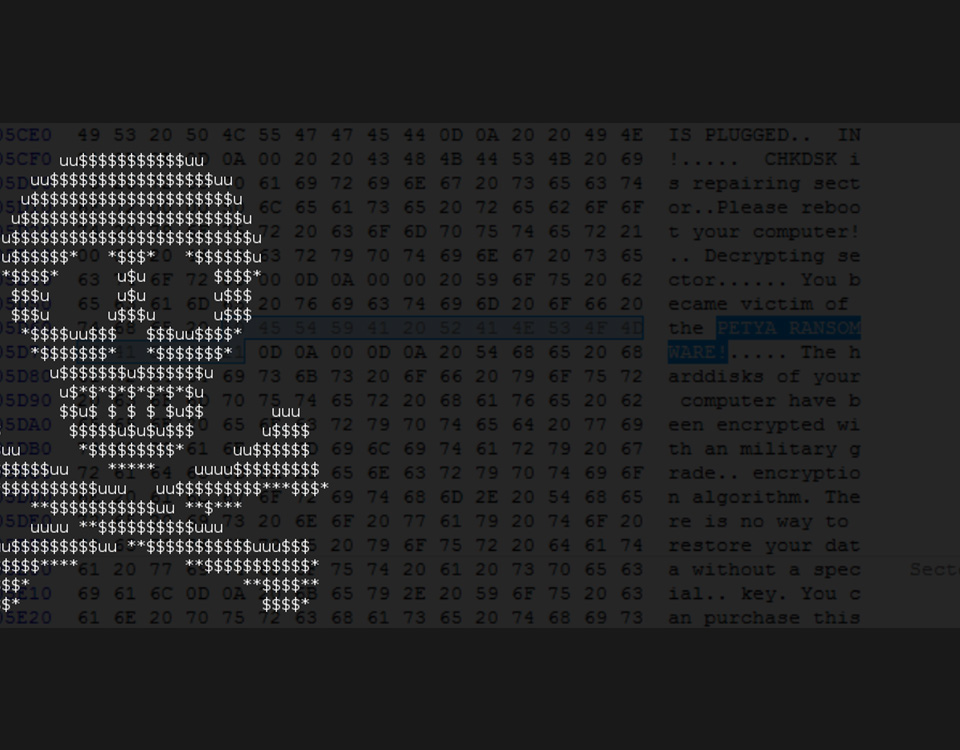

C’è molta confusione riguardo al nuovo cripto virus “non Petya”, già il nome la dice tutta. Gli analisti inizialmente hanno scambiato questo malware per una variante di un già noto cripto virus denominato Petya. A seguito di un lavoro di studio del codice sorgente del malware, gli analisti hanno potuto capire che questo malware è tutt’altro che una variante di Petya, rinominato dalla multinazionale Bitdefender “Goldeneye”.

Exploit EternalBlue e EternalRomance: i vettori di propagazione del malware

Il vettore di infezione è lo stesso di Wannacry, cioè si propaga tramite l’exploit EternalBlue sviluppato e sottratto alla NSA; oltre ad EternalBlue, il malware utilizza anche EternalRomance, ricavato sempre dallo stesso leak NSA pubblicato da Shadow Brokers alcuni mesi fa.

Questi due exploit sfruttano la comunicazione di rete che viaggia tramite il protocollo SMB di Microsoft per la condivisione di file e cartelle tra sistemi Windows.

Sistemi vulnerabili e l’importanza degli aggiornamenti di sicurezza

Quanto appena detto basta per farvi capire che i sistemi infetti nelle ultime 24 ore sono sempre e solamente quei sistemi non aggiornati con la patch Microsoft MS17-010, già potenziali vittime di Wannacry; sostanzialmente, nonostante la campagna mediatica che ha avuto l’infezione Wannacry, aziende ed utenti finali hanno completamente ignorato il problema senza apporre alcuna patch o alcun livello di protezione per evitare che attaccanti potessero usare l’exploit EternalBlue sui propri sistemi.

Evidentemente non è bastato scottarsi la mano la prima volta… la seconda è già arrivata. Ne dovrà arrivare una terza per far capire alle aziende l’importanza dei processi di Cyber Security?

A cura di: Stefano Fratepietro, CEO – Tesla Consulting