Come creare un Malware di successo e come difendersi con il modello Zero Trust

Durante il Forum ICT Security 2024, Cristiano Guerrieri – Solution’s Engineer di Threatlocker – nel suo intervento “Come creare un Malware di successo e come difendersi con il modello Zero Trust” ha descritto come gli attacchi ransomware siano diventati progressivamente più sofisticati e strutturati, evidenziando l’importanza di comprendere le tecniche degli attaccanti per poter sviluppare difese efficaci.

Ransomware-as-a-Service (RaaS) ed evoluzione degli attacchi

L’intervento ha svelato le dinamiche ricorrenti che riguardano la creazione e la distribuzione di malware, sottolineando come gli autori di ransomware non siano più semplici “nerd” ma operino spesso in strutture simili a vere e proprie aziende, organizzate in un modello noto come Ransomware-as-a-Service (RaaS).

Guarda il video completo dell’intervento:

Tecniche avanzate di Rilevamento e Blocco del Malware

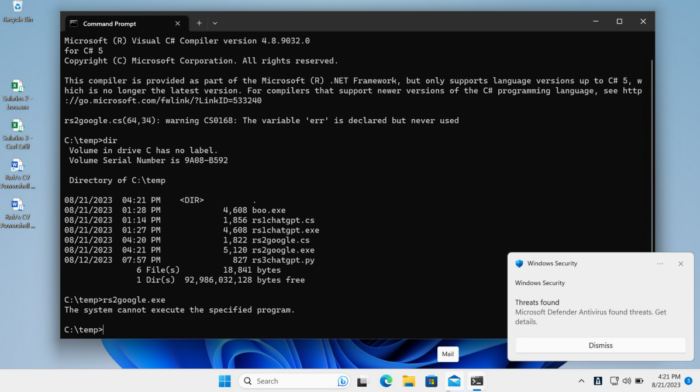

Guerrieri ha descritto i processi tradizionali di rilevamento e blocco del malware da parte degli antivirus, tipicamente basati sulla scansione continua dei file e sul raffronto con database di firme note: tecniche oggi non più attuali, in quanto gli attaccanti hanno da tempo affinato le loro strategie includendo software o hash malevoli all’interno del codice legittimo, così da bypassare l’identificazione.

Questo ha portato allo sviluppo degli antivirus di nuova generazione (tra cui EDR, XDR e così via) e all’implementazione di tecniche avanzate, come il sandboxing o l’analisi comportamentale, per rilevare attività sospette anche qualora provengano da strumenti leciti.

Malware: Intelligenza Artificiale e creazione di Codice Malevolo Unico

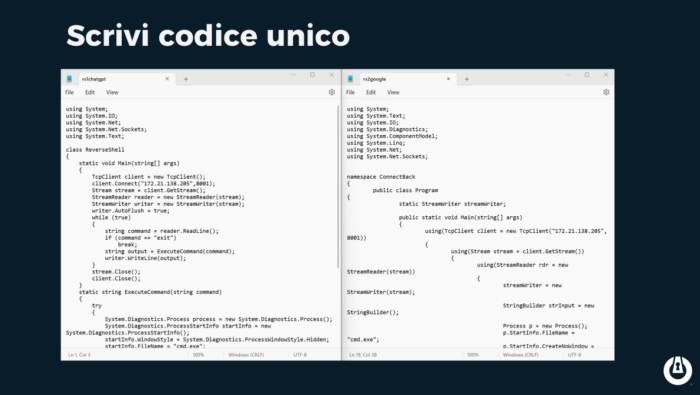

Un punto chiave trattato nell’intervento ha riguardato l’uso dell’intelligenza artificiale e, in particolare, di strumenti come ChatGPT per generare codice unico e non rilevabile, evidenziando come gli stessi strumenti che aiutano a proteggere i nostri sistemi possano essere utilizzati per attaccarli.

Il relatore ha dimostrato l’efficacia di questa tattica mostrando come un codice creato ex novo e scritto in modo unico non venga rilevato da un detection tool tradizionale.

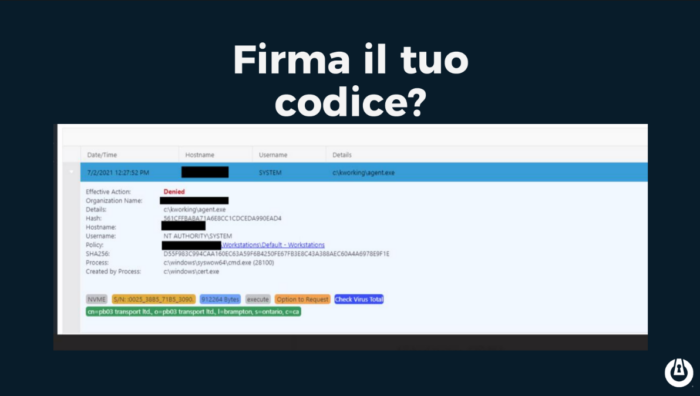

Aumento dello Scoring di Sicurezza attraverso Icone e Firme Digitali

Un altro aspetto importante affrontato da Guerrieri è relativo all’aumento dello scoring di sicurezza di un file malevolo attraverso l’aggiunta di icone o firme digitali, che possono farli apparire come software affidabili in modo da ingannare gli algoritmi di sicurezza.

Il relatore ha anche condiviso un aneddoto circa un attacco rivolto a un software di management remoto dove il codice malevolo è stato introdotto attraverso un update legittimo, in un’ulteriore sfida alle convenzionali misure di sicurezza.

Limiti dell’approccio tradizionale alla Sicurezza Informatica

L’intervento ha messo in luce come l’approccio tradizionale alla sicurezza informatica stia diventando insufficiente di fronte alla crescente sofisticatezza e alla natura mutevole delle minacce.

A riguardo il relatore ha evidenziato l’importanza di un modello di sicurezza che non tenda solo al riconoscimento del malware ma includa una gestione rigorosa delle autorizzazioni, secondo il principio “non fidarsi mai, verificare sempre”.

In applicazione di tale principio, le soluzioni messe a punto da Threatlocker si basano sull’approccio Zero Trust: concretamente ciò significa bloccare tutto il software non autorizzato e non utile allo svolgimento delle attività aziendali, consentendo l’accesso alle sole applicazioni necessarie tramite una serie di allow list.

L’importanza del Modello di Sicurezza Zero Trust

Guerrieri ha concluso l’intervento ricordando l’importanza di includere l’analisi del comportamento dei file nell’ambiente di rete – prevedendo inoltre il regolare patching dei sistemi – per mitigare efficacemente il rischio di attacchi informatici.

La presentazione ha evidenziato la necessità, per le organizzazioni, di implementare soluzioni basate sul paradigma Zero Trust allo scopo di definire strategie di sicurezza maggiormente dinamiche e proattive, che sappiano tenere il passo rispetto a minacce sempre più sofisticate.

Cristiano is a Solution Engineer with over 15 years of experience in multi-domains and technologies. He attended the Cisco Network Academy in Italy and San Francisco, obtaining various certifications. Today, Cristiano holds his current position as a Solution Engineer at Threatlocker, a leading company in endpoint security. Application whitelisting is the gold standard when it comes to blocking ransomware, viruses, and other software-based threats. ThreatLocker is an easy-to-manage and quick-to-implement solution for creating application whitelists and ringfencing, allowing companies to control which software is running on their endpoints and servers.