L’obsolescenza tecnologica degli impianti industriali e le sfide per la cybersecurity

La cybersecurity degli impianti industriali è una sfida sempre più importante per le aziende che vogliono proteggere i propri dati, processi e infrastrutture da possibili attacchi informatici. Lo è anche per chi, abituato al mondo ICT aziendale tradizionale, si trova ad adattare strategie e tecnologie ad un contesto che ha, invece, le sue caratteristiche peculiari.

Un sistema di automazione e controllo industriale deve garantire il corretto funzionamento delle sue attività per tutta la durata del suo impiego sul campo. L’obsolescenza si verifica quando il produttore non fornisce più assistenza all’hardware o software e non produce più componenti di ricambio o di aggiornamento. Il mantenimento di una tecnologia obsoleta implica una serie di rischi che devono essere valutati (ad esempio la disponibilità di pezzi di ricambio, la competenza e l’affidabilità) e tra questi la cybersecurity è un aspetto fondamentale.

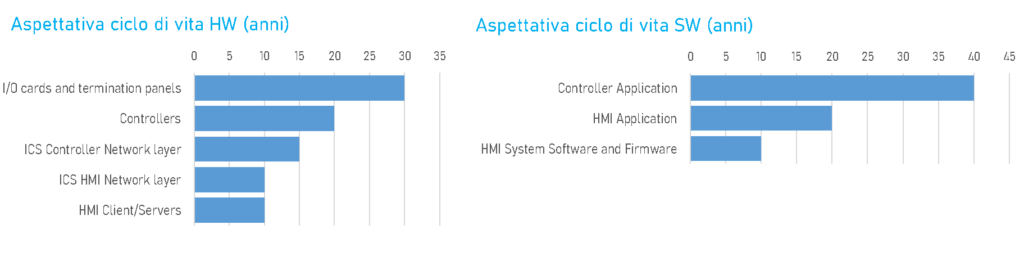

Un tipico ciclo di vita di un sistema di automazione come un PLC, un DCS o uno SCADA è di 10-15 anni; ma guardando lo scenario complessivo alcuni componenti possono arrivare a cicli di durata molto maggiore (figura 1). Inoltre bisogna tenere conto di quando è stata lanciata sul mercato la versione specifica del prodotto che si vuole installare, perché il suo ciclo di vita non parte da quando viene installato ma potrebbe essere iniziato da molto prima. Quindi, può succedere che il sistema di controllo scelto arrivi alla fine del suo ciclo prima di quanto si pensi.

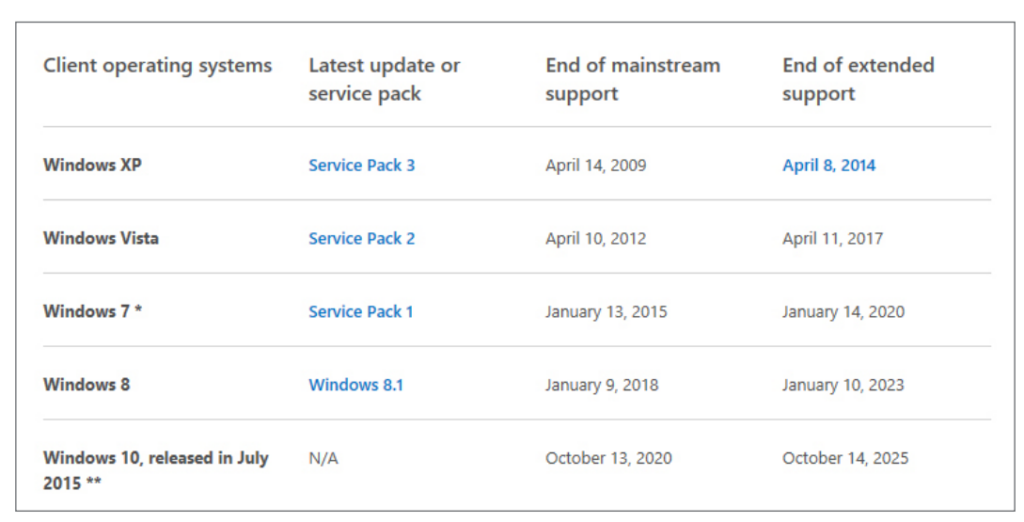

Un altro problema che si presenta nell’impiego di sistemi commerciali è gestire il ciclo di vita del software e dei sistemi “terzi” (come i sistemi operativi Microsoft, figura 2) che hanno una durata inferiore rispetto al ciclo di vita previsto del sistema di automazione. Questo significa che, nel caso dei sistemi operativi Microsoft, il software può essere supportato per circa 10 anni se si tiene conto dell’extended support (quest’ultimo estende la durata del supporto tradizionale e prevede solo il rilascio di patch di sicurezza). Inoltre, bisogna considerare che l’inizio del ciclo di vita del sistema operativo raramente coincide con il lancio di un nuovo prodotto, per cui una delle componenti del sistema può diventare obsoleta anche in breve tempo.

L’aggiornamento del software, inoltre, spesso richiede la sostituzione dell’hardware del PC o del server; e i nuovi HWw E SW dovranno essere compatibili con il software applicativo del sistema di automazione. È facile che prodotti degli anni 2000 siano compatibili solo con Windows XP o richiedano solo connessioni seriali per scaricare i programmi di controllo, attualmente non più presenti tra le periferiche dei PC. La necessità di sostituire o integrare i sistemi obsoleti con nuove tecnologie può quindi richiedere investimenti elevati, competenze specifiche e tempi lunghi.

Per questi motivi l’aggiornamento diventa un fattore non banale ed è comune trovare componenti obsoleti all’interno di un sistema industriale, aspetto che crea importanti limitazioni per l’applicazione di una strategia di cyber security efficace.

I principali rischi sono correlati ai seguenti scenari:

- Software, protocolli e interfacce vulnerabili: l’emergere di nuove vulnerabilità, anche significative e facilmente sfruttabili, su sistemi non più supportati è una possibilità concreta. Non essendoci più supporto da parte del fornitore, si può provare ad applicare soluzioni di protezione contingenti, ma non è garantito possano avere efficacia completa. In situazioni più eclatanti e ad alto impatto, il fornitore può decidere di rilasciare ugualmente una patch (ad esempio è quanto accaduto da parte di Microsoft per proteggere i sistemi più vecchi dal ransomware WannaCry). Ma anche in questo caso molte aziende non hanno potuto o voluto aggiornare i propri sistemi e così alcuni di questi si sono ritrovati colpiti dal WannaCry anche a distanza di anni dalla sua

- Risorse di sistema che diventano insufficienti: i sistemi di protezione e monitoraggio che operano attivamente richiedono l’impiego di risorse di sistema che in alcuni casi sono appena sufficienti per far funzionare i servizi di automazione. Una normale attività di analisi o di protezione in ambiente ICT tradizionale, come un Vulnerability Assessment o la scansione estesa di un Antivirus, in un ambiente industriale può tramutarsi nel blocco di uno o più sistemi. L’instabilità in condizioni operative non standard facilita, inoltre, l’efficacia di attacchi cosiddetti di “Denial of Service” (DoS) che mirano a saturare le risorse per rendere inutilizzabili i sistemi colpiti.

- Problemi di retrocompatibilità dei sistemi di protezione: i sistemi di protezione e raccolta degli eventi di sicurezza evolvono nel tempo. Per far funzionare i prodotti su più versioni di un sistema operativo si devono eseguire test, verifiche e adattamenti che impiegano sforzi significativi. Di conseguenza è normale che un produttore ad un certo punto cessi di garantire la compatibilità con le versioni le più vecchie e così, su alcuni sistemi obsoleti, ci si può trovare di fronte a situazioni in cui gli aggiornamenti delle protezioni possono generare comportamenti anomali o non funzionare del tutto. È quindi sconsigliabile a priori installare le protezioni su sistemi non supportati, in quanto non vi è alcuna garanzia del loro funzionamento corretto. Questo vale anche di fronte all’ipotesi di installare versioni “vecchie” delle protezioni precedentemente supportate, in quanto non è garantito che svolgano adeguatamente la loro funzione (es. che un antivirus riesca ad aggiornare correttamente le firme sulle nuove minacce).

Negli ultimi anni, il mondo ha assistito allo sfruttamento delle vulnerabilità dei sistemi per una serie di attacchi informatici mirati a danneggiare o sabotare le infrastrutture critiche di diversi paesi, come centrali elettriche, reti di trasporto, ospedali e impianti industriali. Questi attacchi sono spesso attribuiti a gruppi sponsorizzati da governi ostili o rivali, che cercano di ottenere vantaggi strategici, politici ed economici. Quanto accaduto negli Stati Uniti nel maggio 2021 dimostra come gli effetti di un attacco cyber possano non solo determinare la chiusura di un oleodotto che rifornisce circa la metà della costa orientale USA ma, indirettamente, arrivare a mettere a rischio la tenuta del tessuto socio-economico di intere aree. La crescita degli attacchi è progressiva, fino a colpire anche settori in precedenza meno attenzionati; lo dimostra ad esempio il settore manifatturiero, che negli ultimi ha visto una crescita significativa degli incidenti cyber.

Non solo: dopo la crescita degli attacchi a fini di estorsione, il cyber spionaggio sugli impianti industriali è recentemente diventato uno strumento sempre più usato nelle guerre tra paesi, sia come strumento di aggressione che di difesa. L’obsolescenza dei sistemi e le poco consolidate pratiche di protezione sono tra i principali vettori che permettono ad attori non autorizzati di entrare negli impianti, rimanendo in ascolto e in attesa senza essere scoperti. Certi attacchi, infatti, rappresentano l’esito di compromissioni verificatesi persino più di un anno prima.

Per arginare i rischi evidenziati, occorre operare su più fronti. A livello delle singole imprese è importante intraprendere programmi che innalzino il livello di sicurezza attraverso, ad esempio:

- segregazione dei sistemi e controllo dei flussi dati: dove ci sono limitazioni nell’intervenire direttamente sui sistemi interessati, in particolare su quelli obsoleti, lo spazio di manovra non può che spostarsi nel contesto dove sono collocati. È necessario definire strette misure per la segmentazione della rete industriale e il controllo dei flussi dati. Un ruolo chiave è svolto dalla realizzazione della cosiddetta zona demilitarizzata (DMZ) a protezione del perimetro logico dell’impianto;

- uso di sistemi di protezione “passivi”: le misure di cybersecurity vanno impostate tenendo in considerazione le caratteristiche tipiche del contesto, favorendo ove possibile modalità di analisi “passive” o, comunque, che possano ridurre al minimo il loro impatto sull’insieme delle componenti industriali coinvolte;

- gestione strutturata del ciclo di vita: una corretta gestione del ciclo di vita delle varie componenti industriali deve includere gli aspetti relativi al “fine ciclo” dei vari elementi, permettendo di effettuare scelte ponderate sull’approccio al loro aggiornamento e rinnovo; in caso l’impianto sia in gestione ad un fornitore, la relazione con quest’ultimo deve essere condotta con attenzione affinché sia un elemento proattivo nella protezione e non diventi, invece, un elemento di continuità con il passato.

Ma le protezioni non bastano. All’emergere di nuove vulnerabilità, infatti, queste sono prontamente sfruttate da attaccanti sempre più capaci e rapidi, prima che sia possibile adeguare le contromisure di sicurezza adottate. È quindi importante anticiparne le mosse, per cui sono richieste capacità di Threat Intelligence che possono contribuire a identificare fonti, modalità e intenzioni degli attacchi informatici, nonché a fornire indicazioni per la loro prevenzione e mitigazione. Per questo negli impianti è in crescita l’adozione di sistemi in grado di fare da collettori dei dati provenienti dai vari dispositivi e di confrontarli con tempestive informazioni sulle vulnerabilità, tecniche e attività degli aggressori informatici, il tutto gestito da competenze specifiche sulla sicurezza delle tecnologie industriali che sempre più vanno a integrarsi nelle strutture tradizionali dei Security Operation Center.

Non solo: l’intelligence può operare su ulteriori e diversi livelli.

A livello strategico, può fornire una visione complessiva delle minacce informatiche e delle loro implicazioni per la sicurezza nazionale e internazionale, nonché delle opportunità di cooperazione tra gli attori coinvolti. A livello tattico può supportare la pianificazione e l’esecuzione di azioni di difesa e di risposta agli attacchi informatici – nonché la valutazione dei loro effetti – oltre a fornire informazioni specifiche e tempestive sulle vulnerabilità, le tecniche e le attività degli aggressori informatici. Questo anche a supporto dell’attività normativa in evoluzione per la creazione di sistemi industriali resilienti e la protezione, in particolare delle, infrastrutture critiche; il tutto con l’obiettivo di rafforzare la cultura complessiva della cybersecurity unitamente alla collaborazione e coordinazione tra gli attori coinvolti, sia a livello nazionale che internazionale, per migliorare le capacità di prevenzione, rilevazione e risposta agli attacchi informatici, contribuendo alla diffusione delle buone pratiche e degli standard di qualità in linea con le attuali sfide del settore industriale.

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #5” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-5/

Questo articolo è stato estratto dal white paper “Quaderni di Cyber Intelligence #5” disponibile in maniera libera e gratuita al seguente link: https://www.ictsecuritymagazine.com/pubblicazioni/quaderni-di-cyber-intelligence-5/

Articolo a cura di Michele Fabbri

Cyber Security Group Director - CISO presso De Nora S.p.A.

Esperto di sicurezza informatica, in oltre 25 anni ha ricoperto varie mansioni all’interno di aziende multinazionali quali Vodafone Italia S.p.A., come ICT Security Manager e Privacy & Data Protection Manager, Eni S.p.A, in qualità di Cyber Security Operations Manager e Saras S.p.A., con il ruolo di CISO.

Contribuisce alla divulgazione della cyber security tramite la sua partecipazione in vari advisory board e pubblicazioni. Attualmente è membro del direttivo dell’associazione AIPSA.