Il modello di business della cybergang Lapsus$ Team – L’importanza della leva comunicativa e del fattore umano

Il mondo del cybercrime risulta essere un settore non solo non in crisi ma uno dei più dinamici e caratterizzato da modalità elevate di customizzazione del servizio nonché ampia flessibilità di fruizione dello stesso. Ne fanno fede la nascita continua di gruppi i quali si vanno strutturando al livello di qualsiasi impresa commerciale. In questo senso, si è parlato, ad esempio, del modello di business del Ransomware-As-A-Service (RaaS) mutuandolo dalla realtà del cloud computing, per cui è possibile dotarsi non solo di un ben fornito kit di ransomware e tools di attacchi vari ma anche delle consuete funzionalità di assistenza clienti, almeno per i wannabe più sprovveduti, quali il supporto diretto 24/7, chatbots, tutorials, recensioni dei clienti, forum ad hoc, esempi d’uso.

In tale ecosistema cybercriminale che si può considerare in via di forte espansione, anche grazie all’ampio risalto ottenuto a livello mediale (hype), si assiste alla nascita di moltissime start-up. Tra tutti questi gruppi ha avuto un rilievo preponderante negli ultimi mesi, quello di Lapsus$, fatta eccezione per Hive che ha recentemente colpito RFI. Lapsus$ si è reso protagonista non solo di una serie di attacchi ad imprese di alto profilo quali Samsung, Ndivia, Okta, Ubisoft e buon’ultima anche Microsoft quanto piuttosto per alcune caratteristiche peculiari. Due di queste modalità sono costituite dall’utilizzo compulsivo dei social networks e dei mass media a fini comunicativi e da alcune modalità inedite di reclutamento di coloro che si potrebbero tranquillamente chiamare i basisti o delle quinte colonne all’interno delle imprese hackerate.

Sebbene gli attacchi di Lapsus$ siano frequenti e le loro vittime di alto profilo, le loro tattiche vengono descritte dagli addetti ai lavori come dilettantistiche. O almeno così appaiono ai professionisti della sicurezza informatica. Prima di arrivare a discutere di questo punto cruciale vale la pena ripercorrere, tuttavia, seppur brevemente, perché Lapsus$ costituisce una sorta di piccolo studio di caso, meritevole di attenta considerazione.

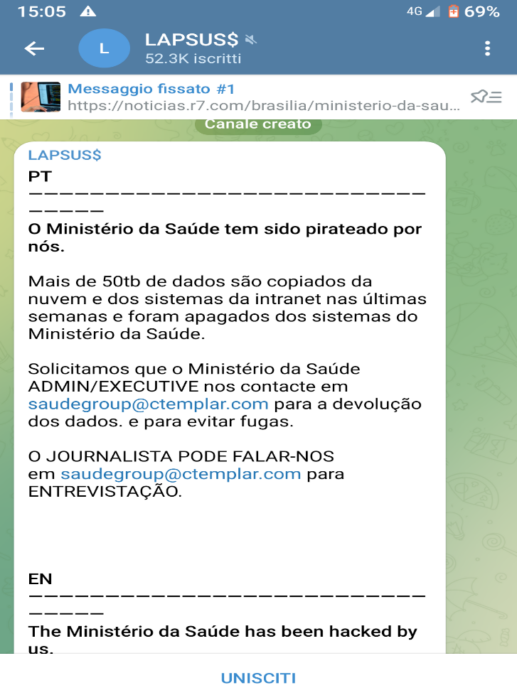

Lapsus$ Team inizia la sua attività estorsiva alla fine del 2021, riuscendo a porsi sotto i riflettori mass mediali, per la prima volta, lo scorso 10 dicembre dopo essersi preso il merito di un attacco al Ministero della Salute brasiliano bloccando l’accesso ai certificati di vaccinazione COVID-19 e ad altre informazioni vitali del sistema sanitario pubblico. Un messaggio scritto in portoghese veniva lasciato sul sito web compromesso in cui si affermava di aver rubato e cancellato 50TB di dati. Il 10 dicembre veniva creato anche il canale Telegram omonimo il cui primo paragrafo del primo messaggio postato era costituito dalla notizia dell’attacco effettuato al Ministero, il secondo la sollecitazione allo stesso Ministero di venir contattati al fine della restituzione dei dati per evitare la pubblicazione degli stessi mentre il terzo era diretto a tutti i giornalisti che volevano effettuare un’intervista al gruppo. Il messaggio veniva pubblicato sia in inglese che in portoghese brasiliano. Seguivano altri messaggi in cui veniva specificato che l’unico obiettivo del Lapsus$ Team era quello monetario e che le loro motivazioni non avevano nulla a che fare con ragioni politiche.

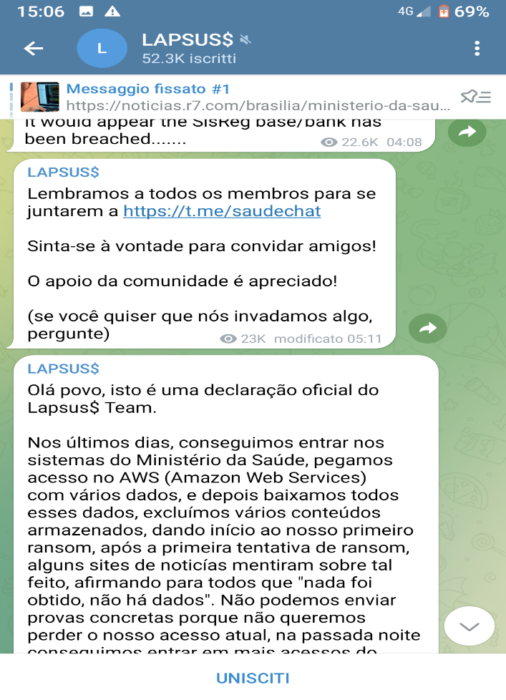

Il giorno successivo, l’11 dicembre, venivano postati due messaggi. Nel primo, scritto in inglese, veniva riportato, in maniera laconica, che il sito del Ministero era ancora down mentre nel secondo, scritto in portoghese, veniva testualmente affermato: “Qualche sondaggio. Cosa dobbiamo hackerare in seguito? Suggeritecelo. Qualche dipartimento governativo? Un’impresa corrotta? Ditecelo!”.

Come si può constatare veniva ricercato il contatto diretto con altri gruppi hacker, tuttavia al di fuori dei canali tradizionali di questa comunità professionale quali il Raid Forum e i siti collocati nel Dark web. L’obiettivo verosimile di tale strategia poteva essere quello di raggiungere un impatto mediale e, nello stesso tempo, cercare di avere una larga base di proseliti e fiancheggiatori.

Sempre con l’obiettivo di mostrare la strategia in statu nascenti di questo gruppo malevole, il 12 dicembre oltre a un messaggio scritto in inglese in cui veniva comunicato in uno screenshot che il database del Ministero era stato attaccato era sempre un successivo messaggio, scritto in portoghese, quello in cui si affermava: “Ricordiamo a tutti i membri di unirsi all’account [del canale del gruppo]. Sentitevi liberi di invitare amici! L’appoggio della comunità è apprezzato! (se volete che invadiamo [invadamos] altro, chiedetelo)”. In un altro messaggio definito come “declaração oficial”, scritto in ambedue le lingue, oltre a venir rintuzzate alcune affermazioni pubblicate sui mass media brasiliani definite come bugie perché riportavano delle affermazioni ufficiali riguardo le esfiltrazioni di dati in cui “nulla era stato ottenuto, nessuno aveva i dati” faceva seguito una “notas extras” in cui oltre a dolersi che non si comprendevano le ragioni per cui si voleva diffamare Lapsus$ Team veniva specificato che l’unica cosa che il gruppo perseguiva era la monetizzazione dell’atto, cioè, parlando in modo “comune”, “we want money, it’s just a matter of paying us”.

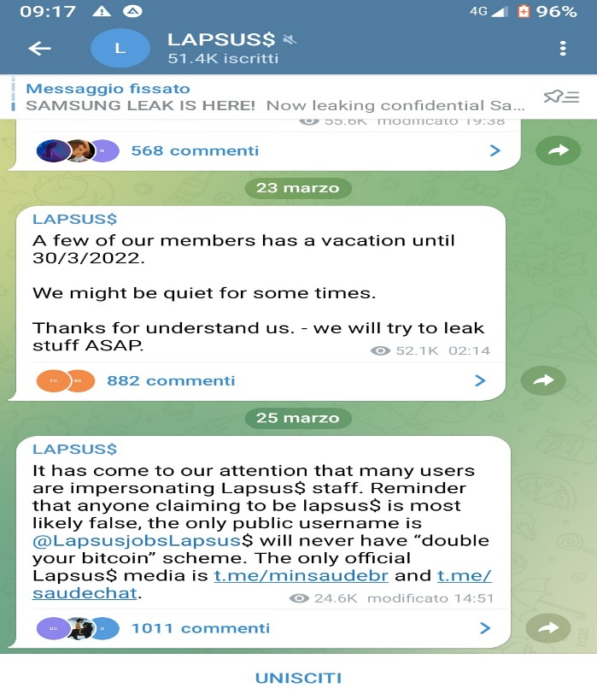

Seguivano altri messaggi e altri attacchi che non vale qui richiamare per motivi di spazio se non l’ultimo effettuato a Microsoft e gli ultimissimi eventi, almeno alla data di stesura del presente testo, in data 26 marzo. Alla stessa data, il canale Telegram raggiungeva la ragguardevole cifra di più di 52.000 iscritti.

Il 20 marzo la cybergang aveva diffuso, difatti, sempre nel canale Telegram, uno screenshot di un account di Azure DevOps in cui si potevano vedere dei test project riferibili a Microsoft: Bing_STC-SW; Bing_Test_Agile; Bing_UX; BingCubator; Bing-Source; Compliance_Engineering; Cortana; Creative-Authoring. Da quest’immagine sembrava essere stato effettuato un accesso al codice sorgente del motore di ricerca Bing (Bing-Source) e probabilmente anche di quello dell’assistente vocale Cortana, o almeno era quanto si lasciava intendere nel messaggio postato. Sempre nello stesso screenshot si potevano vedere, nella sezione laterale sinistra della web app, alcuni ulteriori repository quali “mscomdev”, “microsoft” e “msblox”. In una nota diffusa sul proprio dito, Microsoft affermava che l’indagine interna aveva rilevato che solo un singolo account era stato compromesso e che non fossero stati coinvolti codici o dati del cliente, garantendo così un accesso limitato agli hacker. Veniva anche affermato che la diffusione della notizia sui social del data breach non ancora terminato aveva avuto l’effetto di porre in essere con successo delle attività di mitigazione che avevano attenuato l’esfiltrazione dei dati.

Le ultime notizie relative a Lapsus$ Team sembrano essere quelle relative allo smantellamento dell’attore malevole, anche se al momento presente il condizionale è d’obbligo. Dalle dichiarazioni effettuate a mezzo stampa da parte dell’ispettore Michael O’Sullivan della polizia di Londra, in una dichiarazione a “The Verge”, si può leggere quanto segue. “La polizia della città di Londra ha condotto un’indagine con i suoi partner sui membri di un gruppo di hacker. Sette persone di età compresa tra i 16 e i 21 anni sono state arrestate in relazione a questa inchiesta. Ora sono state rilasciate ma sono ancora tutte sotto indagine”. Prima di questi arresti, sempre nel Regno Unito, un ragazzo di 16 anni era stato accusato di essere la mente del gruppo. Secondo un report pubblicato da “Bloomberg” a identificarlo sarebbe stata una squadra di ricercatori di sicurezza assoldata dalle società attaccate da Lapsus$. Secondo il profilo stilato in queste analisi, il ragazzo sarebbe un ex amministratore di Doxbin, un portale in cui cercare e condividere informazioni private relative alle persone fisiche. Prima di rivendere la guida del sito, il ragazzo avrebbe diffuso via Telegram tutto l’archivio di Doxbin.

Con quest’ultimo evento mediale potrebbe terminare la brevissima ma assai conosciuta storia di questa cybergang. Seppur fugace tale storia ha degli aspetti assai interessanti. Innanzitutto, Lapsus$ Team non avrebbe mai utilizzato un ransomware, eventualità peraltro così comune in questi ultimi tempi, quanto piuttosto avrebbe cercato di esfiltrare i dati delle compagnie summenzionate e utilizzare tale tecnica a solo fini estorsivi.

Il secondo aspetto che si è sin qui messo in risalto è l’utilizzo dei social networks (in questo caso un’app di messaggistica) da parte di Lapsus$ Team che, tuttavia, appare essere un tratto distintivo non solo di questo gruppo ma anche di altri che vi fanno ampiamente ricorso, ad esempio Conti.

Il terzo aspetto che rappresenta un elemento precipuo del modello di business di questo gruppo è il ricorso alle tecniche di ingegneria sociale basate sul telefono quali la SIM-swapping oppure accedere agli account di posta elettronica dei dipendenti delle organizzazioni target oppure effettuare chiamate telefoniche simulando situazioni emergenziali in corso. In questo senso, anche per altri dettagli su cui qui non è possibile dilungarsi per ragioni di spazio, le tecniche e tattiche informatiche adottate potrebbero essere considerate anche di tipo amatoriale ma i risultati ottenuti mostrano invece, altrettanto bene, quanta incidenza svolga il fattore umano in un attacco malevolo. E i risultati che si possono ottenere se ad essere attaccate con successo sono corporation che hanno fatto della sicurezza informatica un loro tratto organizzativo distintivo facendo uso di tutte le più attuali sofisticazioni cibernetiche nel difendere il loro perimetro aziendale. Ma anch’esse devono scontare il fatto che nulla possono quando ad essere attaccato con successo è l’essere umano, quasi sempre con tattiche non necessariamente sofisticate e basate sui molteplici bias umani. E qui si può davvero parafrasare quanto affermato, a suo tempo, dal crittografo statunitense, professionista della sicurezza informatica nonché specialista della privacy, Bruce Schneier. “If you think technology can solve your security problems, then you don’t understand the problems and you don’t understand the technology”.

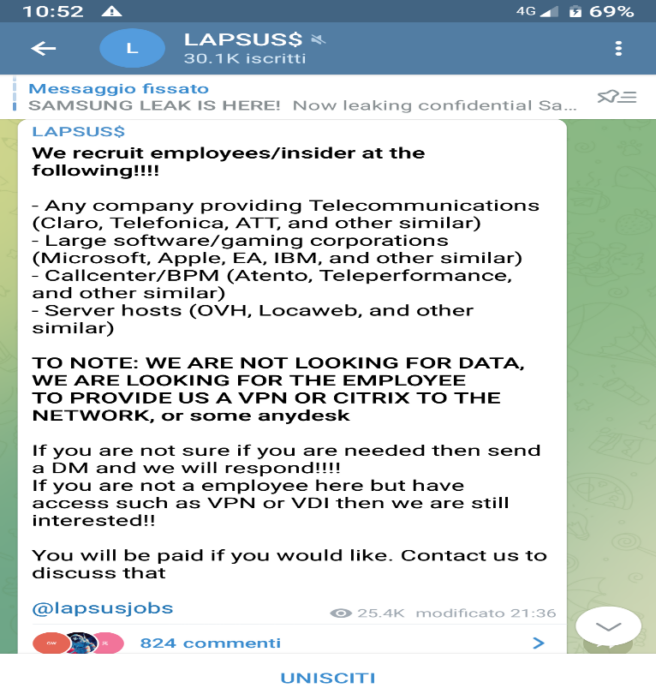

Lapsus$ Team si concentra, difatti, sulla compromissione delle identità degli utenti per accedere a un’impresa, rubare dati preziosi ed estorcere la vittima. Il 10 marzo, difatti, la cybergang pubblicava sempre sul suo account Telegram un appello teso a sollecitare l’emersione di eventuali basisti: “we recruit employee/insider at the following!!!” seguito da quattro liste di possibili obiettivi da parte dell’attore malevolo:

- imprese telefoniche (Claro, Telefonica, ATT e altre simili);

- grandi imprese/corporation di software e di gaming (Microsoft, Apple, Elecronic Arts (EA), IBM e altre simili);

- imprese di callcenter e Business Process Management (BPM) (Atento, Teleperformance e altre simili);

- servers hosts (OVH, Locaweb e altri simili).

Nel testo veniva messo in risalto, in caratteri maiuscoli, come il gruppo non fosse interessato alla fornitura di dati da parte delle eventuali quinte colonne quanto piuttosto quello di fornire un accesso VPN o Citrix. “TO NOTE: WE ARE NOT LOOKING FOR DATA, WE ARE LOOKING FOR THE EMPLOYEE TO PROVIDE US A VPN OR CITRIX TO THE NETWORK, or some anydesk.

If you are not sure if you are needed then send a DM and we will respond!!!”.

L’appello veniva rivolto anche a chiunque fosse in grado di fornire tali accessi, dunque anche a eventuali fornitori o alla comunità hacker in generale. “If you are not a employee here but have access such as VPN or VDI then we are still interested”.

Il messaggio si chiudeva con quello che è forse l’aspetto più rilevante del post, vale a dire “You will be paid if you would like. Contact us to discuss that”. Detto in altri termini, si ricercavano sia gli elementi prezzolati ma anche coloro che per motivi di rivalsa e di risentimento erano disposti a procurare un elevato danno per l’azienda per cui lavorano. In tutti questi casi l’obiettivo del gruppo malevolo era quello di riuscire a procurarsi l’accesso alle credenziali e l’approvazione dell’autenticazione a più fattori (MFA).

L’ultimo messaggio della chat Telegram risale al 25 marzo. “È giunto alla nostra attenzione che molti utenti stanno impersonando lo staff di Lapsus$. Ricordiamo che chiunque affermi di essere Lapsus$ è molto probabilmente falso, l’unico nome utente pubblico è @Lapsusjobs”, ovvero un contatto in cui si può lavorare come insider ed essere pagato, anche se viene ricordato, in ultimo “Lapsus$ will never have “double your bitcoin” scheme”, non raddoppierà mai i bitcoin già pattuiti.

Una cybergang la cui probabile fine ha scombinato i piani di molti insider ma è quasi sicuro che questo modello di business criminale verrà portato avanti da altre realtà stante la sua efficacia operativa.

Articolo a cura di Achille Pierre Paliotta e Antonio Guzzo